BitWhisper überwindet die Air Gap mit Temperaturschwankungen

Israelische Forscher haben es geschafft, Daten zwischen zwei Rechnern alleine durch Temperaturänderungen zu übertragen. Damit lassen sich Systeme ausspionieren, die komplett vom Netz getrennt sind. Allerdings nur sehr langsam.

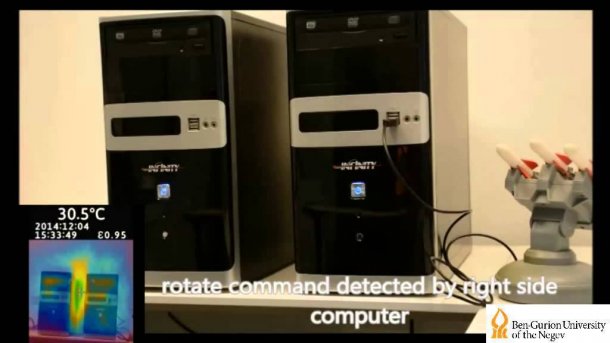

(Bild: Ben-Gurion-Universität)

- Fabian A. Scherschel

An der israelischen Ben-Gurion-Universität forschen Wissenschaftler daran, Signale zwischen Computern auszutauschen, die nicht mit dem Internet oder miteinander verbunden sind. Ziel ist es, Systeme zu kapern, die durch eine sogenannte Air Gap geschützt sind – wie sie etwa bei Geheimdiensten und beim Militär zum Einsatz kommen, wenn es darum geht höchst vertrauliche Daten zu schützen. Auch in sensiblen Industrieanlagen gibt es solche Geräte, die im Normalbetrieb nie mit dem Internet verbunden werden.

Hacker greifen Rechner hinter einer Air Gap in der Regel über Schadcode an, der sich auf USB-Sticks oder portable Festplatten kopiert und wartet, bis das Gerät an einen gesicherten Zielrechner angeschlossen wird. So geschehen bei der Stuxnet-Infektion der iranischen Atomanlagen in Natanz, an dem US-amerikanische und israelische Geheimdienste beteiligt gewesen sein sollen.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Den Forschern der Ben-Gurion-Universität ist es jetzt allerdings gelungen, allein durch Temperaturfluktuationen Daten zwischen zwei komplett getrennten Rechnern auszutauschen – das nennen sie BitWhisper. Der Zielrechner nutzt dabei allein die eingebauten Temperatursensoren, um die Daten zu empfangen. Damit der Austausch funktioniert, muss der Angreifer freilich beide Systeme mit Schadcode infiziert haben. Außerdem dürfen im Versuchsaufbau der Forscher beide Rechner nicht mehr als 40 cm auseinander stehen und es können maximal 8 Bit pro Stunde übermittelt werden. In Zukunft könne das aber noch optimiert werden, so die Forscher gegenüber Wired, wo die Ergebnisse veröffentlicht wurden.

Die Forscher wollen ihre Erkenntnisse später in einem Paper zusammenfassen. Ihre Technik könne weitreichende Folgen haben, sagen sie. Es sei etwa denkbar, das "Internet of Things" für Angriffe zu nutzen. Zum Beispiel könnten vernetzte Heizungen oder Klimaanlagen in einem Gebäude missbraucht werden, um Instruktionen an Rechner zu schicken, die hinter einer Air Gap geschützt sind. (fab)