Alte Xorg-Lücke bedroht haufenweise Drittsoftware

Die Lücke wurde bereits 2013 gestopft. Programme, die unter der Verwendung von Headern aus verwundbaren Versionen übersetzt wurden, sind allerdings nach wie vor angreifbar.

- Fabian A. Scherschel

Eine alte Sicherheitslücke im X-Server der X.org Foundation sorgt gerade für Aufsehen. Der 2013 entdeckte Pufferüberlauf wurde zwar längst behoben, wie ein Entwickler des Chromium-Projektes entdeckte, bedroht er aber immer noch aktuelle Software.

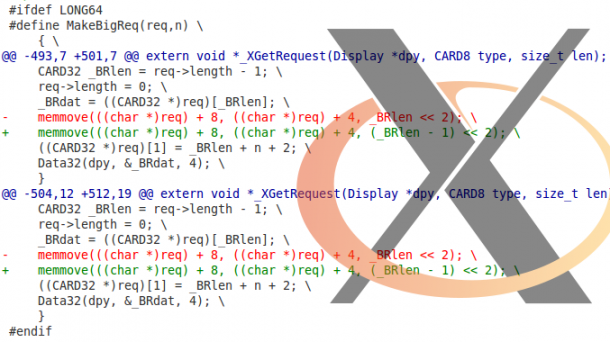

Der Bug (CVE-2013-7439) befindet sich in einem Makro in einer Header-Datei von libX11. Das führt dazu, dass sämtliche Drittsoftware, die die Makros MakeBigReq oder SetReqLen der Header-Datei Xlibint.h nutzt und mit einer verwundbaren Version der Bibliothek libX11 übersetzt wurde, angreifbar ist.

Betroffene Software kaum überschaubar

Potentiell betroffen ist eine lange Liste von Programmen, da viel Sofware, die unter dem X-Server von X.org läuft, die entsprechende Funktion verwendet. Darunter befinden sich nach ersten Analysen mit der Debian-Code-Suchfunktion die Pakete iceweasel (eine Firefox-Variante), icedove (eine Thunderbird-Variante), texlive-bin, indigo und wine-gecko. Da die Makros unabhängig von einer Distribution verwendet werden, könnten es in allen Linux-Distributionen Pakete geben, die mit der verwundbaren Version der Bibliothek übersetzt wurden.

Noch scheint es zwar keine konkreten Exploits für die Lücke zu geben, die X.org Foundation deutet allerdings an, dass zum Beispiel Webbrowser betroffen sind. So könnte ein Angreifer, der sein Opfer auf eine präparierte Webseite locken kann, Code auf dessen Rechner ausführen.

Das macht die Lücke potentiell brisant und könnte zu einer Reihe von Updates für Drittsoftware führen, die mit der betroffenen Header-Datei kompiliert wurden. Nutzer sollten diese Updates nicht verschleppen und die Entwickler von Programmen, die mit Hilfe von X11-Headern übersetzt wurde, sind von den X.org-Entwicklern angehalten, den eigenen Code zu prüfen.

Geschlossen wurde die Lücke mit einem Commit im März 2013 und mit der Veröffentlichung von libX11 1.5.99.901 (1.6 RC1). Betroffene Drittsoftware sollte also mit Headern von libX11 1.6 oder neuer erneut übersetzt werden. (fab)