Symantec Endpoint Protection: Gefährlicher Sicherheitslücken-Cocktail

Über verschiedene Schwachstellen in Symantecs End Point Protection 12.1 können sich Angreifer in Netzwerke schleichen, beliebigen Code und Befehle ausführen und anschließend ganze Systemverbunde kapern.

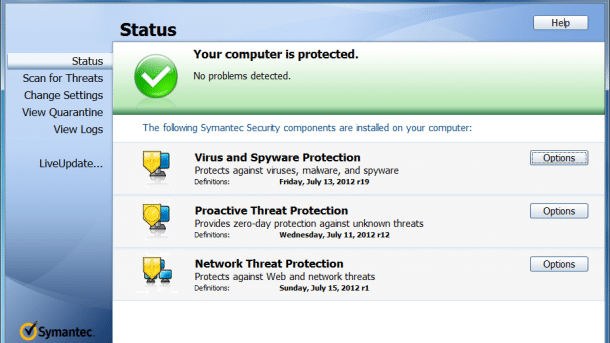

(Bild: Symantec)

In Symantecs Endpoint Protection 12.1 klaffen serverseitig sechs Sicherheitslücken und Clients, die auf die Netzwerk-Überwachung setzen, sind über eine Schwachstelle verwundbar. Durch kombinierte Angriffe aus der Ferne haben es die Sicherheitsforscher von Code White geschafft, ein ganzes Netzwerk zu übernehmen.

Über aktive Angriffe ist aktuell nichts bekannt. Ein Exploit ist aber schon in Umlauf. Nutzer der Netzwerk-Überwachungs-Software sollten also zügig die abgesicherte Version 12.1-RU6-MP1 installieren. Alle früheren Version sind von den Sicherheitslücken betroffen. Wer das Update derzeit nicht einspielen kann, sollte die Passwort-Reset-Funktion in den Einstellungen deaktivieren.

In freier Wildbahn müssten Angreifer Symantec zufolge einen authentifizierten Nutzer auf eine bösartige Webseite locken, um den Übergriff einleiten zu können.

Die Kombination machts

In der erfolgreichen Demonstration haben sich die Sicherheitsforscher zuallererst serverseitig Admin-Rechte verschafft. Dafür nutzen sie die Schwachstelle mit der Kennung CVE-2015-1486 beim Zurücksetzen des Passwortes aus.

Nun konnten Sie über weitere Lücken (CVE-2015-1487, CVE-2015-1488, CVE-2015-1490) beliebigen Code ausführen, um die Nutzerrechte über die Schwachstelle (CVE-2015-1489) weiter hochzustufen. Anschließend konnten sie Befehle auf System-Ebene ausführen. Nach den Angriffen hatten die Sicherheitsforscher das komplette Netzwerk übernommen.

Auf Seite der Clients konnten die Sicherheitsforscher dem System eine präparierte Bibliothek unterjubeln (CVE-2015-1492), um anschließend Schadcode mit System-Rechten auszuführen. (des)