Doppelte Hintertür in Kabelmodems von Arris

Über zwei Hintertüren können Angreifer die volle Kontrolle über Kabelmodems von Arris erlangen. Auch in Deutschland kommen betroffene Modelle zum Einsatz. Hierzulande soll es aber keine Bedrohungen geben.

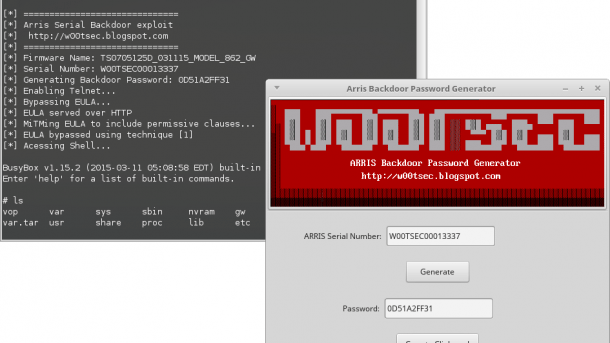

(Bild: Bernardo Rodrigues)

Der Sicherheitsforscher Bernardo Rodrigues hat eine weitere Hintertür in verschiedenen Kabelmodem-Modellen von Arris entdeckt. Diese versteckt sich ihm zufolge in Form einer undokumentierten Bibliothek in einer anderen Hintertür. Arris nutze die Einstiegspunkte zu Support-Zwecken; Angreifer könnten wiederum die Kontrolle über betroffene Modems übernehmen. Ein Sicherheitsupdate ist noch nicht in Sicht.

Auch in Deutschland im Einsatz

Bei Unitymedia sind laut einem Sprecher bei Kunden in Baden-Württemberg etwa 200.000 Arris-Kabelmodems mit der betroffenen Firmware im Einsatz. Die beschriebene Sicherheitslücke lasse sich auf diesen Geräten jedoch nicht ausnutzen, weil die Modems nicht mit der Herstellerkonfiguration ausgeliefert und betrieben würden, versichert das Unternehmen. Bei Vodafone/KDG sind einer Sprecherin zufolge rund 150.000 Modems des Herstellers aktiv im Betrieb. Angriffe über das Internet sollen aber nicht möglich sein, da die Geräte "bei Vodafone nicht über das Internet erreichbar sind". Eine Antwort von Tele Columbus steht noch aus.

Die erste Hintertür ist schon seit 2009 bekannt und durch ein jeden Tag wechselndes Passwort geschützt. Doch dafür existiert bereits ein Passwort-Generator. Rodrigues zufolge ist es für Angreifer mitunter aber noch einfacher Zugriff auf das Kabelmodem zu bekommen, denn viele Internetanbieter ändern das Standardpasswort erst gar nicht.

Hintertür in der Hintertür

Über die Hintertür könne man SSH-/Telnet-Sessions starten, die abermals mit einem Standardpasswort abgesichert sind. Als Rodrigues den Authentifikation-Prozess mit verschiedenen Tools näher untersuchte, stieß er auf eine weitere Hintertür.

Das dabei eingeforderte Passwort setzt sich dem Sicherheitsforscher zufolge aus den letzten fünf Ziffern der Seriennummer des Modems zusammen. Gibt man dieses Passwort beim Start der SSH-/Telnet-Session ein, bekommt man vollen BusyBox-Zugriff, warnt Rodrigues. Zudem kann der Zugriff auf 600.000 extern erreichbare Hosts gelingen, wie der Sicherheitsforscher über die Suchmaschine Shodan herausgefunden hat.

Rodrigues benachrichtigte das CERT der Carnegie Mellon University im September dieses Jahres, die wiederum mehr als zwei Monate vergebens auf einen Fix seitens Arris gewartet haben. Aber selbst wenn Arris ein Sicherheitsupdate zur Verfügung stellen würde, liegt es immer noch an den Kabelanbietern den Fix einzuspielen, denn die haben Hoheitsgewalt über die Modems.

Update 24.11. 17:30 Uhr: Unitymedia hat seine ursprüngliche Angabe korrigiert, die betroffenen Geräte seien gar nicht im Einsatz. Tatsächlich sind Arris-Modems im Einsatz, laut Unternehmen aber nicht angreifbar. Der zweite Absatz wurde entsprechend geändert. (des)