Krypto-Trojaner Locky: Batch-Dateien infizieren Windows, Tool verspricht Schutz

Batch-Dateien sind der neueste Schrei, wenn es darum geht, den Krypto-Trojaner Locky am Virenscanner vorbei zu schleusen – und der Plan geht auf. Auf der Suche nach Schutzmaßnahmen haben wir ein Tool ausprobiert, das Locky und Co. stoppen soll.

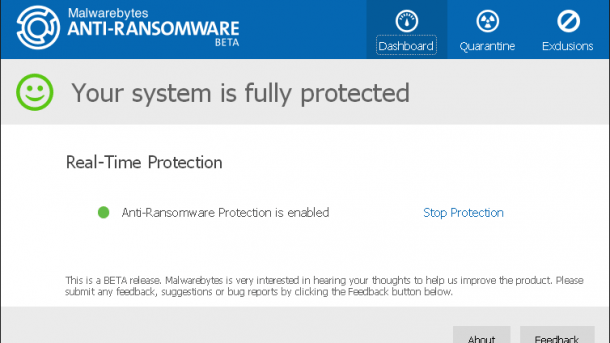

Die Online-Ganoven hinter Locky unternehmen einen weiteren Versuch, ihren Krypto-Trojaner am Virenscanner vorbei auf die Systeme zu schleusen. Schutz verspricht das Tool Anti-Ransomware von Malwarebytes, das Locky, TeslaCrypt und Co. anhand ihres Verhaltens erkennen und stoppen soll. Um herauszufinden, ob es das digitale Hab und gut tatsächlich vor der Verschlüsselung bewahrt, haben wir es installiert und anschließend Locky ausgeführt.

Erpressungs-Trojaner Locky spricht Deutsch (4 Bilder)

(Bild: Kevin Beaumont (@GossiTheDog))

Mit einem neuen Trick versuchen die Locky-Entwickler die etablierten Virenschutzprogramme auszutricksen: Batch-Dateien (.bat) sollen den Virenwächter auf die falsche Fährte locken, wie der Sicherheitsexperte Kevin Beaumont berichtet. Die Batch-Datei führt unter anderem den Windows Script Host aus (cscript.exe), mit dem Befehl den Krypto-Trojaner Locky herunterzuladen und auszuführen. Die Hauptmotiviation dahinter dürfte sein, von den bekannten Infektions-Mechanismen abzuweichen und die Erkennung durch Virenschutzprogramme zu erschweren.

Virenwächter sind 12 Stunden blind

Damit sind die Online-Erpresser offenbar sehr erfolgreich: Es dauert laut Beaumont rund 12 Stunden, bis professionelle Schutzprogramme neue Varianten des Schädlings identifizieren – genug Zeit, um abertausende Opfer zu finden. Der Sicherheitsexperte hat zudem ein interessantes Detail zum Verbreitungsweg des Erpressungs-Trojaners herausgefunden: Offenbar gibt es ein Partnerprogramm, das denjenigen an den erpressten Einnahmen beteiligt, der Locky auf den Rechner des Opfers geschleust hat.

Schutz-Tool unterstützt den Virenscanner

Da die Ransomware-Entwickler sehr umtriebig sind und laufend neue Varianten ihrer Schädlinge in Umlauf bringen, sollte man sich bei diesem Katz- und Mausspiel nicht auf die Virenscanner verlassen. Zusätzlichen Schutz verspricht das Tool Anti-Ransomware von Malwarebytes, das Krypto-Trojaner anhand ihres Verhaltens erkennen und stoppen soll. Löscht ein Prozess etwa massenhaft Dateien bestimmter Formate und legt dafür neue an, könnte es sich um einen Krypto-Trojaner handeln, der gerade die persönlichen Dateien des Nutzers verschlüsselt.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Um zu untersuchen, ob das Schutzprogramm hält, was es verspricht, haben wir unser Testsystem absichtlich mit Locky infiziert. Tatsächlich konnte Anti-Ransomware den Trojaner stoppen – allerdings erst, nachdem er bereits 20 Dateien verschlüsselt hatte. Angesichts des Umstands, dass die aktuelle Beta 5 des Tools veröffentlicht wurde, bevor die erste Locky-Variante in den Umlauf kam, ist das jedoch eine beachtliche Leistung.

Bei einem Test mit TeslaCrypt 3 wurde keine einzige Datei in Geiselhaft genommen. Auch wenn die ersten Testergebnisse vielversprechend sind – die Sache hat einen Haken: Der Hersteller rät davon ab, die Beta-Version auf Produktivsystemen einzusetzen. Sie dient dazu, etwaige Bugs wie Fehlalarme aufzuspüren. Weitere Schutz- und Rettungsmaßnahmen zu Locky und Co. haben wir im folgenden Artikel zusammengefasst:

- Krypto-Trojaner Locky: Was tun gegen den Windows-Schädling

- Malwarebytes Anti-Ransomware bei heise Download

(rei)