AceDeceiver: iOS-Trojaner nutzt Schwachstellen in Apples DRM

Angreifern ist es einer Sicherheitsfirma zufolge gelungen, Schad-Software mehrfach ungehindert in den App Store zu bringen. Durch Schwachpunkte in Apples DRM FairPlay könne die Malware zudem auf iPhones gelangen – ohne Enterprise-Zertifikat.

(Bild: Palo Alto Networks)

Durch Schwachstellen in Apples Rechte-Management-System FairPlay ist es möglich, Apps auf unmodifizierten iOS-Geräten zu installieren – ohne dafür ein Enterprise-Zertifikat einzubinden, wie das Sicherheitsunternehmen Palo Alto Networks erklärt. Der Angriff setzt voraus, dass der Nutzer ein Desktop-Programm installiert, das die Schad-Software einspielt, sobald ein iPhone oder iPad angeschlossen wird.

Enterprise-Zertifikate ermöglichen es, außerhalb des App Stores vertriebene Apps auf einem iOS-Gerät einzuspielen und auszuführen. Dafür muss der Nutzer die App aber manuell herunterladen und anschließend die Installation bestätigen und dem angezeigten Entwickler das Vertrauen aussprechen. In iOS 9 erschwert Apple die mehrfach für die Auslieferung von Schad-Software genutzte Prozedur durch zusätzliche Schritte.

Im Unterschied dazu ist es über die FairPlay-Schwachstelle möglich, die Apps versteckter zu installieren: Startet der Nutzer die App, müsse er auch keinen Warndialog mehr abnicken, so Palo Alto Networks.

Desktop-Client Voraussetzung zur Installation

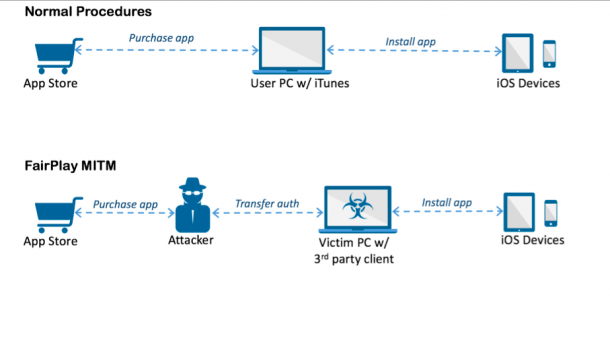

Derzeit ist ein Windows-Programm in Umlauf, das sich als Dienstprogramm für iPhone und iPad ausgibt, unter anderem um Backups zu erstellen, das System zu säubern oder einen Jailbreak durchzuführen. Eine Mac-Version haben die Sicherheitsforscher bislang nicht gesichtet. Diese Desktop-Applikation simuliert der Analyse zufolge als "Man in the Middle" (MITM) die Kommunikation zwischen iTunes sowie dem App-Store-Server und gaukelt dem iOS-Gerät vor, dass die App vom Besitzer des Gerätes erworben wurde. Damit dies funktioniert, muss der Angreifer die manipulierte App zuvor im App Store veröffentlicht haben und dann einmalig herunterladen – die vom App Store erteilte Autorisierung könne er dann auf einem eigenen Server speichern und zur Installation der Malware einsetzen.

Malware auch im App Store

Laut Palo Alto Networks ist es Unbekannten zwischen Sommer 2015 und Februar 2016 gelungen, drei verschiedene Varianten dieser "AceDeceiver" genannten Malware unbemerkt von Apples Einlassprüfern in den App Store einzustellen – sowie teils auch Updates für die Programme nachzuschieben. Ähnlich wie bei ZergHelper habe man dafür das Verhalten je nach verwendeter IP-Adresse angepasst – Nutzer außerhalb von China bekamen nur eine Wallpaper-App zu sehen. Öffnete man die Apps mit einer chinesischen IP boten sie gecrackte Apps und Spiele zum Download an und fordern den Nutzer zur Eingabe von Apple ID und Passwort auf.

Apple habe alle Varianten von AceDeceiver inzwischen entfernt, merkt Palo Alto Networks an. Die Angreifer seien aber weiterhin in der Lage, die erlangte Autorisierung zu nutzen, um die Malware über den Desktop-Client auf iOS-Geräten zu installieren. Bislang zielt der Angriff nur auf chinesische Nutzer ab, dies könne sich aber jederzeit ändern.

Der iPhone-Hersteller könne die Schwachpunkte in Fairplay nicht ohne weiteres beseitigen, sie sind mitunter dem Design des Rechte-Management-Systems geschuldet. So ist es etwa möglich, Apps von iTunes aus auf beliebigen iOS-Geräten zu installieren – auch wenn diese eine andere Apple ID verwenden. Die Methode ist angeblich schon seit rund drei Jahren bekannt, bislang sei sie aber nur zur Installation geklauter Apps eingesetzt worden, nicht zur Verbreitung von Malware. Nutzern empfiehlt die Sicherheitsfirma, die Zwei-Faktor-Authentifizierung für ihre Apple ID zu aktivieren. (lbe)