Erpressungs-Trojaner Petya riegelt den gesamten Rechner ab

Eine neue Ransomware hat es aktuell auf deutschsprachige Windows-Nutzer abgesehen. Petya wird über Dropbox verteilt und manipuliert die Festplatte, wodurch das Betriebssystem nicht mehr ausgeführt werden kann.

Der Erpressungs-Trojaner Petya schlägt seit einigen Stunden auch in Deutschland zu und geht dabei einen ungewöhnlichen Weg: Statt nur bestimmte Datei-Typen zu verschlüsseln, manipuliert er den Master-Boot-Record (MBR) der Festplatte, wodurch der gesamte Rechner blockiert wird. Die installierten Betriebssysteme werden nicht mehr ausgeführt.

Petya klemmt Betriebssystem ab

Mehr Infos

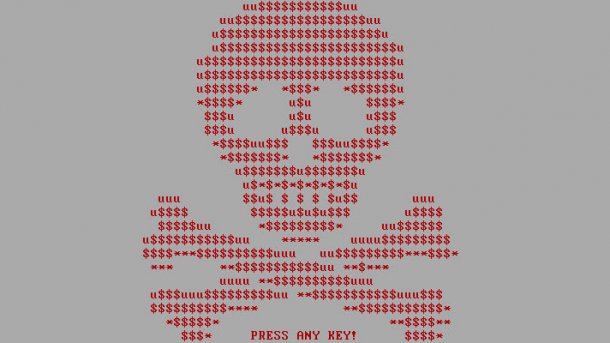

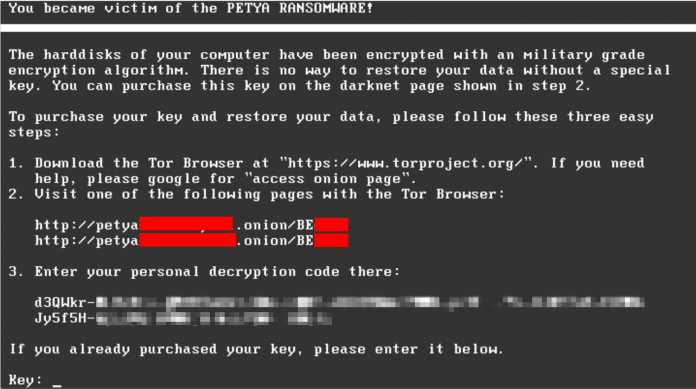

Nach der Manipulation erzeugt der Schädling einen Bluescreen, um den Rechner zu einem Neustart zu zwingen. Statt mit dem Windows-Logo wird das Opfer dann mit einem Totenschädel in ASCII-Art begrüßt. Die Erpresser behaupten, sämtliche Festplatten verschlüsselt zu haben und fordern das Opfer auf, Lösegeld auf einer Seite im Tor-Netz zu bezahlen.

Petya hat es derzeit auf Windows-Nutzer abgesehen. Um die MBR-Manipulation durchführen zu können, fordert die Ransomware erhöhte Rechte an, was in der Windows-Standardkonfiguration zu einer Abfrage der Benutzerkontensteuerung (UAC) führt. Offenbar damit sich das Opfer in spe nicht darüber wundert, enthält das Symbol der Trojaner-Datei das UAC-Logo (Schutzschild).

Erpressungs-Trojaner: So befällt Petya den Rechner (8 Bilder)

Details zur Verschlüsselung noch unklar

Ob der Schädling tatsächlich Dateien verschlüsselt, ist derzeit unklar. Die Täter behaupten zwar, dass sie alle Platten und USB-Datenträger mit RSA (4096 Bit und AES (256 Bit) verschlüsseln, Berichten im heise-Forum zufolge kann es jedoch schon ausreichen, den Master Boot Record der betroffenen Festplatten zu reparieren. [Update] Bei einem Test von heise Security wurde die Festplatte durch eine Reparatur des MBR nicht wieder nutzbar. Die Versuche führten lediglich dazu, dass sich der Schädling nicht mehr meldete. Wer es probieren möchte, sollte mit einer Kopie der betroffenen Festplatte arbeiten. So hält man sich den letzten Ausweg offen – die Zahlung des Lösegelds. [/Update]

Der Nutzer superzapp erklärt hingegen, dass Petya tatsächlich verschlüsselt und das Dateisystem anschließend nicht mehr lesbar ist. Die Verschlüsselung ganzer Festplatten kann viel Zeit beanspruchen. Um größeren Schaden zu verhindern, sollten Betroffene ihren Rechner also umgehend ausschalten, wenn sie den Verdacht haben, dass der Trojaner wütet.

Verbreitung über Dropbox

Nicht nur die Vorgehensweise, sondern auch der Verbreitungsweg von Petya ist ungewöhnlich. Die Erpresser verschicken E-Mails, die vermeintlich von einem Bewerber stammen, der sich für einen Job im Unternehmen bewirbt. Die Mails sind in grammatikalisch korrektem Deutsch verfasst. Die angeblichen Bewerbungsunterlagen sind bei dem Cloud-Speicherdienst Dropbox hinterlegt, "weil die Datei für die Email zu groß war".

In dem von heise Security untersuchten Fall heißt der Dropbox-Ordner dann auch passenderweise "Bewerbungsmappe" und ist mit einem Bewerbungsfoto ausgestattet. Der Trojaner steckt in der Datei "Bewerbungsmappe-gepackt.exe", die sich als ein selbstextrahierendes Archiv ausgibt. Als Programm-Symbol haben die Täter das Icon eines bekannten Pack-Programms gewählt.

Die aktuelle c't 7/16 widmet sich auf zwölf Seiten dem Thema Krypto-Trojaner. Insgesamt vier Artikel erklären nicht nur die Ursachen der aktuellen Trojaner-Flut, sondern auch, wie Nutzer sich und ihre Daten richtig schützen. Ein eigener Artikel untersucht und berät, was man noch tun kann, wenn die eigenen Daten bereits verschlüsselt wurden.

(rei)