HOnions: Forscher beleuchten Angriffe auf Tor Hidden Services

Hidden Services gelten als schwerer ausspionierbar als einfacher Tor-Traffic, da keine Exit Nodes im Spiel sind. Wie Forscher nun gezeigt haben, sind aber auch sie durch bösartige Mitspieler im Tor-Netz zumindest teilweise gefährdet.

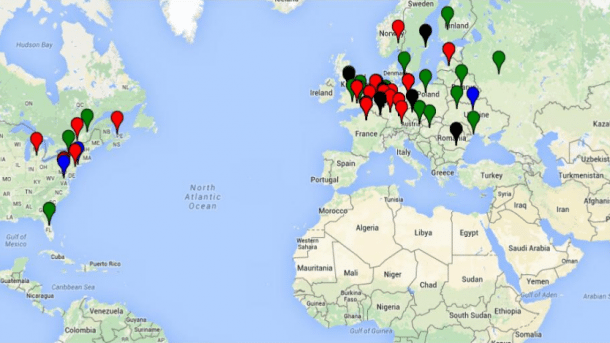

Europa ist gespickt mit bösen HSDirs.

(Bild: Sanatinia, Noubir)

- Fabian A. Scherschel

Forscher der Northeastern-Universität in den USA haben in einer Studie bösartige Verzeichnisdienste im Tor-Netz ausgemacht, die anscheinend gezielt versuchen, Hidden Services anzugreifen. Zwar können die Betreiber der Verzeichnisdienste auf diese Weise per se weder die Identität der Hidden-Service-Betreiber noch deren Besucher feststellen, doch sie können versuchen, diese über weitere Angriffe zu enttarnen. Das Problem ist den Tor-Entwicklern bekannt, allerdings muss die Hidden-Service-Infrastruktur gundlegend umgebaut werden, um es zu beheben.

Bösartige Verzeichnisdienste

Dass das Tor-Netz an sich immer wieder Ziel von Angreifern ist, die versuchen, dessen Nutzer zu de-anonymisieren, ist lange bekannt. Allerdings umgehen Hidden Services den traditionellen Schwachpunkt von Tor, indem ihr Traffic nicht über Exit Nodes fließt. Hidden Services sind über .onion-Adressen nur direkt aus dem Tor-Netz erreichbar und die Verbindungen sind vom Nutzer zum Server Ende-zu-Ende verschlüsselt. Um einen Hidden Service zu finden, muss der Nutzer einen Tor-Knoten kontaktieren, der als Verzeichnisdienst (Hidden Service Directory, HSDir) konfiguriert ist. Diese Knoten sollten Besucher eigentlich nur weitervermitteln und nicht versuchen, Hidden Services anzugreifen.

Indem die Forscher eigene Hidden Services anlegten und deren Adressen geheim hielten, konnten sie sicherstellen, dass deren Besucher nur von den entsprechenden HSDirs kommen konnten. Diese Honeypot-Services nannten sie HOnions. Insgesamt fanden sie in 72 Tagen ganze 110 HSDirs, die sich bösartig verhielten. Bei einigen dieser Verzeichnisdienste folgte nach der Entdeckung eine Reihe von Angriffsversuchen auf die HOnions. Darunter SLQ-Injection- und Cross-Site-Scripting-Angriffe, wie die Forscher gegenüber der US-Nachrichtenseite Ars Technica berichteten. Ziel der Angriffe war wahrscheinlich, Daten über den Server auslesen zu können, die den Hidden Service oder dessen Betreiber enttarnen.

Geheimdienste am Werk?

Bei einer auffallend hohen Zahl der bösen Verzeichnisse handelt es sich ebenfalls um Exit Nodes. Die Forscher hatten erwartet, dass 15 Prozent der HSDirs ebenfalls Exit Nodes sind. Bei den bösartigen Verzeichnissen waren es allerdings um die 25 Prozent. Bei Exit Nodes, die aktiv Nutzer enttarnen, wird vermutet, dass dahinter zum Teil Strafverfolgungsbehörden und Geheimdienste stecken. Es ist durchaus denkbar, dass solche Akteure mit ihren Knoten auch versuchen, Hidden Services zu katalogisieren und anzugreifen. Mehr als 70 Prozent der bösartigen HSDirs operierten von Cloud-Servern aus, was es erschwert herauszufinden, wer diese letztendlich betreibt.

Laut den Forschern wissen die Tor-Betreiber von dem Problem – sie beobachten bösartige Tor-Knoten ebenfalls. Dauerhaft beheben lässt sich die Schwachstelle wohl aber nur durch eine grundlegende Umstrukturierung der Hidden-Services-Infrastruktur. (fab)