Lücken in Provider-Routern entdeckt

Durch Lücken in Routern des Herstellers ADB kann sich ein Angreifer Root-Rechte verschaffen. Das kann auch für die Provider zum Problem werden.

In den Routern des Netzwerkausrüsters ADB klaffen offenbar drei Schwachstellen, durch die man die volle Kontrolle über die Geräte übernehmen kann. Verbreitet sind die Geräte vor allem als Provider-Router, die Internetanbieter ihren Kunden über die Vertragsdauer zur Verfügung stellen. Probleme drohen vor allem den Providern. Entdeckt hat die Lücken das IT-Security-Unternehmen SEC Consult.

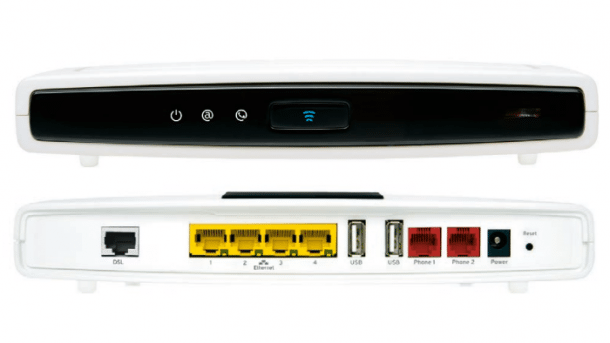

(Bild: adbglobal.com)

Alle drei Schwachstellen führen dazu, dass ein Nutzer mit Router-Zugriff mehr Befugnisse erlangt, als ihm eigentlich zustehen. Das ist insbesondere dann ein Problem, wenn sich der Provider darauf verlässt, dass der Nutzer nur eingeschränkt auf den Mietrouter zugreifen kann.

Durch einen Fehler im Samba-Daemon kann man sich etwa mit einem manipulierten USB-Stick Root-Rechte auf den Geräten verschaffen und beliebige Befehle auf dem Unix-Betriebssystem des Routers ausführen. Ferner ist ein Zugriff auf geschützte Bereiche möglich, in denen etwa Konfigurationsdaten gespeichert sein können, auf der Kunde keinen Zugriff haben soll.

Angriff aufs interne Provider-Netz

Nach Angaben von SEC Consult kann ein Angreifer so potenziell das interne Netz des Providers attackieren. Mit einem ähnlichen Problem hatte im Jahr 2016 die Kabelsparte von Vodafone zu kämpfen: Das Unternehmen verließ sich darauf, dass der Kunde nicht beliebig aufs Kabelmodem zugreifen kann. Als es dem Linux-Entwickler Alexander Graf dennoch gelang, stand ihm das kritische Wartungsnetz des Providers offen.

Durch eine weitere von SEC Consult aufgedeckte Schwachstelle kann man auf banal einfache Weise auf geschützte Bereiche des Webinterface zugreifen. Hierzu muss man lediglich einen zusätzlichen Slash in die URL einfügen. Aus der gesperrten Adresse http://$IP/ui/dboard/settings/management/telnetserver wird http://$IP/ui/dboard/settings/management//telnetserver und der Zugriff ist erlaubt. Durch die Dritte Lücke kann sich ein Nutzer höhere Rechte verschaffen, indem er sich über das Webinterface einer privilegierten Unix-Nutzergruppe anschließt.

Verbreitung durch Provider

ADB-Router werden von diversen europäischen Providern verschickt, unter anderem vom österreichischem Telekommunikationskonzern A1 als A1 WLAN Box und von der Schweizer Swisscom. In Deutschland sind die Geräte anscheinend kaum verbreitet. SEC Consult erklärt in seinen Advisories, den Hersteller bereits vor zwei Jahren über die Sicherheitsprobleme aufgeklärt zu haben. Im Rahmen einer koordinierten Veröffentlichung bekam der Hersteller Zeit, die Firmware seiner Geräte abzusichern und auszuliefern. Ab den folgenden Versionen ist die Firmware nicht mehr anfällig:

Modell: ADB P.RG AV4202N, Firmware: E_3.3.2

Modell: ADB DV2210, Firmware: E_5.3.2

Modell: ADB VV5522, Firmware: E_8.3.2

Modell: ADB VV2220, Firmware: E_9.3.2

Modell: Centro Business 1, Firmware: 7.12.10

Modell: Centro Business 2, Firmware: 8.06.08

In aller Regel ist man bei Mietroutern darauf angewiesen, dass der Provider die Firmware-Updates verteilt. Wer einen betroffenen ADB-Router betreibt, auf dem noch eine verwundbare Firmware läuft, sollte sicherstellen, dass das Web-Interface des Routers nicht über das Internet erreichbar ist und dass nur vertrauenswürdige Nutzer mit starken Passwörtern darauf zugreifen dürfen. (rei)