Cybergrüße aus Moskau

US-Sonderermittler Robert Mueller hat unlängst zwölf russische Geheimdienstoffiziere beschuldigt, unerlaubt in amerikanische Computersysteme eingedrungen zu sein. Wie war es möglich, die Täter zu identifizieren?

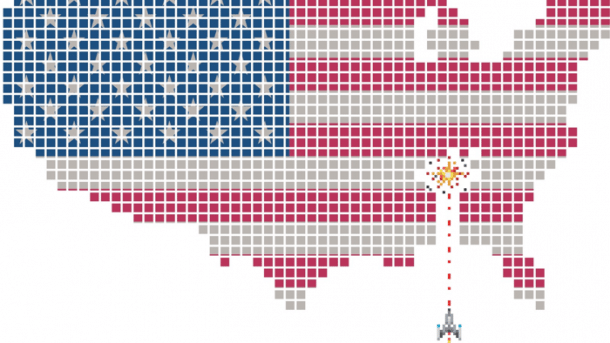

(Bild: Shutterstock)

- Dr. Timo Steffens

Robert Mueller hat geschafft, was angeblich unmöglich ist: Im Herbst legte der US-Sonderermittler eine Anklageschrift vor, in der zwölf Offiziere des russischen Militärnachrichtendienstes GRU beschuldigt werden, im letzten US-Wahlkampf Computerangriffe auf Systeme der amerikanischen Demokratischen Partei gestartet zu haben. Dabei gelten solche Attacken eigentlich als "perfekte Waffen", weil sie kostengünstig und vor allem nicht zu ihren Urhebern zurückverfolgbar sind, wie etwa der renommierte US-Journalist David E. Sanger in seinem jüngsten Buch "The Perfect Weapon" schreibt.

Wie hat Mueller die Täter also aufgespürt? Die kurze Antwort: Im Prinzip ist es zwar möglich, bei Cyberangriffen komplett anonym zu bleiben. Aber je häufiger eine Tätergruppe Operationen durchführt und je laxer ihre Vorgehensweise ist, desto wahrscheinlicher wird es, dass sie sich am Ende doch identifizieren lässt. Die genauen Analysemethoden von Muellers Team legt die Anklageschrift zwar nicht offen, und die Detailtiefe legt nahe, dass auch nachrichtendienstliche Erkenntnisse eingeflossen sind. Aber die generellen Konzepte der sogenannten Attribution, also der Verfahren, mit denen Sicherheitsfirmen und Nachrichtendienste Tätern auf die Schliche kommen, geben doch einen guten Einblick.

Schritt 1: Ähnliche Angriffe finden

Wenn dieselbe Schadsoftware, dieselben Server und dieselbe Vorgehensweise eingesetzt werden, liegt die Hypothese nahe, dass es sich um dieselben Täter handelt. Denn auch wenn die Entwicklung von Schadsoftware günstiger ist als die von Panzern, entwickeln Täter nicht für jeden Angriff neue Werkzeuge. Das Schadprogramm X-Agent, das in Muellers Anklageschrift erwähnt wird, und die Kontrollserver, von denen X-Agent seine Befehle erhält, fanden bei Dutzenden Cyberattacken auf verschiedene Ziele weltweit Verwendung. Mehrere Sicherheitsfirmen bündelten die Attacken daher unabhängig voneinander zu einem Cluster namens APT28. Ihm werden unter anderem die Angriffe auf den Deutschen Bundestag und den Sender TV5 Monde zugeordnet, beide 2015 gestartet.

Dieses Clustern ist allerdings vertrackt. Wird zu kleinteilig zusammengefasst, verschenkt man Informationen. Wird dagegen zu großzügig geclustert, wirft man Angriffe unterschiedlicher Täter fälschlicherweise in einen Topf. Lange Zeit ließ sich das Cluster APT28 gut von anderen trennen, weil diese Gruppe exklusiv einige Schadsoftware-Varianten verwendete. Inzwischen hat sich das geändert. Analysten diskutieren mittlerweile, ob die Olympic Destroyer genannten Angriffe auf die Olympischen Spiele in Südkorea auch APT28 zuzuschreiben sind – oder eher der Gruppe Sandworm, die für die Stromausfälle in der Ukraine im Dezember 2015 und 2016 verantwortlich gemacht wird, oder vielleicht sogar einem ganz neuen Täterzirkel.

Schritt 2: Angriffe regional eingrenzen

Eine Standardmethode besteht darin, Statistiken über verschiedene Arten von Zeitstempeln aufzustellen. Solche Stempel geben beispielsweise in Schadsoftware den Zeitpunkt an, an dem sie programmiert wurde. Daraus lassen sich Hinweise auf die Zeitzone ableiten, in der die Täter arbeiten könnten.

Allerdings ist es prinzipiell relativ leicht möglich, diese

Zeitstempel zu fälschen. Verlässlicher sind die Zeitangaben in SSL-Zertifikaten, mit denen die Täter ihren Netzwerkverkehr absichern. Noch besser sind Zeitstempel von Aktivitäten, die infizierte Systeme selbst protokollieren. Denn für die Täter ist es schwieriger, die Daten in den fremden Systemen zu manipulieren. Bei APT28 ergaben die Auswertungen, dass die Aktivitätsphasen der Angreifer den Moskauer Bürozeiten entsprechen.

Ein weiterer gängiger Ansatz bei der Spurensuche ist, Schadsoftware auf verräterische Merkmale zu prüfen, die beim Programmieren automatisch entstehen. In einer Reihe von APT28-Schadprogrammen etwa wurden Einstellungen für kyrillische Zeichen gefunden. Auch die Frage, welcher Organisation oder welchem Staat der jeweilige Angriff nützen könnte, liefert möglicherweise Indizien für die Urheberschaft. APT28 griff beispielsweise die Nato und Kritiker des russischen Regimes an.

Schritt 3: Täter finden

Überraschenderweise ergeben sich bei der Analyse von Tätergruppen oft zunächst Hinweise auf einzelne Personen und erst dann auf die Organisationen, die dahinterstecken. Viele Gruppen sind bereits seit Jahren aktiv und haben in ihrer Anfangszeit Fehler gemacht, die noch heute ausgewertet werden können.

So haben manche die Domains für ihre Kontrollserver mit denselben E-Mail-Adressen registriert wie privat genutzte Domains oder Foren-Accounts einzelner Mitglieder.

Über die in den privaten E-Mails und Foren preisgegebenen Informationen

lassen sich dann Klarnamen oder auch Fotos mit der Gruppe

in Verbindung bringen. APT28 hat diesen Fehler allerdings nicht begangen.

Mitunter kommt es vor, dass Täter über ihren Kontrollserver auch auf private Postfächer oder soziale Netzwerke zugreifen – und sich damit entlarven, wenn Sicherheitsbehörden den Verkehr auf dem Server mitschneiden. Eine Unvorsichtigkeit, die sogar den professionellen Operateuren der Gruppe Snake unterlaufen ist, wie die Snowden-Leaks offengelegt haben. Auf das Konto dieser Gruppe geht laut Verfassungsschutz der Angriff auf das Außenministerium Anfang des Jahres. Sie stammt ebenfalls aus Russland.

Aus den identifizierten Personen lässt sich unter Umständen auf die Organisationen rückschließen, für die sie arbeiten. Bei weniger professionellen Gruppen ist Sicherheitsfirmen das bereits mehrfach gelungen. Sie mussten dazu nur öffentlich zugängliche Informationen auswerten: Mal hatten die Täter Fotos aus ihren Büros auf ihre privaten Webseiten gestellt, mal ihre Fitness-Statistiken für die Fahrt mit dem Rad zur Arbeit geteilt und mal mit Angabe ihres Arbeitgebers Vorträge gehalten.

Diese Unvorsichtigkeit scheint auf die Spur der APT28-Verantwortlichen geführt zu haben. Die Daten der US-Demokraten wurden unter dem Pseudonym "Guccifer 2.0" veröffentlicht. Laut Medienberichten vergaßen die Täter mindestens einmal, ein VPN zu aktivieren, also ihren Zugang zum Internet zu anonymisieren. Die IP-Adresse sei daraufhin in den Umkreis eines Gebäudes des russischen Militärnachrichtendienstes GRU zurückverfolgbar gewesen.

Schritt 4: Trugspuren erkennen

Viele der geschilderten Spuren lassen sich mehr oder weniger leicht fälschen. Dies wird auch regelmäßig getan. Einzelne Trugspuren fallen im Mosaik der Ermittlungsergebnisse allerdings als nicht konsistent auf. Und alle Aspekte eines Angriffs in sich schlüssig mit falschen Fährten zu verknüpfen, ist sehr aufwendig. Weil Sicherheitsspezialisten ein solches Vorgehen nirgends beobachten, ist zu vermuten, dass viele der relativ jungen Cybereinheiten die umfassenden Verschleierungstraditionen etablierter Geheimdienstabteilungen nicht übernommen haben. Aus geleakten Dokumenten, die unter der Bezeichnung Vault7 auf Wikileaks veröffentlicht wurden und der CIA zugeschrieben wurden, lässt sich schließen, dass professionelle Gruppen wie diese ihr Augenmerk eher darauf legen, gar keine Spuren zu hinterlassen, als darauf, den Verdacht auf andere zu lenken.

Nur wenn Spuren aus den unterschiedlichen Teilaspekten eines Angriffs wie Schadprogrammen, Infrastruktur und Zielauswahl vorliegen und widerspruchsfrei zusammenpassen, gilt eine Attribution als belastbar. Im Fall der zwölf GRU-Offiziere bleibt abzuwarten, wie überzeugend die Beweise vor Gericht präsentiert werden. Ganz lückenlos wird die Beweiskette wohl nicht sein. Denn die Ermittler haben vermutlich ein Interesse daran, geheime Quellen zu schützen.

(bsc)