CERT-Bund warnt vor kritischer Lücke in FTP-Server ProFTPD

Durch eine Lücke im FTP-Server ProFTPD soll ein Angreifer schlimmstenfalls Code einschleusen können. Einen Patch gibt es offenbar noch nicht.

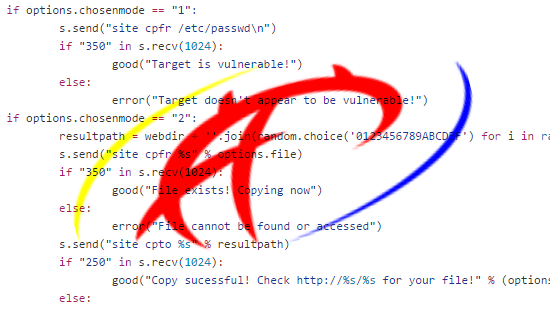

Das CERT-Bund des BSI warnt vor einer kritischen Sicherheitslücke im verbreiteten FTP-Server ProFTPD, durch die ein anonymer Nutzer offenbar Schreiboperationen auf dem Server durchführen kann, obwohl ihm das eigentlich nicht gestattet ist. Den Angaben im Bugtracker zufolge soll sich dieser Fehler potenziell zum Einschleusen und Ausführen von Code missbrauchen lassen (Remote Code Execution, RCE).

Betroffen sind alle Versionen, die kleiner als 1.3.7 sind. Die Sicherheitslücke klafft im Modul mod_copy. Für Admins ist die Lage derzeit verzwickt, da es laut CERT-Bund noch keinen Patch gibt, der die Lücke schließt. Im Github-Repository wurde das Problem zwar bereits beseitigt – erfahrungsgemäß dauert es jedoch eine Zeit, bis die Änderungen auch die Installationspakete erreichen, die etwa über die Repositories der Linux-Distributionen verteilt werden.

(Bild: @certbund)

Workaround: mod_copy abschalten

Das CERT rät betroffenen Admins, als Workaround das verwundbare Modul mod_copy in der ProFTPD-Konfiguration zu deaktivieren. Wer den Aufwand nicht scheut, der kann auch den aktuellen Quellcode von Github ziehen und ProFTPD damit selbst kompilieren. ProFTPD ist durchaus stark verbreitet, wie Zahlen des CERT-Bundes belegen: Demnach werden allein in Deutschland circa 180.000 ProFTPD-Server betrieben, die über das Internet erreichbar sind. Unklar ist derzeit, ob die Lücke bereits aktiv von Cyber-Ganoven ausgenutzt wird.

Entdeckt wurde die Schwachstelle mit der Identifikationsnummer CVE-2019-12815 von dem deutschen Programmierer Tobias Mädel. In seinem Advisory berichtet er, dass er das ProFTPD-Team erstmals am 28. September vergangenen Jahres über das Problem informierte. Am 12. Juni dieses Jahres holte er auch das Security-Team von Debian mit ins Boot. Und am 17. Juli wurde schließlich ein erster Patch bei Github eingereicht. (rei)