Bug Bounty: Pixel-Smartphone knacken, Millionär werden

Wieder keine 6 Richtige? Auch durch Google kann man zum Millionär werden. Leicht ist das aber nicht.

(Bild: Google)

Wer den Sicherheitschip der Pixel-Smartphones knackt, dem stellt Google bis zu 1,5 Millionen US-Dollar Belohnung in Aussicht. Das Unternehmen hat sein Android Security Rewards Program erweitert, das Sicherheitsforscher motivieren soll, Schwachstellen in den Pixel-Smartphones zu finden – und vertraulich an Google zu melden.

Wer auf diese Weise Millionär werden möchte, muss eine Remote Code Execution demonstrieren, also das Einschleusen und Ausführen von Code etwa übers Netz. Doch damit nicht genug: Die Übernahme des Smartphones muss persistent sein und zudem die Sicherheit des Security-Chips Titan M kompromittieren. Und auf den ist Google besonders stolz.

(Bild: Google)

Titan knacken

In den Chip hat Google die essentiellen Schutzfunktionen seiner Smartphones integriert. Er sorgt etwa für die Absicherung des Boot-Vorgangs (Android Verified Boot), speichert geheime Krypto-Schlüssel (unter anderem für die Authentifizierung mit FIDO2) und verhindert, dass Unbefugte auf das Smartphone zugreifen können, nachdem es verloren oder gestohlen wurde. Selbst Google kann das Gerät angeblich nicht ohne die Zustimmung des Besitzers entsperren. Wer den Titan knackt, kann auf maximal 1 Million US-Dollar hoffen. Gelingt es in Kombination mit speziellen Vorschau-Versionen von Android, legt das Unternehmen noch mal die Hälfte drauf.

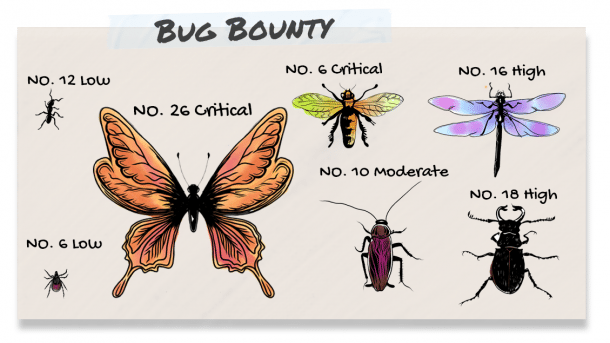

Auch für andere Angriffe wurden Prämien eingeführt oder erhöht. Gelingt es, besonders gut geschützte Daten aus dem Titan-M-Chip zu schleusen, zahlt Google bis zu 500.000 US-Dollar. Fürs Umgehen des Sperrbildschirms hat Google bis zu 100.000 US-Dollar ausgeschrieben. Ausdrücklich nicht abgedeckt sind hierbei Angriffe auf den biometrischen Zugriffsschutz – etwa mit Masken oder nachgebildeten Fingerabdrücken. Die detaillierten Teilnahmebedingungen listet Google auf der Seite des Android Security Rewards Program auf.

Zerodium zahlt noch mehr

Belohnungsprogramme für Sicherheitsforscher (Bug Bounty Programs) sind nicht nur sehr werbewirksam, weil das jeweilige Unternehmen damit öffentlich das Vertrauen in seine Produkte demonstriert, sondern inzwischen auch eine Notwendigkeit. Für kritische Schwachstellen, durch die sich ein Smartphone etwa bereits durch den Besuch einer Website dauerhaft infizieren lässt, existiert ein lukrativer Markt.

Der Exploit-Händler Zerodium zahlt für einen Exploit, der ein Android-Smartphone dauerhaft ohne Nutzerinteraktion infiziert, gar bis zu 2,5 Millionen US-Dollar. Für einen entsprechenden iOS-Exploit zahlt die Firma bis zu 2 Millionen US-Dollar aus. Die Kunden von Zerodium sind etwa Behörden, die auf diese Weise unbemerkt Spionagesoftware auf den Smartphones verdächtiger Personen installieren. (rei)