c’t-Raspion: Datenpetzen finden und bändigen

IoT- und Smart-Home-Geräte sind günstige Massenware. Wir zeigen, warum Sie den Geräten nicht blind vertrauen sollten und wie Sie ihnen auf den Zahn fühlen.

Regelmäßig landen smarte Geräte in den Testlaboren der c’t: Das Spektrum reicht von WLAN-Steckdosen vom Discounter zum Gegenwert einer Flasche trinkbaren Weins bis zu TV-Geräten der Preisklasse solider Gebrauchtwagen. Die meisten Geräte funktionieren ohne Zugang zum Internet nicht oder nur begrenzt. Oft sind Cloud-Dienste beteiligt, auch wenn das ohne aktive Anmeldung durch den Nutzer dort meist nicht offenkundig ist. Es lohnt sich deshalb genauer hinzuschauen.

c't-Schwerpunkt: Datenschleudern enttarnen

- Hilfe zur Selbsthilfe

- c’t-Raspion entdecken

- Raspberry Pi herrichten

- Offenherzige IP-Kamera

- Morsende Steckdose

- Plappernde Smart-TVs

- Innenleben des c’t-Raspion

Und je billiger Geräte sind, desto größer ist die Wahrscheinlichkeit, dass sie Sicherheitslücken enthalten. Die erlauben eine Übernahme durch Hacker, etwa um sie Teil eines Botnetzes werden zu lassen, oder können als Ausgangspunkt für Angriffe auf benachbarte Geräte dienen, etwa den Router. Experten halten es auch für möglich, dass gezielt manipulierte Geräte in Umlauf gebracht werden: Der Käufer schraubt dann eine WLAN-Lampe in die Fassung, ohne zu ahnen, dass die sofort Teil eines Botnetzes ist.

Bei sehr vielen Geräten ist das Risiko groß, dass beim Einrichten schon die ersten Daten in falsche Hände fallen: Damit etwa Smartphone-App und WLAN-Steckdose zueinander finden oder der Feinstaubsensor ins Netz kommt, müssen Sie sich über den Zugang zum heimischen WLAN verständigen. Oft ist das recht fahrlässig gelöst: Es werden offene WLANs verwendet, um die Daten zu übertragen, oder die Daten werden auf andere Art und Weise für andere mitlesbar übermittelt.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Identifiziert und getracked

Häufig fließen auch Daten ab. Standardbibliotheken, die Entwickler einbinden, benutzen SDKs der großen Player: Google, Facebook, Microsoft, Apple & Co. – die übertragen gern mal allerlei statistische Daten, wie die Geräteart, Software-Versionen et cetera, aber auch GPS-Koordinaten, Werbe-IDs und so weiter. Der Nutzer einer Konfigurations-App für eine WLAN-Steckdose wird darüber eindeutig identifiziert und womöglich erkennt ihn der Hersteller als Kunden wieder, wenn der sich nach Staubsaugern umsieht.

Die Trackbarkeit spielt dann einer weiteren Eigenschaft in die Hand: unerwünscht eingeblendeter Werbung. Groß in diesem Geschäft ist Samsung. Die Smart-TVs des koreanischen Herstellers lassen keine Chance aus, den Käufer mit Werbung zu beglücken. Die Firma betreibt dafür eine eigene Vermarktungsplattform. So offensichtlich das beim Benutzen der Geräte ist, so schwierig ist es, diesen Teil der smarten Welt loszuwerden, ohne auf ihre Annehmlichkeiten zu verzichten.

Netzwerkverkehr protokollieren

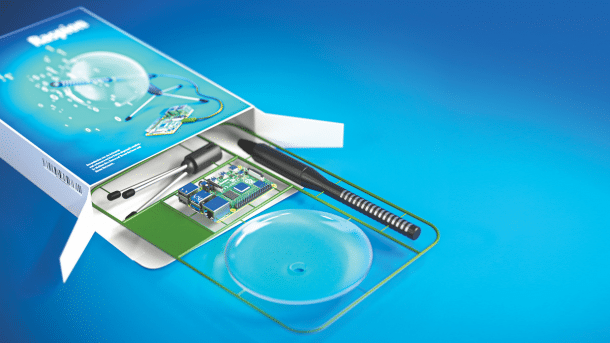

Wie man sich wehren kann, haben wir in unserem Praxisartikel "Was Smart-TVs ins Internet übermitteln und wie leicht sie sich hacken lassen" gezeigt. Die aktuellen Artikel widmen sich der Frage, wie man mehr über die Kommunikation der Geräte herausfinden kann. Wir stellen ein Werkzeug vor, mit dem die Redaktion Geräten auf den Netzwerkverkehr schaut. Es besteht aus einem Raspberry Pi und einem speziell zusammengeschnürten Softwarepaket. Wir haben das Projekt c’t-Raspion getauft.

Beim Beobachten des Netzwerkverkehrs braucht es Geduld und einen gewissen detektivischen Spürsinn, um außergewöhnliche Vorgänge zu erkennen und einzuordnen. Die Beispiele unserer Schwerpunkt-Reihe zeigen, worauf Sie achten müssen und wie Sie sich Gewissheit verschaffen. Wir ermuntern Sie als Leser, selbst zu forschen und Ihre Ergebnisse mit uns und anderen Lesern zu teilen, etwa in den Foren zu diesen Artikeln.

Dieser Artikel stammt aus c't 1/2020

(ps)