36C3: Spionage-Trojaner FinFisher – CCC weist rechtswidrigen Export nach

In einem auf dem 36C3 veröffentlichten Bericht haben CCC-Experten mehrere Trojaner-Samples der deutschen Firma FinFisher von 2012 bis 2019 eingehend analysiert.

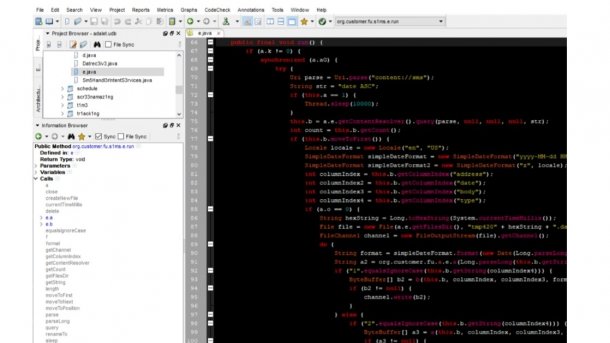

Spyware Made in Germany: Dekompilierter Quellcode eines Trojaner-Samples von FinFisher

(Bild: Chaos Computer Club)

- Fabian A. Scherschel

Experten des Chaos Computer Club (CCC) haben im Auftrag der Gesellschaft für Freiheitsrechte (GFF) nachgewiesen, dass der mutmaßlich von der türkischen Regierung gegen Oppositionelle eingesetzte Android-Trojaner von der Münchner Firma Gamma International / FinFisher stammt. Außerdem sehen sie es als erwiesen an, dass das von ihnen untersuchte Schadcode-Sample nach dem 18. Juli 2015 erstellt wurde.

Damit hätte ein Export dieses Programms wohl gegen § 18 des Außenwirtschaftsgesetzes (AWG) verstoßen, wenn Berichte der Bundesregierung aus dem Juli zutreffen, dass für Staatstrojaner bisher keine entsprechenden Genehmigungen erteilt wurden. Demnach droht den zuständigen FinFisher-Mitarbeitern eine Freiheitsstrafe von bis zu fünf Jahren. Netzpolitik.org, die GFF, Reporter ohne Grenzen und das European Center for Constitutional and Human Rights haben in dem Fall Strafanzeige beim zuständigen Zollkriminalamt gestellt.

Vergleich mit Trojanern aus dem Hackerangriff auf FinFisher

Um zu zeigen, dass das gegen Mitglieder der türkischen Opposition eingesetze Schadprogramm von der Firmengruppe FinFisher stammt, mussten Thorsten Schröder und Linus Neumann vom CCC zuerst Ähnlichkeiten zu veröffentlichten Schadcode-Samples aufzeigen, die bekanntermaßen der Münchner Firma zuzuordnen sind. Als Vergleichsmaterial diente ihnen für ihren jetzt auf dem 36. Chaos Communication Congress (36C3) vorgelegten Bericht das Material, das beim Hack der Systeme von FinFisher im Jahr 2014 ans Licht der Öffentlichkeit kam. Dabei veröffentlichte Schadcode-Samples stammen erwiesenermaßen von den Entwicklern der Münchener Firma und konnten nun von den CCC-Experten mit dem Schadcode-Sample namens adalet verglichen werden, das von der Webseite adaleticinyuru.com stammt, welche laut Strafanzeige der GFF türkische Oppositionelle dazu verleiten sollte, eben jenen Schadcode zu installieren.

Schröder und Neumann sehen es als erwiesen an, dass die Ähnlichkeiten der aus dem FinFisher-Leak stammenden Samples und dem adalet-Sample nicht zufällig sind und dass adalet somit von den FinFisher-Entwicklern stammt und eine Weiterentwicklung des FinSpy-Android-Trojaners ist. Insgesamt untersuchten sie 28 Schadcode-Samples, die alle von der Münchener Firma stammen sollen und nach Ansicht der CCC-Experten eine Entwicklung der Spionage-Software des Herstellers von 2012 bis 2019 aufzeigen.

FinFisher verschleierte den Code seiner Trojaner

Obwohl die CCC-Experten in ihrer Analyse nach dem Hack bei FinFisher und dem daraus resultierenden Datenleck im Jahr 2014 Bemühungen der Münchener Firma feststellen, ihren Quellcode zu refaktorisieren und mittels Obfuscation unkenntlich zu machen, bleiben wichtige Eigenschaften der FinSpy-Trojaner-Familie auch danach funktionell erhalten. Diese Refaktorisierung und Obfuscation hat wohl stattgefunden, da Anti-Viren-Hersteller nach dem Datenleck bei FinFisher ihre Erkennungsroutinen an den Schadcode anpassen und ihn und ähnlichen Code entdecken konnten. Die Münchener Entwickler änderten danach ihre Software mutmaßlich so weit wie möglich, um der Entdeckung ihres Trojaners durch AV-Programme wieder zu entgehen.

(Bild: Chaos Computer Club)

Allerdings konnten sie ihren Code naturgemäß nicht allzu sehr funktional ändern, ohne große Teile davon neu zu entwickeln. Entsprechend sehen sich die Trojaner-Sample vor und nach 2014 trotz äußerlicher Änderungen nach wie vor funktional sehr ähnlich. Das wird besonders deutlich, wenn man die logischen Abläufe der zu vergleichenden Samples mit einem Code-Flow-Diagramm kartiert.