FOSDEM: Hacker auf dem eigenen Honeypot-Server beobachten

Auf der FOSDEM haben zwei Entwickler eine raffinierte Methode vorgestellt, einen eigenen SSH-Honeypot zu bauen und den Hackern über die Schulter zu schauen.

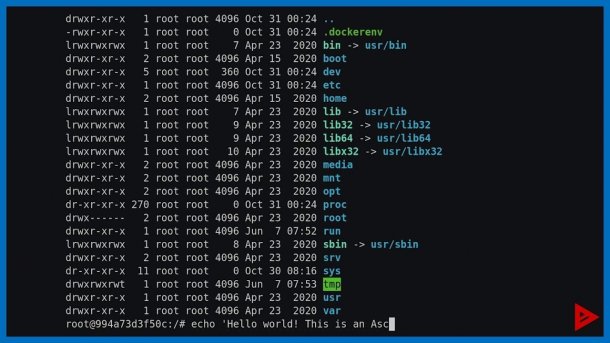

Asciinema zeichnet alle Ein- und Ausgaben auf einer Kommandozeile auf – und verbraucht dabei viel, viel weniger Speicherplatz als eine Videodatei.

(Bild: Fabian A. Scherschel)

Auf der Open-Source-Entwicklerkonferenz FOSDEM haben Sanja Bonic und Janos Pasztor vorgestellt, wie man mit ihrem Projekt ContainerSSH und dem Programm asciinema anschaulich macht, was angreifende Hacker auf einem Server tun. ContainerSSH erlaubt es, Software-Container dynamisch zu erzeugen, wenn sich ein SSH-Nutzer auf einem Server anmeldet. Meldet er sich wieder ab, wird der Container eingestampft. Das eignet sich zum Beispiel für Anwendungen im Webhosting-Bereich oder für Lernumgebungen für praxisnahe Linux-Kurse. Man kann damit aber auch einen Honeypot bauen.

Ein Honeypot ist ein absichtlich verwundbarer Server, der mit dem Zweck ins Internet eingebracht wird, Angreifer anzulocken. So kann man zum Beispiel die neuesten Angriffstechniken untersuchen, die gerade im Einsatz. Aber nicht nur für Sicherheitsexperten, auch als Admin kann ein Honeypot nützlich sein. So brachte etwa Pasztor das Beispiel eines Admins, der SSH-Server betreibt und schützen möchte. So jemand kann anhand der Login-Versuche auf einem Honeypot lernen, wogegen er seine echten Server verteidigen muss.

Kommandozeilen-Aufzeichnung mit asciinema

Normalerweise würde man einen solchen Honeypot mit normalen Audit-Logs überwachen. Und genau dafür liefert ContainerSSH auch eigene Vorkehrungen, um diese Logs aus dem Container auf andere Systeme zu bringen, bevor dieser nach der Abmeldung des SSH-Nutzers verworfen wird. Bonic und Pasztor stellten aber auch eine andere, spaßigere Möglichkeit vor, aus solchen Honeypots zu lernen. Mit asciinema kann man Aufzeichnungen dessen erstellen, was ein Nutzer (oder Angreifer) auf einem Server treibt. Asciinema kann alle Ein- und Ausgaben auf einer Kommandozeile aufzeichnen und speichert sie in einem Text-Format. Dieses kann wie ein Video abgespielt und auch in Video-Dateien konvertiert werden. Da es allerdings nur den Text der Ein- und Ausgaben auf der Kommandozeile plus einen Zeitstempel enthält, sind die resultierenden Dateien viel, viel kleiner als Videos. Und eignen sich somit auch zur Langzeitüberwachung eines Servers.

Videos by heise

Allerdings stößt die reine Textaufzeichnung von Kommandos auf einem Honeypot-Server schnell an ihre Grenzen. Da die meisten Angreifer in Wirklichkeit Bots sind, nutzen sie keine Konsole, sondern starten direkt Kommandos über eine SSH-Verbindung, und die Aufzeichnungen enthalten dementsprechend wenige beziehungsweise kryptische Einträge. Hier hilft es, die Aufzeichnung von ContainerSSH und asciinema auf Binärdaten umzustellen. Nun werden auch diese direkt ausgeführten Kommandos sichtbar.

Jedem Login über die Schulter geschaut

Und so kann man mit einem Honeypot auf relativ sichere Art viel Spaß haben und gucken, was Hacker auf einem Server machen, nachdem sie sich eingeloggt haben. So hat Pasztor zum Beispiel herausgefunden, dass viele Angreifer nach am Server angeschlossenen Mobilfunkgeräten suchen. Die werden von vielen Admins verwendet, um Warnungen zu verschicken, auch wenn der Server selbst keine Internet-Verbindung mehr hat. Angreifer kapern die Geräte gerne und verschicken dann Spam-SMS, was unter Umständen lange unentdeckt bleibt, wenn der Admin keine Einsicht in die Abrechnungsdaten des Mobilfunkanschlusses hat – zum Beispiel, weil dafür eine andere Abteilung zuständig ist. ContainerSSH und asciinema eignen sich aber auch dafür, die Sessions von Lehrgangsteilnehmern aufzuzeichnen, die auf Ausbildungsservern zugange sind.

Mehr Details zu diesem Einsatzgebiet der beiden Open-Source-Programme finden sich in den Folien des Vortrags auf der FOSDEM-Seite. Diese enthalten auch Konfigurationsbeispiele und weiterführende Links.

(bme)