US-Geheimdienst NSA nimmt Stellung zu Post-Quanten-Kryptographie

Die NSA weiß nicht, ob und wann es Quantencomputer gibt, die heutige Verschlüsselungsverfahren gefährden. Bis dahin gibt es aber hinreichend sichere Verfahren.

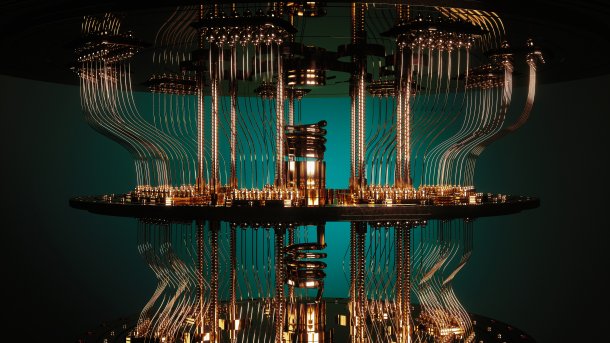

(Bild: Bartlomiej K. Wroblewski / Shutterstock.com)

- Uli Ries

Cryptographically Relevant Quantum Computer (CRQC) nennt die National Security Agency (NSA) Quantencomputer, die insbesondere asymmetrischen, mit herkömmlichen Computern nicht knackbaren Verschlüsselungsverfahren wie RSA, Diffie-Hellman, ECDH oder ECDSA gefährlich werden könnten. Ob es jemals einen solchen Computer geben kann, wisse man den Aussagen einer offiziellen FAQ auch bei der NSA nicht („NSA does not know when or even if a quantum computer of sufficient size and power to exploit public key cryptography (a CRQC) will exist.“).

Videos by heise

Da es laut Aussagen der NSA bis zu 20 Jahre dauern könne, um in ihrem Einflussbereich neue Verschlüsselungsverfahren flächendeckend einzusetzen, befassen sich die Geheimdienstler schon heute mit Post-Quanten-Algorithmen, die auch einem CRQC standhalten können: Während asymmetrische Verfahren (Public-Key-Kryptographie) zur Abwehr von CRQC der NSA zufolge fundamentale Änderungen an ihrem Aufbau erfordern würden, seien symmetrische Algorithmen wie AES bei ausreichend großer Schlüssellänge widerstandsfähig genug. Die Entwicklung entsprechender Post-Quanten-Verfahren zur asymmetrischen Chiffrierung habe die NSA aufgrund eines möglichen CRQC bereits angeschoben.

(Bild: Screenshot)

Die in der Commercial National Security Algorithm (CNSA) genannten Sammlung (siehe Bild) aufgelisteten asymmetrischen Algorithmen wie RSA 3072-bit (oder länger) seien laut NSA als Übergangslösung geeignet, bis neue, quantensichere Public-Key-Verfahren entwickelt seien. Das ebenfalls aufgelistete symmetrische AES-256 sowie das Hashverfahren SHA-384 seien bereits heute widerstandsfähig genug für Angriffe mittels Quantencomputer. Entwickler, denen die Zukunftssicherheit ihrer Software am Herzen liegt, sind mit diesen Algorithmen gut beraten. Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat bereits Handlungsempfehlungen veröffentlicht.

Stehen passende Post-Quanten-Algorithmen bereit, will die NSA die Liste aktualisieren. Dies soll mit dem Ende der derzeit laufenden dritten Runde des von der US-Standardisierungsbehörde NIST ausgerufenen Wettbewerbs „Post-Quantum Cryptography Standardization“ der Fall sein. Die NSA hat bereits vor einigen Jahren angekündigt, einen von NIST standardisierten Vertreter der gitterbasierten Kryptografie auszuwählen. Vom praktischen Einsatz derzeit in der Entwicklung befindlicher experimenteller Post-Quanten-Algorithmen rät die NSA aber ausdrücklich ab.

(des)