MacBook Pro 2016: Malware-Schutz teils ab Werk deaktiviert

Apple hat offenbar verpasst, den macOS-Systemintegritätsschutz (System Integrity Protection) auf allen MacBook-Pro-Modellen mit Touch Bar zu aktivieren. SIP soll die Möglichkeiten von Schad-Software begrenzen.

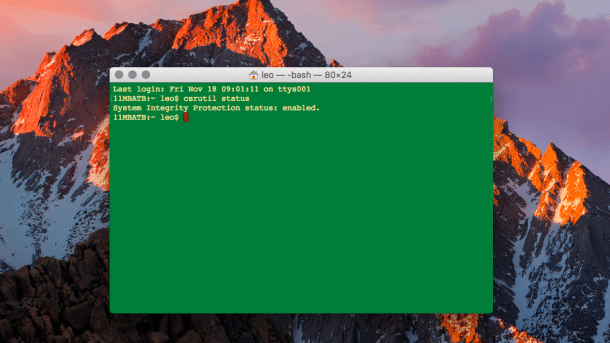

Auf diesem MacBook ist der Systemintegritätsschutz aktiv.

Der Systemintegritätsschutz (System Integrity Protection – SIP) von macOS ist auf manchem frisch ausgelieferten MacBook Pro mit Touch Bar nicht aktiv, wie Nutzer in den USA berichten. Sowohl 13-Zoll- als auch 15-Zoll-Geräte kommen mitunter ohne aktivierten Systemschutz beim Käufer an, das Touch-Bar-lose 13-Zoll-MacBook-Pro scheint nicht betroffen. Die Deaktivierung besteht den Berichten zufolge unabhängig davon, ob das MacBook Pro neu eingerichtet oder aus einem Backup wiederhergestellt wurde.

System Integrity Protection prüfen und selbst aktivieren

Käufer des MacBook Pro mit Touch Bar sollten nach Erhalt unbedingt den Status des Systemintegritätsschutzes prüfen: Dies ist im Terminal über die Eingabe des Befehls csrutil status möglich. Erscheint anschließend "System Integrity Protection status: disabled", sollten betroffene Nutzer die Schutzfunktion von Hand aktivieren.

Dies funktioniert allerdings nur in der macOS-Wiederherstellung: Nach einem Neustart respektive dem Einschalten des Macs, müssen dafür die Tasten cmd+R gleichzeitig gedrückt gehalten werden. Sobald das Apple-Logo erscheint, darf man die Tasten wieder loslassen. Nach dem Start wird das Fenster “macOS-Dienstprogramme” angezeigt. Aus dem Dienstprogramme-Menü lässt sich nun das Terminal starten. Durch Eingabe von csrutil enable wird SIP aktiviert. Nach einem Neustart in die gewohnte Systemumgebung sollte dann erneut geprüft werden, ob der Systemintegritätsschutz tatsächlich aktiv ist.

Rootless soll Malware einzäunen

Die System Integrity Protection gehört zu den in macOS integrierten Malware-Schutzfunktionen. Apple hat den auch “Rootless” genannten Modus mit macOS 10.11 El Capitan eingeführt, er ist gewöhnlich standardmäßig aktiv.

SIP schottet Verzeichnisse wie /System, /bin, /sbin und /usr ab, sie sind nur noch für von Apple signierte Software zugänglich und müssen über das System-Flag com.apple.rootless verfügen. Dies soll davor bewahren, dass Angreifer oder fehlerhaft programmierte Software mit Root-Rechten auch diese Systemdateien manipulieren können, um etwa Malware tief im System zu verstecken. Der Systemintegritätsschutz lässt sich vom Nutzer wie beschrieben im macOS-Wiederherstellungsmodus ab- und anschalten. (lbe)