Firewall-Distribution pfSense: Neue Versionen mit Sicherheitsupdates

Die FreeBSD-basierte Firewall-Distribution pfSense ist in neuen Versionen erschienen. Sie enthält neben allgemeinen Aktualisierungen auch Sicherheitsupdates.

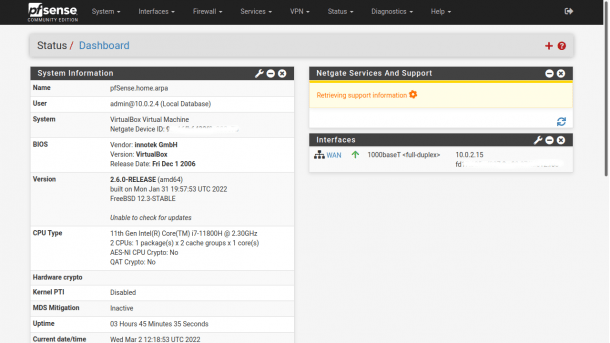

(Bild: Screenshot)

Sowohl der kommerzielle pfSense-Zweig pfSense Plus als auch die pfSense Community Edition CE sind in aktualisierter Fassung 22.01 respektive 2.6.0 verfügbar. Die auf FreeBSD basierende Firewall-Distribution hat allgemein Aktualisierungen und Fehlerbehebungen erfahren. Die Entwickler haben aber auch Sicherheitslücken geschlossen.

Sicherheitslecks

Die Schwachstellen betreffen allesamt die Web-Oberfläche, die sogenannte Web-GUI. Bei der Datensammlung für die Anzeige der Netzwerk-Routen in der Konfigurationsseite diag_routes.php gab es gleich mehrere Probleme; etwa der Einsatz von sed führte aufgrund mangelhafter Filterung dazu, dass angemeldete Nutzer beliebige Dateien mit beliebigen Inhalten überschreiben und damit schlussendlich die Kontrolle übernehmen hätten können (CVE-2021-41282, CVSS 7.9, Risiko hoch).

Eine der abgedichteten Sicherheitslücken ermöglichte angemeldeten Nutzern, durch einen fehlerhaft überprüften Parameter bei der ntpd-Konfiguration beliebige Dateien mit eigenen Inhalten zu überschreiben. Bei der OpenVPN-Konfiguration wurden die Cipher nicht überprüft, wenn OpenVPN im Shared-Key-Modus betrieben wurde. Nutzer mit Zugriff auf die Konfigurationsseite hätten dadurch ungewollte Richtlinien in die Konfiguration schreiben können.

Videos by heise

Die letzte Schwachstelle, die die neuen Versionen schließen, war eine Cross-Site-Scripting-Lücke in der pkg.php-Webseite. Das rührte daher, dass der pkg_filter-Parameter vor der Übertragung zum Nutzer nicht kodiert wurde.

Weitere Neuerungen

Die Maintainer haben zahlreiche Änderungen in den aktualisierten Distributionen einfließen lassen. Sie weisen aber insbesondere darauf hin, dass etwa die Anpassungen bezüglich IPsec von Administratoren besonders beachtet werden sollten. Auf Plattformen, die das ZFS-Dateisystem unterstützen, kommt es nun als Standard zum Einsatz. Ein Wechsel von UFS auf ZFS ist nicht möglich, sondern erfordert eine Neuinstallation.

(Bild: Screenshot)

Da ZFS eigene Kompression mitbringt, deaktiviert pfSense jetzt die Log-Kompression. Das Standard-Hash-Format für Passwörter wechselt von bcrypt auf SHA-512. Beim nächsten Passwortwechsel oder beim Neuanlegen von Nutzerkonten werden die Nutzerpasswörter darauf umgestellt.

Eine weitere Neuerung umfasst das Einstellen der Systemzeit. Beim Bootvorgang synchronisiert pfSense zunächst mit statischen Adressen der Google-NTP-Server. Dies ist nötig, um das Henne-Ei-Problem für die Nutzung von DNSSEC zu umgehen; mit falsch gehender Uhr klappt die Namensauflösung der NTP-Server nicht.

Viele weitere kleinteilige Änderungen listen die Release-Notes von Netgate auf. Nutzer von pfSense sollten aufgrund der damit geschlossenen Sicherheitslücken zeitnah die Installation der aktualiserten Pakete einplanen. Die Installationspakete stehen auf der Download-Seite zur Verfügung.

(dmk)