Hacker dringt weiter in Intels Management Engine vor

Maxim Goryachy von der Beratungsfirma Positive Technologies konnte eine Programmierschnittstelle zu Intels Management Engine öffnen, während Google-Experten die Firmware-Alternative NERF entwickeln.

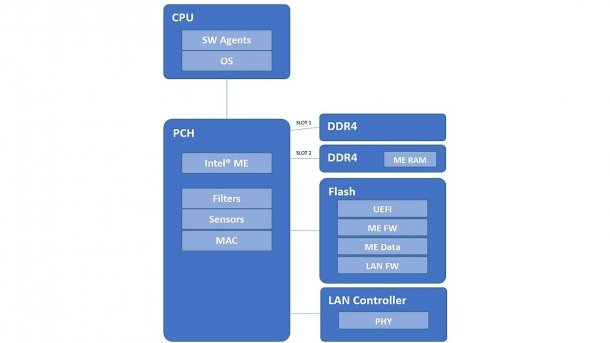

(Bild: Intel)

Das Konzept von Intels Management Engine (ME) gerät immer stärker in die Kritik. Intel bewirbt zwar einen Gewinn an Zuverlässigkeit und Sicherheit durch ME-Komponenten, doch Sicherheitsexperten enthüllen immer weitere undokumentierte Funktionen. Alleine dieser Umstand wirft Fragen auf bei einem System wie der ME, die als vom x86-Prozessor unabhängiges und vom Betriebssystem aus unkontrollierbares System auf fast allen Computern mit Intel-Prozessoren aus den vergangenen zehn Jahren läuft.

Maxim Goryachy alias h0t_max von Positive Technologies (PTE) meldet nun auf Twitter, einen direkten Programmierzugriff auf Intels Converged Security and Manageability Engine (CSME) geöffnet zu haben – und zwar per USB 3.0. Für Embedded Systems mit Intel-SoCs gibt es nämlich das Direct Connect Interface (USB DCI), welches mit den ungewöhnlichen USB-3.0-Kabeln funktioniert, die an beiden Seiten Typ-A-Stecker haben.

Die Firmware der DCI-tauglichen Intel-Systeme enthält dazu die nötigen Funktionen. Embedded-Systems-Spezialisten wie die Firma Lauterbach offerieren dazu passende DCI-Programmieradapter.

JTAG-Zugriff

Laut Maxim Goryachy ist der DCI-Zugang in die CSME voll JTAG-kompatibel. Demnach müsste sich die CSME- beziehungsweise ME-Firmware also beliebig analysieren, verändern und auch überschreiben lassen.

Vorarbeiten wie eine weitgehende Analyse der ME-11-Firmware mit dem Betriebssystem Minix hat das Team um Goryachy bereits erledigt; dabei hatten sie den zuvor undokumentierten "ME-Ausschalter" gefunden, den Intel unter anderem auf Wunsch des US-Geheimdienstes NSA für dessen eigene Rechner einbaute, aber nicht offiziell unterstützt.

Firmen wie Purism nutzen solche Funktionen mittlerweile für Notebooks mit weitgehend deaktivierter ME.

Schon auf dem CCC-Kongress 33C3 Ende 2016 hatte Goryachy den USB-DCI-Zugriff erläutert. Seinerzeit antwortete Intel jedoch, Funktionen wie Boot Guard würden die dauerhafte Veränderung der Firmware verhindern. Weitere Details zu USB DCI erklärte Maxim Goryachy in einem Vortrag auf der HITB Security Conference im April (PDF-Datei).

Google vs. Intel ME

Vor einigen Wochen hatte der LinuxBIOS-/Coreboot-Veteran Ron Minnich, der bei Google unter anderem an der Coreboot-Firmware für Chromebooks arbeitet, auf die ME-Probleme hingewiesen. Er kündigte auf dem Open Source Summit beziehungsweise der Linuxcon 2017 eine Non-Extensible Reduced Firmware (NERF) als Kontrast zum Unified Extensible Firmware Interface (UEFI) an.

NERF ersetzt das komplette UEFI-BIOS inklusive der meisten ME-Funktionen durch einen Linux-Kernel. NERF soll auch den kritischen System Management Mode (SMM) weitgehend entschärfen, indem sie System Management Interrupts (SMI) auf den Linux-Kernel der NERF umleitet.

NERF soll komplett als Open Source vorliegen und für das jeweilige System kompiliert werden können. Der Userland-Teil von NERF verwendet die Programmiersprache Go, die etwa auch das Root-Dateisystem u-root realisiert.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

An NERF arbeiten nicht nur Google-Mitarbeiter, sondern auch Entwickler von Cisco, Horizon Computing und Two Sigma. (ciw)