Intel-Prozessoren sollen RAM komplett verschlüsseln

Zukünftige (Server-)Prozessoren von Intel sollen den Inhalt des kompletten Hauptspeichers verschlüsseln können; eine Variante der Total Memory Encryption (TME) arbeitet mit separaten Schlüsseln pro VM.

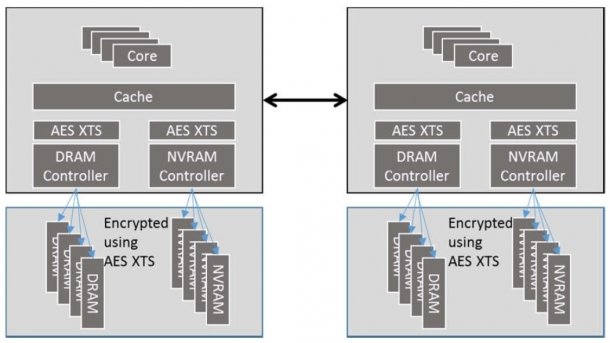

Intel Total Memory Encryption (TME)

(Bild: Intel)

Mit den Software Guard Extensions (SGX) hat Intel eine Funktion eingeführt, die kleine Blöcke von bis zu 128 MByte im RAM verschlüsselt und dadurch dem Zugriff anderer laufender Prozesse entzieht. AMD wiederum brachte mit Epyc (Zen) die Funktionen Secure Memory Encryption (SME) und Secure Encrypted Virtualization (SEV).

SME und SVE dienen dazu, Daten im RAM und eventuell vorhandenem NVRAM (in NVDIMMs) zu verschlüsseln, etwa um Daten Virtueller Maschinen (VMs) zu schützen. Der Linux-Kernel 4.14 brachte Unterstützung dafür.

(Bild: Intel)

Nun hat Intel als "Work in Progress" eine erste Spezifikation für Total Memory Encryption (TME) und Multi-Key Total Memory Encryption (MKTME) veröffentlicht. TME und MKTME ähneln vom Konzept her SME und SEV. Der im Prozessor integrierte Speicher-Controller verwaltet dabei 128-Bit-Schlüssel, mit denen er sämtliche Daten vor dem Schreiben per AES-XTS verschlüsselt. Bei TME gibt es nur einen einzigen flüchtigen Schlüssel, bei MKTME kann das System jeder VM einen eigenen Schlüssel zuweisen.

Steuerung per BIOS und MSRs

Ein direkter Zugriff auf die Schlüsselwerte ist nicht vorgesehen: Sie werden vielmehr automatisch generiert. Das BIOS muss die Funktionen TME und MKTME aktivieren. Die Steuerung durch Software, etwa Betriebssystem oder Hypervisor, erfolgt dann über Model-Specific Registers (MSRs) des Prozessors. (ciw)