Kritik an Intels-Sicherheits-Architektur Software Guard Extensions

Mit Software Guard Extensions will Intel Computer letztlich sicherer machen -- und sich selbst in eine neuartige Monopolstellung bringen, wie Forscher des MIT jetzt kritisieren.

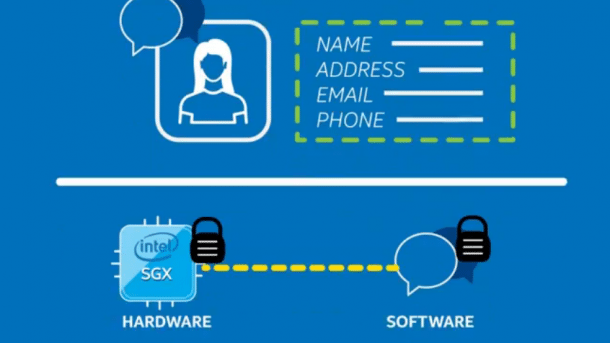

Intels Software Guard Extensions, kurz SGX, sollen es ermöglichen, auf einem System sichere Software auszuführen, selbst wenn das Betriebssystem kompromittiert sein sollte. SGX ist der nächste Anlauf, die Versprechen von Trusted Computing mit Hilfe spezieller Hardware-Erweiterungen einzulösen.

Bisher ist SGX noch weitgehend Zukunftsmusik, die in Intels Skylake-Prozessoren erstmals Einzug halten soll. Konkret geht es um sogenannte Enklaven, die selbst vor Zugriffen des Betriebssystems geschützt sind. Doch eine detaillierte Analyse der verfügbaren Dokumentation und der relevanten Patente geht hart damit ins Gericht: Die Forscher des MIT sehen so signifikante Probleme bei Security, Privacy und Wettbewerbsrecht, dass sie ihr ursprünglich geplantes SGX-Projekt beerdigt haben und statt dessen ihre dafür gesammelten Erkenntnisse in Intel SGX Explained veröffentlichten.

Monopolist Intel

Haupt-Kritikpunkt der Forscher ist die Monopol-Position, in die sich Intel mit SGX bringen will. Demnach benötigt jeder Hersteller, der die SGX nutzen will, eine Lizenz und einen so genannten "Attestation Key" von Intel. Angesichts des Quasi-Monopols für Server- und Desktop-Prozessoren bringe Intel diese Möglichkeit, zu entscheiden, wer SGX nutzen dürfe, in eine Position über Sieger und Verlierer in vielen Software-Märkten zu entscheiden.

Bereits 2013 hatte Sicherheitsforscherin Joanna Rutkowska kritisiert, dass SGX bedeutet, dass auf unseren Systemen Software läuft, die sich jeder Kontrolle entzieht. Gemäß des SGX-Konzepts kann man man sie weder analysieren noch überwachen. Ob es sich um legitime Software oder Malware handelt, weiß dann nur noch Intel und vielleicht noch dessen vertraglich an den Monopolisten gebundene Partner. (ju)