Neue Infektions-Masche: Erpressungs-Trojaner missbraucht Windows PowerShell

Die neu entdeckte Ransomware PowerWare bemächtigt sich der Windows PowerShell, um Computer zu infizieren und Daten zu verschlüsseln.

(Bild: Carbon Black)

Der Verschlüsselungs-Trojaner PowerWare infiziert Computer nicht etwa über Schadcode in Form einer .exe-Datei, sondern missbraucht die Windows PowerShell, um die Daten eines Opfers als Geisel zu nehmen. Davor warnen die Sicherheitsforscher von Carbon Black, nachdem eine nicht näher beschriebene Gesundheitsorganisation Opfer der Ransomware wurde.

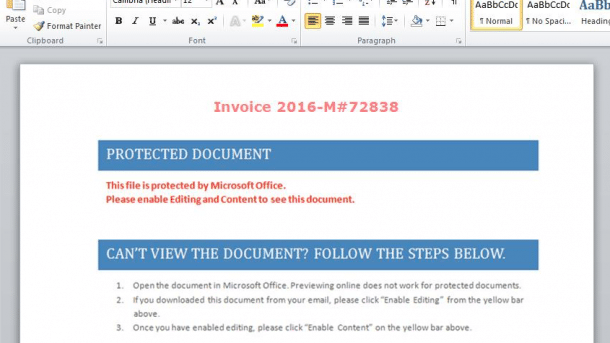

Um die Infektion einzuleiten, setzen die Erpresser auf eine bekannte Methode: Der Ausgangspunkt ist eine gefälschte E-Mail, die im Anhang eine vermeintliche Rechnung in Form einer manipulierten Word-Datei mitbringt.

PowerShell macht "die dreckige Arbeit"

Öffnet ein Opfer dieses Dokument und aktiviert auf Geheiß der Gauner die Makro-Funktion, wird die Eingabeaufforderung von Windows aufgerufen und startet die PowerShell. Anschließend führt diese ein heruntergeladenes Ransomware-Skript aus, erläutern die Kryptologen.

(Bild: Carbon Black )

Dieser Vorgehensweise beschreiben sie als besonders raffiniert, da der Verschlüsselungs-Trojaner sich so sehr unauffällig verhält: Schließlich findet die Infektion aus einem legitimen Windows-Prozess statt und PowerShell wird missbraucht, um "die dreckige Arbeit" zu erledigen.

PowerWare verrichtet sein Zerstörungswerk den Sicherheitsforschern zufolge gänzlich ohne den Download zusätzlicher Dateien und vermeidet Schreibzugriffe auf die Festplatte – das hat es bisher noch nicht gegeben.

Verschlüsselungs-Trojaner wie Locky & Co. leiten eine Infektion zwar oft auch über die Makro-Funktion von Word ein, laden im Zuge dessen aber ausführbare Dateien herunter. Auch die Verschlüsselung durch PowerWare werde über ein Skript aus der PowerShell angestoßen.

Perfide, aber nicht perfekt

Unter Umständen können Opfer Carbon Black zufolge den Schlüssel zum Dechiffrieren der Daten abgreifen. Denn wenn PowerWare die Command-and-Control-Server zur Einleitung der Chiffrierung kontaktiert, finde das unverschlüsselt statt und man könne den Schlüssel im Klartext einsehen.

Mit seiner Vorgehensweise dürfte sich PowerWare effektiv vor Viren-Wächtern verstecken können. Als Schutzmaßnahme empfehlen die Sicherheitsforscher den Aufruf der Eingabeaufforderung aus Word heraus (winword.exe) zu blockieren. Wie das funktionieren soll, führen die Sicherheitsforscher nicht aus. Sie verweisen lediglich auf eine entsprechende Funktion in ihrer kostenpflichtigen Sicherheitslösung Carbon Black Enterprise Protection.

Die aktuelle c't 7/16 widmet sich auf zwölf Seiten dem Thema Krypto-Trojaner. Insgesamt vier Artikel erklären nicht nur die Ursachen der aktuellen Trojaner-Flut, sondern auch, wie Nutzer sich und ihre Daten richtig schützen. Ein eigener Artikel untersucht und berät, was man noch tun kann, wenn die eigenen Daten bereits verschlüsselt wurden.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

UPDATE, 26. März 2016 19:40 Uhr:

Beschreibung der Arbeitsweise und Schutzmaßnahme ergänzt. (des)