IT-Sicherheit: Reverse Engineering von Android-Apps

Viele Apps verarbeiten hochsensible Daten, doch wie gut passen sie darauf auf? Ein eigenes Testlabor für die Analyse ist mit unseren Tipps schnell eingerichtet.

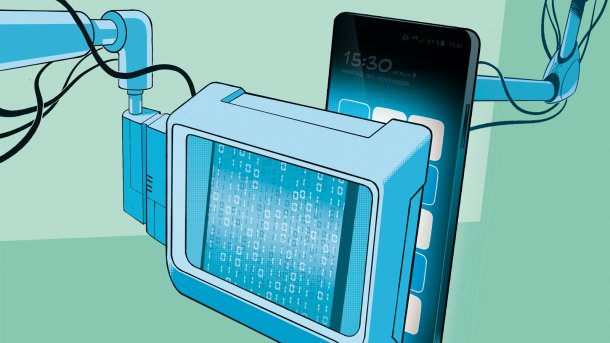

(Bild: Albert Hulm)

- David Wischnjak

Gesundheits-Apps liegen voll im Trend, entsprechend viele davon erblicken aktuell das Licht der Smartphone-Displays. Immer wieder gibt es jedoch Berichte über spektakuläre Sicherheitslücken in solchen und vielen weiteren Apps oder der dazugehörigen Infrastruktur. Wer sich nicht blind auf die Fähigkeiten der Entwickler verlassen möchte, kann selbst überprüfen, wie es um die Sicherheit einer Android-App bestellt ist. Einige Grundkenntnisse und das richtige Werkzeug vorausgesetzt, sind interessante Erkenntnisse nicht weit.

Auch wenn Sie kein 1337 H4x0r sind, können Sie mit diesem Artikel etwas anfangen. Vorkenntnisse in Android, Linux und Java sind hilfreich, aber viel wichtiger sind Interesse und die Bereitschaft zu lernen. Bekanntermaßen ist das beste Hackerwerkzeug eine gute Suchmaschine. Dieser Artikel zeigt Ihnen grundlegende Möglichkeiten auf, einer Android-App zu Leibe zu rücken. Tipps und Kniffe aus der Praxis eines Penetration-Testers gibts obendrauf.

Sie benötigen zunächst einen PC mit einem Betriebssystem Ihrer Wahl – am besten ein Linux, damit Sie diesen Artikel vollständig durchspielen können. Die meisten Tools laufen jedoch auch unter Windows und macOS. Des Weiteren brauchen Sie ein Android-Smartphone, auf dem Sie die App ausführen können, auf die Sie es abgesehen haben. Darauf sollte eine halbwegs aktuelle Android-Version installiert sein: mindestens Version 7.0 (Nougat), besser 8.0 (Oreo) oder neuer. Es empfiehlt sich, für solche Experimente ein Smartphone zu verwenden, auf das Sie im Alltag nicht angewiesen sind.

Das war die Leseprobe unseres heise-Plus-Artikels "IT-Sicherheit: Reverse Engineering von Android-Apps ". Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.