Admins aufgepasst: Krypto-Trojaner befällt hunderte Webserver

Der Erpressungs-Trojaner CTB-Locker hat es dieses Mal nicht auf Windows-Nutzer, sondern auf Webserver abgesehen. Er hat bereits Dateien hunderter Websites verschlüsselt, ein Ende ist derzeit nicht absehbar.

- Ronald Eikenberg

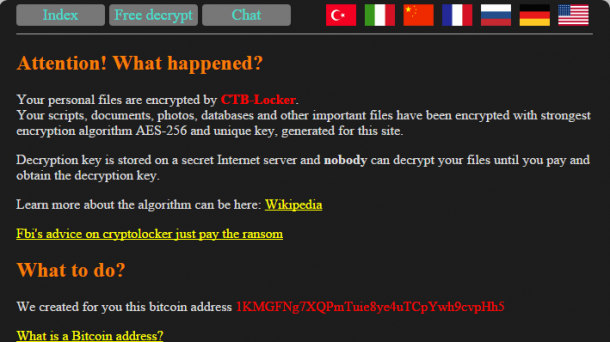

Erstmals hat es ein Erpressungs-Trojaner im großen Stil auf Webserver abgesehen: Die Ransomware CTB-Locker befällt Websites und verschlüsselt alle Dateien, die sie finden kann. Anschließend erscheint beim Aufruf der Site nur noch der Erpresserbrief, welcher den Admin zur Überweisung von Bitcoins auffordert. Hunderte Web-Präsenzen sind dem Krypto-Trojaner bereits zum Opfer gefallen.

CTB-Locker kannte man bisher nur als Windows-Schädling. Nun befällt ein gleichnamiger Verschlüsselungs-Trojaner hunderte Websites, wodurch diese nur noch eine englischsprachige Botschaft der Online-Erpresser anzeigen: "Your personal files are encrypted by CTB-Locker. Your scripts, documents, photos, databases and other important files have been encrypted with strongest encryption algorithm AES-256 and unique key, generated for this site".

CTB-Locker befällt Webserver (4 Bilder)

Geld oder Daten

Dies ist nach derzeitigem Kenntnisstand keine leere Drohung: Das Schad-Skript sucht auf den betroffenen Server nach fast 600 Dateitypen, darunter .html, .php, .js, .xml, .exe und diverse Bildformate. Die Dateinamenerweiterungen, auf die es CTB-Locker abgesehen hat, findet man auf den befallenen Servern in der Datei extensions.txt. Aktuell enthält sie folgende Endungen:

264 3g2 asf asx avi bik dash dat dvr flv h264 m2t m2ts 3dm 3ds 3gp 7z a3d aa aac ace adp ai amr ape apk apng arj asm asp aspx aws bas bat bbc blend bml bmp btm bzip2 c c4d cab cdr cfm cgi cgm clear clf cmd coff cpio cpp cpt cs csv dds deb dgn dicom dif dll djvu doc docx dta dvi dwg dxf edi elf emf eps exe fbx fig flac gif gpx gzip h ha hdr htm html iff ihtml phtml img inf iso jar java jpe jpeg jpg js jsp lav lha lib lwo lws lzo lzx m3d ma mac maf max mb md mdf mdl mds mhtml midi mkv ml mmf mng mod mov mp3 msi mxf nrg obj ods odt ogg out pas pcl pcx pdf pdn php pkg pl png pos prg prt ps psd py pz3 rar raw rb rib rpm rtf sai sd7 sdxf sgml sha shtml sldasm sldprt smc smil spr stdf stm stp svg swf sxc tar tex texinfo tga tgz tif tiff troff txt u3d unity uts vob vsm vue wav wif wire wlmp wma wmf wmv x x3d xhtml xls xlsx xmi xml xpm xz zip zoo m4v mp4 mpeg mpg mswmm mts ogv prproj rec rmvb tod tp ts webm 3ga aiff cda dvf gp4 gp5 logic m4a m4b m4p pcm snd sng uax wpl dib dng dt2 ico icon pic thm wbmp wdp webp arw cr2 crw dcr fpx mrw nef orf pcd ptx raf rw2 csh drw emz odg sda abr ani cdt fla icns mdi psb pzl sup vsdx 3D 3d dwfx lcf pro pts skp stl x_t eot otf ttc ttf woff aww chm cnt dbx docm dot dotm dotx epub ind indd key keynote mht mpp mpt odf ott oxps pages pmd pot potx pps ppsx ppt pptm pptx prn pub pwi rep sdd sdw shs snp sxw tpl vsd wpd wps wri xps 1st alx application eng log lrc lst nfo opml plist reg srt sub tbl text xsd xsl xslt azw azw3 cbr cbz fb2 iba ibooks lit mobi sdc xlsm accdb accdt mdb mpd one onepkg pst thmx big hi lng pak res sav save scn scx wotreplay wowpreplay g64 gb gba mbz n64 nds nes rom smd srm v64 ova ovf pvm vdi vhd vmdk vmem vmwarevm vmx ashx atom bc class crdownload css dlc download eml gdoc gsheet gslides json part partial rss torrent xap ldif msg vcf app com cpl gadget lnk scr tmp vbs bin drv ocx sys vxd 002 003 004 005 006 007 008 009 010 7zip a00 a01 a02 a03 a04 a05 air arc asec bar c00 c01 c02 c03 cso gz hqx inv ipa isz msu nbh rar r00 r01 r02 r03 r04 r05 r06 r07 r08 r09 r10 sis sisx sit sitd sitx tar.gz webarchive z01 z02 z03 z04 z05 bak bbb bkf bkp dbk gho ipd mdbackup nba nbf nbu nco old sbf sbu spb tib wbcat 000 ccd cue daa dao dmg mdx tao tc toast uif vcd crypt ipsw npf pkpass rem rsc gdb ofx qif db dbf fdb idx msmessagestore sdf sql sqlite wdb kml kmz map appx appxbundle blf dump evtx kext mui sfcache swp cnf contact deskthemepack ics ifo lrtemplate m3u m3u8 pls skn svp template theme themepack trm wba plugin safariextz xpi inc jad o rc scpt src cfg ini usr dmp ksd pfx ut adadownload cache temp 3dr cal dct dic gbk md5 prj ref upd upg

CTB-Locker verschlüsselt die Funde mit AES. Zwei zufällig ausgewählte Dateien behandelt das Skript gesondert, es nutzt für sie einen anderen AES-Schlüssel. Diese beiden Dateien kann der Website-Betreiber über das Erpresser-Skript kostenlos entschlüsseln, um sich von der einwandfreien Funktion des Decryptors zu überzeugen.

Anfangs fordert die Server-Version von CTB-Locker ein Lösegeld in Höhe von 0,4 Bitcoin, was rund 150 Euro entspricht. Die Erpresser drohen damit, das Lösegeld zu verdoppeln, wenn der Admin nicht bis zu einem bestimmten Termin zahlt. Um sicherzustellen, dass das Geld auch ankommt, haben die Täter ein YouTube-Video in ihren Erpressungsbrief eingebettet, das erklärt, wie man online Bitcoins kauft. Über das Schad-Skript kann der Admin die Täter sogar einen Support-Chat erreichen.

Krypto-Trojaner in PHP

Die aktuell bekannte Fassung des Server-Schädlings ist in PHP programmiert. Den Quellcode seiner Skripte findet man etwa im Forum KernelMode.info. Wie CTB-Locker auf die Server geschleust wird, ist momentan noch unklar. Vermutlich nutzen die Online-Erpresser Sicherheitslücken in den eingesetzten Web-Applikationen aus. In vielen von heise Security analysierten Fällen handelt es sich um Server, auf denen vor der Infektion eine WordPress-Installation lief.

Bisher ist kein Weg bekannt, die Dateien ohne Zahlung des Lösegelds zu entschlüsseln. Wer betroffen ist, sollte zunächst versuchen, das Schlupfloch aufzuspüren, durch das die Täter eingedrungen sind. Anschließend sollte man das jüngste Backup vor der Infektion einspielen und das Schlupfloch schnellstmöglich schließen.

Schutzmaßnahmen

Um eine Infektion zu verhindern, sollte man inbesondere darauf achten, dass die eingesetzten Web-Applikationen wie WordPress und Joomla auf dem aktuellen Stand sind. Selbiges gilt für Server-Prozesse wie Apache, nginx und PHP. Zudem sollte man regelmäßig Backups aller Daten anlegen, damit man die verschlüsselten Dateien im Fall der Fälle wiederherstellen kann, ohne das Lösegeld zu zahlen. Derzeit ist ausschließlich eine PHP-Version des Schädlings bekannt – er kann also nur Dateien auf Servern verschlüsseln, die PHP ausführen können. (rei)