Firmware-Schutz blockiert BIOS-Alternative Coreboot

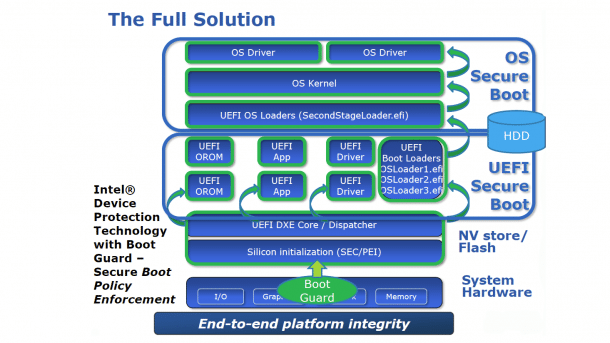

Intels "Boot Guard"-Funktion in aktuellen Chipsätzen und Prozessoren kann bei Notebooks, Desktop-PCs und Servern die Ausführung veränderter oder alternativer Firmware verhindern.

Intel Boot Guard sorgt dafür, dass die CPU nur signierte Firmware ausführt.

(Bild: Intel)

Statt eines klassischen oder UEFI-BIOS kommt auf manchen Systemen die freie Alternative Coreboot zum Einsatz, beispielsweise auf Googles Chromebooks oder auf Embedded Systems. Freiwillige haben aber auch Coreboot-Firmware für einige Varianten der Lenovo-ThinkPad-Notebooks entwickelt.

Dabei hat sich herausgestellt, dass die jüngsten ThinkPad-Versionen mit Intels Broadwell-Prozessoren – Core M sowie Core i3/i5/i7 der fünften Generation (-5000) – keine alternative Firmware laden. Die Systeme führen ausschließlich das von Lenovo signierte UEFI-BIOS aus – das ist als Schutz gegen manipulierte Firmware gedacht.

Für die "Verdongelung" zwischen Hardware und Firmware sorgt Intels Platform Protection Technology beziehungsweise die zugehörige Funktion Boot Guard. Sie nutzt wiederum die in allen jüngeren Intel-Chipsätzen eingebaute Management Engine (ME) sowie Teile der Trusted Execution Technology (Intel TXT).

Starke Blockade

Intel-Entwickler Xiaoyu Ruan erklärt in seinem Buch Platform Embedded Security Technology Revealed, wie Boot Guard funktioniert. Demnach steht ein Hash des Initial Boot Block der Firmware in einem Initial Boot Block Manifest (IBBM), das digital signiert ist. Ein Hash der IBBM-Signatur befindet sich wiederum in einem OEM Key Manifest, welches der PC-Hersteller (OEM) als verantwortlicher Autor der Firmware digital signiert.

Damit der Computer diese Signatur unabhängig von einer Netzwerkverbindung oder einem Trusted Platform Module (TPM) prüfen kann, "brennt" der PC-Hersteller einen SHA-256-Hash seines Schlüssels in einen unveränderlichen Speicher im Chipsatz selbst. Es handelt sich dabei um sogenannte E-Fuses, die nur über Funktionen der Management Engine (ME) erreichbar sind.

(Bild: Intel)

Die ME besteht aus einem eingebetteten Controller – in einigen Intel-Chipsätzen ein ARC-Controller –, dessen Firmware verschlüsselt und wiederum über digitale Signaturen geschützt ist. Die zur Prüfung nötigen Hashes stecken in den zum jeweiligen Chipsatz passenden Prozessoren selbst. Bei Core M und den U- und Y-Prozessoren von Intel ist auch der Chipsatz im Prozessor-Chip integriert.

Bei der kryptografischen Sicherung der Firmware spielen auch Chipsatz-spezifische Authenticated Code Modules für die Systeminitialisierung (SINIT ACMs) eine Rolle, die Intel digital signiert und zum Download bereitstellt. Diese kann auch Coreboot integrieren, genau wie die ME-Firmware.

OEM-Schlüssel

Die OEM-Signatur ist aber etwa nötig, damit PC-Hersteller (UEFI-)BIOS-Updates signieren und zum Download bereitstellen können, ohne dass Intel jedes einzelne signieren muss. Auch Coreboot lässt sich im Prinzip mit Boot Guard an den Start bringen, aber nur vom PC-Hersteller selbst und nicht als nachträgliche, vom OEM unsignierte Alternative. Boot Guard soll ja gerade Angriffe auf die Firmware verhindern, von denen in letzter Zeit mehrere enttarnt wurden.

Entwickler freier Software diskutieren derzeit, wie sich eine Schutzfunktion wie Boot Guard auch realisieren ließe, ohne das Laden alternativer Firmware zu verhindern. Auch Brian Richardson von Intel hat dazu in einem Blog-Beitrag Stellung genommen.

Berichte über Angriffe auf PC-Firmware:

- Sicherheitslücke in Firmware von AMD-Prozessoren

- US-Cert warnt vor weiteren UEFI-BIOS-Lücken

- Extreme Privilege Escalation: Gefährliche Sicherheitslücken in UEFI-Firmware

- EFI-Rootkit für Macs demonstriert

(ciw)