Google Play: Malware rootet Android-Geräte

Eine Malware schmuggelte sich zum wiederholten Male in Google Play. Auf Android-Geräten lädt sie beliebigen Schadcode nach und soll sich nicht de-installieren lassen.

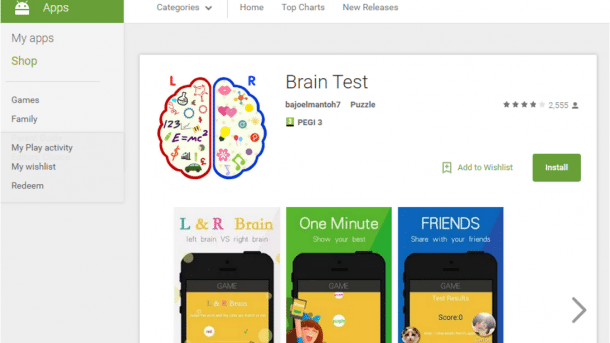

Über die Brain-Test-App können Angreifer Android-Geräte rooten und beliebigen Schadcode nachladen. Die Malware hat sich bereits zweimal in Googles App Store geschlichen. Dabei umging die App mittels verschiedener Verschleierungstaktiken die Sicherheitsüberprüfungen von Google Play. Mittlerweile hat Google die Malware aus dem App Store entfernt, berichten Sicherheitsforscher von Check Point.

Den Forschern zufolge haben 200.000 bis 1 Million Nutzer die Malware heruntergeladen. Die App soll immun gegen De-Installationen sein und sich nach dem Entfernen immer wieder neu installieren.

Flexibel und getarnt

Im Betrieb verhalte sich die Malware wie ein Root Kit und lädt Schadcode nach. Angreifer können so etwa Werbung einblenden oder Nutzer ausspionieren.

Um die Malware in Googles App Store zu schmuggeln, setzen die Programmierer der App auf verschiedene Taktiken. So umgehen sie den Sicherheitsforschern zufolge Googles Antimalware-Bouncer, indem die App den Mechanismus erkennen soll und folglich ihre bösen Absichten verschleiert.

Zudem soll das Reverse Engineering aufgrund von etwa dynamischem Nachladen von Code nicht einfach sein. Um Brain Test ein zweites Mal in Google Play anbieten zu können, haben die Angreifer die Merkmale der App mit einem Packer von Baidu verändert.

Malware rootet Geräte

Damit sich Brain Test dauerhaft im Android-System einnisten kann, soll die Malware auf vier Exploits zum Hochstufen der Nutzerrechte setzen. Ist das Gerät nicht gerootet, kümmere sich die Malware eigenständig um den Root-Prozess. Inwieweit das ein Zutun des Nutzers impliziert, führt Check Point nicht aus. Auch die Android-Versionen, mit denen das funktionieren soll, bleiben ungenannt.

Um sich vor einer De-Installation zu schützen, greife die Malware auf zwei mitinstallierte System-Applikationen zurück, die sich gegenseitig überwachen. Wird eine entfernt, soll die andere für eine erneute Installation der de-installierten Applikation sorgen.

Wie man die App plus Anhang loswird, bleibt unklar. Check Point empfiehlt im Falle einer Infektion das Gerät mit einem offiziellen ROM neu zu flashen.

[UPDATE, 22.09.2105 16:15 Uhr]

Der beschriebene Root-Prozess baut unter anderem auf die Sicherheitslücke CVE-2013-6282 auf, die mit Android 4.4 geschlossen worden sein soll. Check Point zufolge funktioniert das Rooten über die Malware aber auch auf einem Nexus 5, was standardmäßig mit Android 4.4 daherkommt. Für einen erfolgreichen Abschluss des Root-Vorgangs führen die Sicherheitsforscher noch ein Tool und einen weiteren, nicht näher spezifizierten Exploit an. (des)