IDF 2015: Intel ruft Entwickler zur Ordnung

Intel betont Bedeutung und Herausforderungen der Cybersecurity. Entwickler sollen die Methodik der Informatik beachten und auf bestehende Sicherheitslösungen zurückgreifen, anstatt eigene zu stricken.

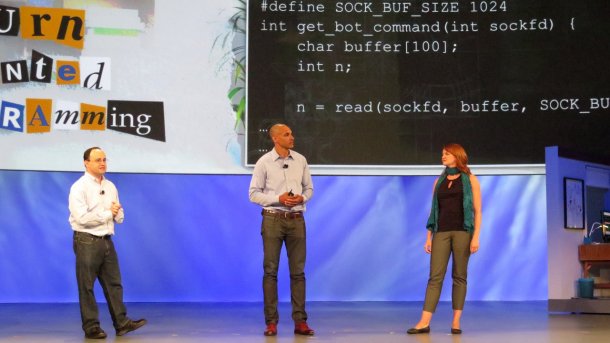

Intels Jenny Mankin (rechts) demonstrierte im Nu, wie sie den virtuellen Kontrollserver eines Hexapods hacken konnte. Links im Bild Steve Grobman, in der Mitte Chris Young, beide von Intel.

(Bild: Daniel AJ Sokolov)

Am Eröffnungstag des Intel Developer Forum 15 hat Intel dem Thema Cybersecurity eine eigene "Megasession" gewidmet. Christopher Young, Manager der Intel Security Group, unterstrich die Bedeutung des Themas, das "vom Hinterzimmer in den Vorstandssaal" umgezogen sei. Investoren hätten die Wichtigkeit ebenso erkannt wie Staatspräsidenten.

(Bild: Daniel AJ Sokolov)

In seinem an Entwickler gerichteten Auftritt beschrieb er drei treibende Kräfte: Erstens hat sich das Hacken vom Kiddie-Zeitvertreib zum industriell betriebenen Unternehmen gewandelt. Die Motive, seien sie nun monetär oder staatlich, haben sich ebenso weiterentwickelt wie die Werkzeuge. Zweitens eröffnet die vernetzte Welt des Internet of Things neue Angriffsmöglichkeiten.

Und drittens bietet die Cloud quasi unlimitierte Rechenkraft und Verbindungsmöglichkeiten. "Die Cloud ist der beste Platz (…) für einen Angreifer", sagte Young. Am meisten sorge er sich um Endverbraucher: "Denn der Konsument hat nicht die Ressourcen, sich selbst zu schützen. (…) Der Verbraucher wird immer Benutzerfreundlichkeit der Sicherheit vorziehen." Und: Die für Verbraucher gemachten Produkte halten inzwischen auch in großen Unternehmen Einzug.

Ausgerechnet Lenovo

Ausgerechnet Lenovo hatte den ersten Gastauftritt bei Young gebucht. Der in Verruf geratene Hersteller bewarb Intels "True Key". Es soll weitgehend überflüssig machen, Passwörter eingeben zu müssen, was die Benutzerfreundlichkeit erhöht. Dafür setzt Intel auf Mehrfaktorenidentifizierung, insbesondere durch biometrische Faktoren.

Auch der zweite Gast passte nicht ins Bild: Patrick Slayer von Gigya, dessen Firma "reichhaltige Verbraucherprofile" anlegt, um gezielte Reklame zu ermöglichen, erklärte, warum Kunden ihren Dienstleistern besser selbst Informationen über sich geben sollten: Die unabhängigen Datenhändler lägen oft falsch und säßen daher auf einem absteigenden Ast. Für Entwickler hatte Slayer dennoch einen guten Rat: Komfort, Sicherheit und der Schutz der Privatsphäre ihrer User sollten die Prämissen sein.

Version 1.0 ist wichtig

Brent Conran, Intels Chief Security Information Officer, machte sich ebenfalls Sorgen um die Cybersecurity. Denn die Lage werde immer komplexer, die eingesetzten Techniken seien ständigem Wandel unterzogen. Jedes Netz müsse von vornherein damit rechnen, dass laufend neue Dinge eingebunden würden.

"Entwickeln Sie auf sichere Weise", sagte Conran, "Die Version 1 (ihrer Software) ist von Bedeutung." Will sagen: Sicherheit darf nicht nachträglich aufgepfropft werden, sondern muss Fundament jeder Software sein. Um Schaden durch Eindringlinge zu minimieren, setzt Intel intern auf ein Produkt von Cyberark, lies Conran wissen. Nutzt ein User bestimmte Privilegien für längere Zeit [Update]nicht[/Update], schließt das System daraus, dass der User diese Privilegien gar nicht benötigt und entzieht sie automatisch.

Dann kann ein Angreifer weniger Schaden anrichten, sollte er die Zugangsdaten erobern. Weil kein Perimeter undurchdringlich ist, werden gute Systeme heute so gestaltet, dass ein Eindringling möglichst wenig anrichten und schnell gefunden werden kann.

Ständige Lauscher sind bedenklich

Auf eine über Twitter eingereichte Frage hin bestätigte Young die Bedenklichkeit von Diensten wie Google Now, Microsofts Cortana oder Amazons Alexa, wobei er nur Letzteres namentlich erwähnte: "Ja, Sie sollten sich Sorgen machen über Always On, Geräte, die immer zuhören."

Schließlich rief er die Entwickler dazu auf, die Beachtung der Methodik der Informatik zur obersten Priorität zu machen. Außerdem sollten sie bestehende Sicherheitsdienste ("Secure Experiences") in ihre Software einbinden.

Übrigens plant Intel einen Hackathon, bei dem Angreifer versuchen sollen, Intels System für KFZ-Vernetzung zu hacken. Hauptpreis wird – erraten – ein Auto sein. Nähere Details sind aber noch nicht bekannt. (ds)