Spionage-Trojaner: Kostenloses Check-Tool für Regin-Infektionen

Antiviren-Programme erkennen zwar die bekannten Samples des Spionageprogramms, hinter dem vermutlich NSA und GCHQ stehen. Ein kostenloses kleines Tool identifiziert auch die verschlüsselten Container, die es anlegt.

(Bild: Symantec)

Seit dem Wochenende ist der Öffentlichkeit die Cyberwaffe Regin bekannt; sie soll vom britischen Geheimdienst GCHQ und dem US-Dienst NSA stammen und unter anderem für die ausgefeilten Cyber-Attacke auf das belgische Telekommunikationsunternehmen Belgacom eingesetzt worden sein. In einem von heise Security veranlassten Kurztest von AV Comparatives erkannten und blockierten alle 28 getesteten AV-Programme die von The Intercept veröffentlichten Regin-Samples. Es ist jedoch anzunehmen, dass es davon noch viel mehr gibt. Einen etwas grundsätzlicheren Ansatz verfolgt ein kleines, kostenloses Tool von G Data. Für den Einsatz durch Endanwender ist es jedoch nicht sonderlich geeignet.

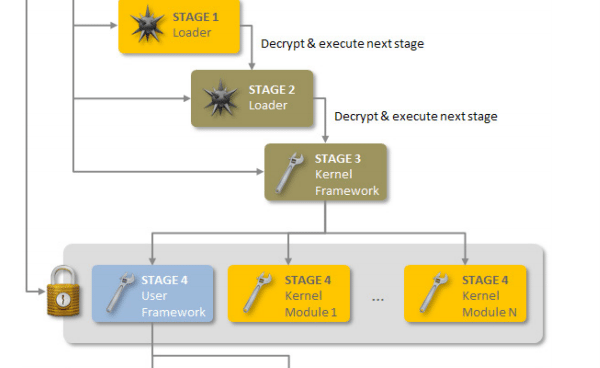

Der Regin-Trojaner hat eine mehrstufige, modulare Architektur; die veröffentlichten Samples gehören vermutlich zu den Stufen 1 und 2. Die wertvolleren Spezialmodule und zwischengelagerte Informationen verbirgt Regin in einem verschlüsselten Dateisystem, dessen Funktionen eine Bibliothek aus Stufe 3 bereitstellt. Ähnlich wie Truecrypt nutzt es Dateien als Container. Diese Container haben laut Symantecs Analyse typischerweise die Dateiendung *.evt oder *.imd.

Doch dies reicht nicht aus, um sicher eine Infektion zu diagnostizieren, da etwa Microsofts Event-Viewer Log-Dateien ebenfalls mit der Endung .evt versieht. Der Kopf der Regin-Container-Dateien enthält jedoch eine CRC32-Prüfsumme. Ein kleines Python-Skript von G Data checkt diesen Wert. Ist er korrekt, hat man ziemlich sicher einen Rechner vor sich, der mit Regin infiziert ist.

So richtig praktisch nutzbar ist das Tool allerdings derzeit noch nicht. Denn zum einen muss man, um es zu einzusetzen, Python installiert haben, was bei den typischerweise infizierten Systemen wohl eher nicht der Fall ist. Zum anderen testet es immer nur eine Datei. Man muss also erst einmal verdächtige Kandidaten lokalisieren, um das G-Data-Tool auf sie anzusetzen. Für Profis, die öfter mit infizierten Rechnern zu tun haben, ist es jedoch durchaus nützlich.

Update 27.11., 18:00: Der Security Consultant Florian Roth hat das G-Data-Skript erweitert. So kann es jetzt rekursiv alle Dateien in einem Pfad scannen. Außerdem stellt er ein Windows-Binary bereit, das auch ohne Python-Interpreter lauffähig ist. Auch sein ReginScanner ist als Open Source frei verfügbar. (ju)