Studenten entdecken Tausende offene Firmen-Datenbanken im Internet

Rund 40.000 MongoDB-Datenbanken standen völlig ungesichert im Internet. Jedermann konnte Kundendaten mit Namen, Adressen, E-Mail- und sogar Kreditkartendaten ungehindert abrufen. Admins sollten ihre Installation dringend checken.

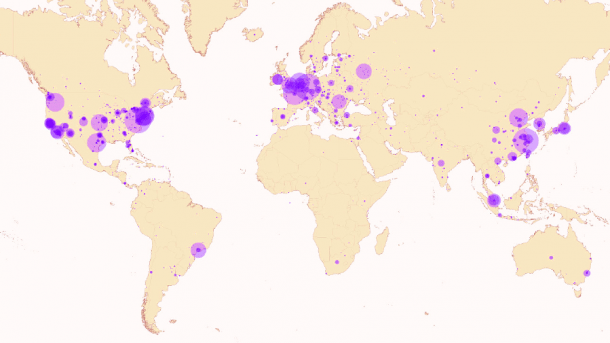

Die offenen MongoDB-Server fanden sich auf der ganzen Welt.

(Bild: CISPA - Jens Heyens, Kai Greshake, Eric Petryk)

Drei Studenten stolperten quasi zufällig in einer Suchmaschine über Tausende offenbar ungesicherte Datenbanken. Sie hatten plötzlich völlig ungehinderten Zugriff auf Namen, Adressen, E-Mail- und sogar Kreditkartendaten – einschließlich der Möglichkeit diese zu überschreiben. Es zeigte sich, dass dieser gefährliche Zustand in den meisten Fällen keineswegs beabsichtigt war, sondern dass da echte Kundendaten ungeschützt im Internet standen. Die Studenten informierten CERTs, Datenschützer und den Hersteller, die sich dann um eine Beseitigung des Problems bemühten. Viele Datenbanken sind jedoch nach wie vor unzureichend geschützt.

Eine der offenen Datenbanken gehörte einem französischen Mobilfunk-Provider, die "Adressen und Telefonnummern von rund acht Millionen Franzosen" enthielt; immerhin auch rund eine halbe Million deutsche Adressen entdeckten die Studenten dort. Auch deutsche Online-Shops mit Kreditkarten-Informationen lokalisierten die Studenten und Mitarbeiter des Saarbrücker Kompetenzzentrums für IT-Sicherheit (CISPA) bei ihren Recherchen.

Genauere Recherchen enthüllten, dass es sich um Instanzen der weit verbreiteten NoSQL-Datenbank MongoDB handelt, deren Admins ganz offensichtlich elementare Sicherheitsmechanismen nicht aktiviert hatten. In ihrer Analyse führen die Entdecker das zum Teil auch auf die Art der Standard-Installation und die Dokumentation zurück. Die meisten Distributionen installieren nämlich MongoDB so, dass Zugriffe lediglich vom lokalen System aus möglich sind; weitere Zugriffsbeschränkungen wie Passwörter werden nicht eingerichtet. Wer nun, etwa um die Last zu verteilen, die Datenbank auf einen eigenen Server auslagert und dabei den Zugriff von außen aktiviert, ohne zusätzliche Schutzmaßnahmen einzurichten, findet sich in genau der vorgefundenen Situation wieder: Nicht nur der eigene Web-Server sondern jedermann kann auf die Daten zugreifen.

In Ihrer Dokumentation des Problems MongoDB databases at risk appellieren Jens Heyens, Kai Greshake und Eric Petryka an Distributoren und den Datenbank-Hersteller die Notwendigkeit zusätzlicher Schutzmaßnahmen besser zu dokumentieren und möglichst bereits in der Standard-Installation zu verankern. Wer selbst einen MongoDB-Server betreibt, tut gut daran, diesen jetzt zu checken. Wenn er von außen über den Standard-TCP-Port 27017 erreichbar ist, dürfte er bald Besuch von ungebetenen Gäste bekommen. Dann sollten Zugangssperren den Zugriff auf berechtigte Nutzer begrenzen. Besser ist es, zusätzlich noch durch vorgelagerte Filter den Datenbank-Zugriff auf die IP-Adresse des eigenen Web-Servers zu beschränken.

Update, 17:00 10.2.2015: Ähnliche Probleme betreffen auch andere NoSQL-Datenbanken wie Redis und Cache-Server wie Memcached. Auch hier findet man ohne großen Aufwand viele, unabsichtlich offenstehende Systeme im Internet. CERT-Bund benachrichtigt bereits seit einiger Zeit Server-Betreiber beziehungsweise die zuständigen Hosting-Provider in Deutschland zu solchen, offen aus dem Internet erreichbaren Redis- und Memcached-Instanzen. "Die Anzahl der in Deutschland gehosteten, verwundbaren Server konnte dadurch bereits um mehr als die Hälfte reduziert werden" erklärte Thomas Hungenberg vom CERT-Bund gegenüber heise Security. (ju)