Github-Projekte durch schwache SSH-Schlüssel angreifbar

Angreifer konnten via SSH-Verbindung prominente Projekte auf Github manipulieren, da oft schwache Schlüssel zum Einsatz kamen, die leicht knackbar sind.

Einige Github-Nutzer setzten auf schwache und verwundbare Schlüssel, um SSH-Verbindungen zu dem Quellcode-Hoster aufzubauen. Die konnten Angreifer aufbrechen und hätten so Zugang zu den Projekten gehabt. Das fand der Sicherheitsforscher Ben Cox heraus, als er mehr als 1,3 Millionen öffentliche SSH-Schlüssel von Github-Accounts untersuchte; die Schlüssel sind für jedermann einsehbar.

Dabei stellte sich heraus, dass viele SSH-Schlüssel aufgrund des sieben Jahre alten Debian-OpenSSL-Bugs verwundbar sind. Durch den Bug generierte OpenSSL unter Debian zwei Jahre lang stets eines von nur rund 32.000 Schlüsselpaaren. In diesem Fall konnten Angreifer den Schlüssel schlicht erraten.

Cox fand zudem heraus, dass einige Nutzer auf Schlüssel mit 512 oder sogar nur 256 Bit setzten. Beide kann man mit überschaubarer Rechenkraft knacken. Für das Aufbrechen eines 256-Bit-Schlüssels habe Cox mit einer Mittelklasse-CPU rund 25 Minuten gebraucht. Ein Großteil der Github-Nutzer setzt Cox zufolge aber schon SSH-Schlüssel mit 2048 Bit ein, was als sicher gilt.

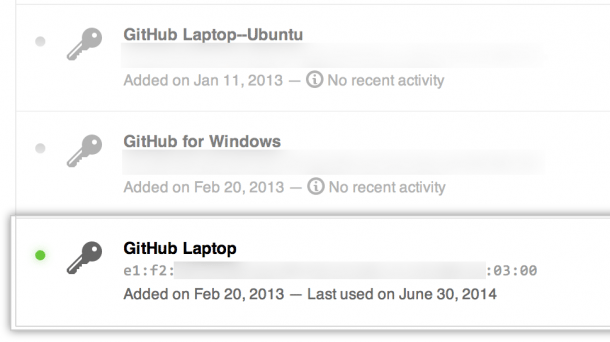

Cox zufolge haben etwa Github-Projekte von Spotify, Python und der russischen Suchmaschine Yandex auf verwundbare Schlüssel gesetzt. Cox habe Github im März davon in Kenntnis gesetzt und neben den von ihm gefundenen verwundbaren Schlüsseln sollen auch die schwachen Schlüssel mittlerweile nicht mehr aktiv sein. (des)