Steinalte Lücken im PHP File Manager bringen Server in Gefahr

Seit mehreren Jahren schlummern im PHP File Manager diverse Schwachstellen und es gibt sogar eine Backdoor. Weil der Hersteller nicht reagiert, bleiben die Kunden angreifbar – darunter zahlreiche große Konzerne.

In dem PHP-Skript PHP File Manager schlummern offenbar seit mindestens fünf Jahren kritische Sicherheitslücken, die der Hersteller kennt, aber nicht schließt. Darauf macht der Security-Consultant Sijmen Ruwhof in seinem Blog aufmerksam. So soll es durch zwei Lücken möglich sein, durch das Skript ohne Authentifizierung Code auf den Server zu laden und potenziell auszuführen.

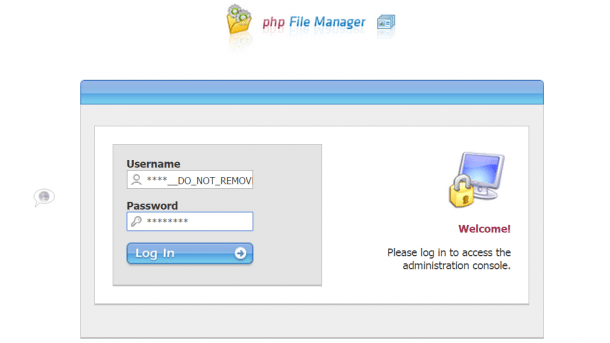

****__DO_NOT_REMOVE_THIS_ENTRY__****

Ferner gibt es einen nicht dokumentierten Admin-Account namens ****__DO_NOT_REMOVE_THIS_ENTRY__****, der bei allen Installationen mit dem gleichen Passwort geschützt ist. Der MD5-Hash des Passwort findet sich im Skript, das dazugehörige Klartext-Passwort liefert eine Google-Suche nach dem Wert. Zudem ist die Nutzerdatenbank über das Internet zugänglich – einschließlich der leicht zu knackenden MD5-Passworthashes.

Hersteller reagiert nicht

Ruwhof hat den Hersteller des Skripts Revived Wire Media nach eigenen Angaben drei Mal über die Sicherheitsprobleme informiert, ohne darauf eine Antwort zu erhalten. Ein weiterer Forscher hat das Unternehmen im Jahr 2012 mit dem gleichen Resultat über den Backdoor-Account in Kenntnis gesetzt. Bei dem fünf US-Dollar teuren PHP File Manager handelt es sich um einen Dateimanager, der das Hoch- und Herunterladen von Dateien über den Browser ermöglicht.

Prominente Ziele

Das Skript erfreut sich anscheinend einer gewissen Beliebtheit: Rowhof konnte über Google zahlreiche prominente Ziele ausfindig machen. Der verwundbare PHP File Manager soll unter anderem auf Servern von E.ON, Loreal, Nestle, Nintendo, Oracle, Siemens, T-Mobile und Vattenfall zum Einsatz kommen. Der Forscher erklärt in seinem Blog-Post, wie man zumindest den Backdoor-Nutzer entfernen kann. Wer auf das Skript nicht verzichten kann, sollte den Zugriff auf dessen Ordner reglementieren, zum Beispiel über .htaccess.

Update vom 28. Juli, 10 Uhr: Der Hersteller hat das verwundbare Skript nach Erscheinen unserer Tickermeldung aus seinem Online-Shop entfernt. (rei)