Vom Jäger zum Gejagten: Kaspersky-Virenscanner lässt sich leicht austricksen

Project-Zero-Forscher Tavis Ormandy von Google bemängelt die schlechte Qualität von Virenscannern. Im aktuellen Fall hat er mehrere kritische Lücken in Kasperskys Software ausgemacht.

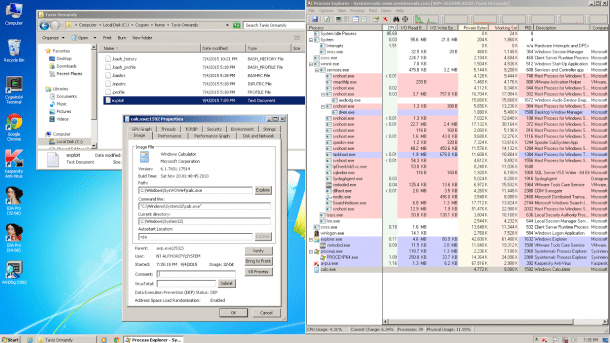

Durch Kaspersky ausgeführter Schadcode auf Ormandys Testsystem.

(Bild: Project Zero)

- Fabian A. Scherschel

Tavis Ormandy von Googles Project Zero macht den Antiviren-Herstellern wieder mal Arbeit. Nachdem er vor einiger Zeit Lücken in NOD32 aufdeckte, ist jetzt Kaspersky dran. Ähnlich wie bei NOD32 handelt es sich bei der Achillesferse von Kaspersky um die verschiedenen Entpacker in der Software. Um bestimmte Dateitypen zu untersuchen, müssen Virenscanner diese häufig entpacken. Das geschieht meist in einer Sandbox, die verhindern soll, dass Schadcode ausbricht und zum Beispiel den Virenscanner direkt infiziert. Aber genau das ist laut Ormandy viel zu oft möglich.

Wenn der Scanner zum Gehilfen der Malware wird

Eine Lücke, die der Forscher durch stark automatisiertes Fuzzing entdeckte, steckt im Umgang mit Thinstall-Containern von VMware. Kaspersky scannt den Inhalt dieser VM-Images, aber weil die Entwickler bei der Übersetzung ihres Quellcodes die /GS-Funktion des Compilers nicht aktiviert haben und zusätzlich andere Programmierfehler begingen, kann Schadcode einen Pufferüberlauf im Stack auslösen und wird dann mit Systemrechten ausgeführt.

Ormandy fand zusätzlich heraus, dass er durch einfaches Anhängen einer DLL an ein ZIP-Archiv den Kaspersky-Scanner dazu bringen konnte, seinen Schadcode auszuführen. Wenn Kaspersky die ZIP-Datei zum Scannen öffnet, führt Windows so die schädliche DLL aus. Ormandy fand noch weitere Designfehler in Kaspersky-Produkten, hält diese Informationen allerdings noch zurück, da die Firma die entsprechenden Lücken noch nicht geschlossen hat. Die von ihm bekannt gemachten Sicherheitslücken sind in aktuellen Versionen der Kaspersky-Produkte nicht mehr vorhanden. Er lobt die Firma für ihr "rekordverdächtiges Tempo" im Umgang mit den Lücken.

Andere Virenscanner bald ebenfalls auf dem Prüfstand

Der Project-Zero-Forscher will sich in Zukunft auch weitere Virenscanner anderer Firmen vorknöpfen. Er kritisiert, dass AV-Programme viel zu unsicher seien. Software dieser Art sei durch die tiefe Verankerung im System und den notwendigen Kontakt mit Malware ein lukratives Ziel für Virenschreiber. In Untergrund-Foren sind Exploits für AV-Software ein begehrtes Gut, so Ormandy. Aus diesem Grund will er den Herstellern mit seinen Fuzzing-Tools nun stärker auf die Finger schauen. (fab)