iMessage-Schwachstelle ermöglicht Zugriff auf alle Nachrichten im Klartext

Eine Sicherheitslücke in der Nachrichten-App erlaubt einem Angreifer, die Datenbank mit sämtlicher Kommunikation des Opfers auszulesen, sobald dieses einen zugesendeten Link anklickt. Apple hat die Schwachstelle in OS X 10.11.4 beseitigt.

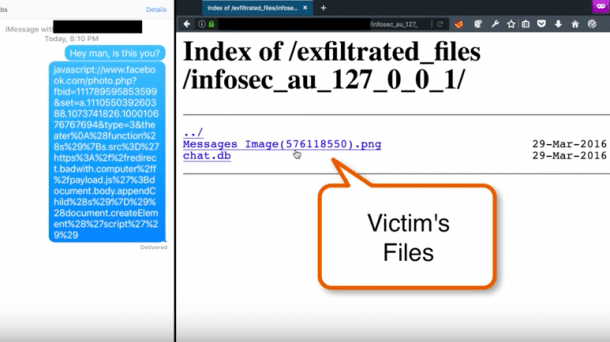

Sicherheitsforscher haben einen Exploit veröffentlicht, der den Zugriff auf die iMessage-Datenbank einer Zielperson ermöglicht ohne dafür "Verschlüsselung knacken zu müssen". Der auf GitHub bereitgestellte Proof of Concept nutzt eine Schwachstelle in der Nachrichten-App von OS X: Da das WebKit-basierte Programm beliebige URIs (Uniform Resource Identifier) in anklickbare Links verwandelt, ist der Angreifer in der Lage, dem Opfer einen JavaScript-Link zu schicken.

Zugriff auf komplette Nachrichten-Datenbank

Klickt der Empfänger diesen an, kann der Sender die komplette Nachrichten-Datenbank des Nutzers auf einen eigenen Server hochladen. Sie liegt im Klartext vor und enthält auch sämtliche Anhänge sowie – je nach Konfiguration – SMS-Nachrichten, wie die Entwickler der Sicherheitsfirma Bishop Fox erklären.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

In der aktuellen Diskussion um Ende-zu-Ende-Verschlüsselung, scheinen "simple Schwachstellen auf Programmebene in Vergessenheit zu geraten", schreiben die Sicherheitsforscher. Um diese Schwachstelle auszunutzen, reiche etwas Basiswissen zu JavaScript, einen Hochschulabschluss in Mathematik benötige man nicht.

Fehler mit OS X 10.11.4 beseitigt

Apple hat die Schwachstelle (CVE-2016-1764) in OS X 10.11.4 im März geschlossen, nachdem die Sicherheitsforscher den Konzern darüber in Kenntnis gesetzt haben. Nutzer sollten das Update umgehend installieren, falls noch nicht geschehen.

Nach den Veröffentlichungsnotizen des Mac-Herstellers ist der Fix aber nur für OS X 10.11 El Capitan. Ob die Lücke in OS X 10.9 Mavericks und OS X 10.10 Yosemite – trotz Installation des jüngsten Sicherheits-Updates 2016-002 – weiter besteht, bleibt vorerst unklar. Laut Bishop Fox ist der Bug auch in den älteren OS-X-Versionen zu finden.

iMessage setzt seit Einführung des Kommunikationsdienstes auf Ende-zu-Ende-Verschlüsselung, Apple ist nach eigener Angabe nicht in der Lage, die Kommunikation auszulesen. Im Rahmen des automatisch aktivierten iCloud-Backups landet die iMessage-Kommunikation aber erneut auf Apples Servern – und dazu besitzt der Konzern den Schlüssel. (lbe)