TLS-Zertifikate: Google zieht Daumenschrauben der CAs weiter an

Ab Juni müssen alle Symantec-CAs ihre Aktivitäten via Certificate Transparency registrieren. Sonst werden die Zertifikats-Inhaber abgestraft. Das könnte auch andere CAs treffen.

Google will jetzt seine Ankündigung wahr machen und die von Symantec ausgestellten Zertifikate in Chrome visuell herabstufen, wenn deren CAs nicht an Certificate Transparency teilnehmen. Es steht die Drohung im Raum, dass das bald auch andere CAs treffen könnte.

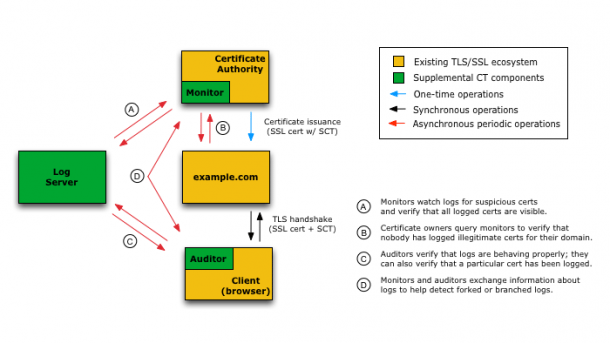

Certificate Transparency (CT) ist ein kryptographisch gesichertes Log-Buch aller CA-Aktivitäten, das sich nachträglich nicht mehr ändern lässt. Google hat bereits gegen den Widerstand der CAs durchgesetzt, dass seit dem 1. Januar 2015 alle CAs, die Extended-Validation-Zertifikate (EV) ausstellen, am CT-Programm teilnehmen müssen. Wer das nicht tut, riskiert, dass Chrome die Web-Seiten seiner Kunden nicht mehr als voll vertrauenswürdig darstellt.

Transparenz soll schützen

Certificate Transparency schützt nicht vor Missbrauch der Allmacht der Zertifikatsherausgeber. Doch Firmen, die ihre Domains kontinuierlich checken, können fälschlich ausgestellte Zertifikate entdecken und deren Sperrung erwirken. Das Projekt CT Watch stellt dazu übrigens einen einfachen Online-Service bereit. Auf genau diesem Weg hatte Google Symantec dabei ertappt, dass deren CAs missbräuchlich Zertifikate auf Google-Domains ausgestellt hatten. Und zwar gleich mehrfach. Als Konsequenz verurteilte Google den gelben Riesen dazu, dass Symantec zukünftig nicht nur EV- sondern alle Zertifikate in den CT-Logs protokollieren muss.

Das war bislang nur eine Ansage, hatte jedoch bislang keine praktischen Konsequenzen. Ab Juni soll jetzt jedoch Chrome von Symantec-CAs ausgestellte Zertifikate anders behandeln. Sie werden dann als weniger sicher dargestellt, wenn diese nicht mit einem Signed Certificate Timestamp (SCT) versehen sind, den ein akzeptierter CT-Log-Server ausgestellt hat.

In Googles Ankündigung im CAB-Forum der CAs und auch in der veröffentlichten CT-Policy klingt durch, dass dieses Vorgehen in der Zukunft auch auf andere CAs ausgeweitet werden könnte. Einige CAs, darunter insbesondere das populäre Let's Encrypt, haben sich schon jetzt freiwillig dazu verpflichtet, alle ausgestellten Zertifikate bei CT-Servern zu registrieren.

Update 27.5.2016, 19:30: Verweis auf Verisign entfernt, da Symantec deren SSL-Sparte komplett aufgekauft hat und keine Zertifikate mehr unter diesem Namen ausstellt. (ju)