Googles Chrome kann Post-Quanten-Kryptografie

Auch wenn es noch Zukunftsmusik ist: Quanten-Computer gelten als echte Bedrohung für asymmetrische Verschlüsselungs-Verfahren. In Chrome experimentiert Google jetzt mit einem Post-Quanten-Algorithmus.

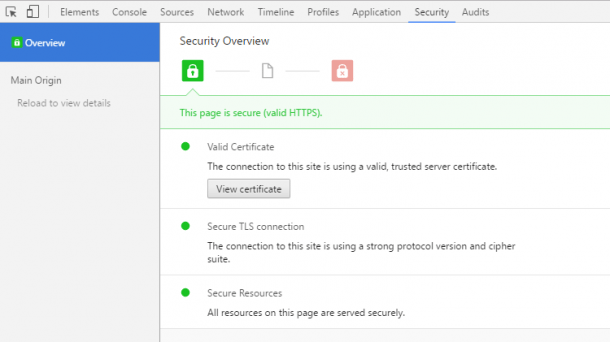

Für den Schlüsselaustausch setzt die Chrome-Vorabversion Canary gegenwärtig auf bestimmten Google-Webseiten auf Post-Quanten-Kryptografie.

(Bild: Screenshot)

Google bereitet sich auf das Zeitalter der Post-Quanten-Kryptografie vor und integriert einen entsprechenden Algorithmus in die sogenannte Canary-Vorabversion seines Webbrowser Chrome. So können Interessierte zu einigen Google-Webseiten, etwa die des Play Stores, verschlüsselte TLS-Verbindungen aufbauen und den Schlüsselaustausch via Post-Quanten-Kryptografie realisieren. Das teilte Google in seinem Sicherheits-Blog mit und verweist auf den experimentellen Charakter.

Verschlüsselungs-Verfahren bald knackbar?

Durch Quanten-Computer sind asymmetrische Verfahren wie etwa DSA, Diffie Hellman und RSA knackbar. Die Primfaktorzerlegung und Berechnung diskreter Logarithmen gelingt auf Quantencomputern mit dem Shor-Algorithmus in vergleichbar kurzer Zeit. Davon sind auch Krypto-Ansätze betroffen, die auf elliptischen Kurven basieren. Setzt man bei symmetrischen Verfahren wie etwa AES auf lange Schlüssel, sind Quantencomputer keine Bedrohung.

Allerdings steckt die öffentliche Entwicklung von Quantencomputern noch in den Kinderschuhen. Firmen wie etwa Google, IBM, Intel und Microsoft schrauben bereits an den Computern der Zukunft.

(Bild: Google )

Den Post-Quanten-Algorithmus New Hope in der Canary-Version von Chrome hat ein Team aus Informatikern und Ingenieuren bestehend aus Erdem Alkim, Léo Ducas, Peter Schwabe und Thomas Pöppelmann entwickelt. Sie bauen dabei auf ältere Forschungsergebnisse aus dem Jahr 2013 und 2015. New Hope basiert auf dem Ring-Learning-With-Errors-Verfahren. Ob New Hope wirklich sicher ist, ist derzeit noch unklar.

Google will mit seinem Experiment Erfahrungen sammeln und auch Sicherheitsforscher motivieren, sich mit Post-Quant-Kryptografie in der Praxis zu beschäftigen. Unter anderem will Google herausfinden, wie sich die Kompatibilität und Latenz der vergleichsweise größeren Handshake-Messages, die jedem Post-Quanten-Ansatz innewohnen, in der Praxis verhalten, erläutert Adam Langley aus Googles Sicherheitsteam in einer Mailing-Liste.

Verschlüsselte Verbindungen nicht durch Experiment gefährdet

Wer sich die Canary-Version von Chrome mit der experimentellen Post-Quanten-Kryptografie-Integration installiert, muss keine Angst haben, unter Umständen unsicher zu surfen: New Hope läuft bei verschlüsselten TLS-Verbindungen zusätzlich zum bewährten X25519-Verfahren basierend auf elliptischen Kurven. So kann Google eigenen Angaben zufolge mit dem neuen Ansatz experimentieren, ohne die Sicherheit von Nutzer zu gefährden.

Google will New Hope nicht als Standard-Post-Quanten-Algorithmus für Chrome absegnen. Das Experiment soll für die nächsten zwei Jahre laufen; anschließend erhoffen sie sich weitere Erkenntnisse von neuen, vielversprechenden Ansätzen. Der Code von New Hope ist im OpenSSL-Fork BoringSSL einsehbar.

Status quo der Post-Quanten-Kryptografie

Zur Post-Quanten-Kryptografie forscht Google in Kooperation mit dem Halbleiterhersteller NXP, der McMaster Universität und Microsoft. In einem Ende Juni veröffentlichten Bericht beleuchten sie die Praxis von Post-Quanten-Kryptografie. Neben Google diskutiert auch das Tor-Projekt über Post-Quant-Kryptografie in Form von New Hope. Die Crypto Forum Research Group will derzeit das hash-basierte Signatur-System eXtended Merkle Signature Scheme (XMSS) standardisieren. Microsoft beschäftigt sich mit einem Schlüsselaustausch basierend auf supersingularer Isogenien (Supersingulary Isogeny Diffie-Hellman, SIDH); das Verfahren soll ebenfalls gegen Quanten-Computer gewappnet sein. Auch die NSA ist mit an Bord und bereitet sich auf das Zeitalter der Post-Quanten-Kryptografie vor.

Lesen Sie dazu auch bei heise Security:

(des)