Radioactive Mouse: Sicherheitsforscher verpflichten Logitech & Co. zu mehr Sicherheit

Viele als sicher gekennzeichnete kabellose Mäuse lassen sich anzapfen, um Computer zu kompromittieren. Aufgrund einer erfolgreichen Demonstrationen von Sicherheitsforschern wollen nun einige Hersteller nachbessern.

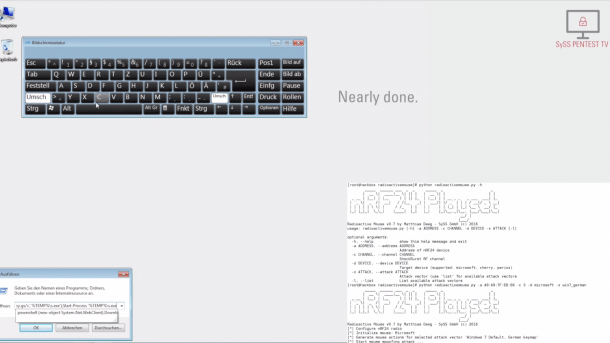

(Bild: Screenshot)

Die Sicherheitsforscher Gerhard Klostermeier und Matthias Deeg von Syss haben auf der Hacking-Konferenz Ruxcon in Melbourne gezeigt, dass viele kabellose Mäuse, im Gegensatz zu kabellosen Tastaturen, Daten immer noch unverschlüsselt und ohne Authentifizierung übertragen. Mit ihrem Proof-of-Concept namens Radioactive Mouse können sie etwa Mausbewegungen fernsteuern und so Computer kompromittieren. Dafür muss man sich aber in der Regel in unmittelbarer Nähe eines Gerätes befinden.

Die von den Herstellern als sicher gekennzeichneten Testgeräte stammen von Cherry, Fujitsu, Logitech, Microsoft und Perixx. Die betroffenen Geräte listen die Sicherheitsforscher in einer Meldung auf. Bis auf Perixx sollen sich alle Hersteller bereits gemeldet und Besserung in Aussicht gestellt haben. Insgesamt sollen sie das Angriffsszenario herunterspielen. Cherry empfiehlt Kunden mit Sicherheitsbedenken, Peripherie mit Kabel zu verwenden.

Wie updaten? Gar nicht.

Das Problem dabei ist, dass sich viele Geräte nicht aktualisieren lassen. Die Hersteller stellen demzufolge neue abgesicherte Geräte-Generationen in Aussicht. Ob das auch für Logitech zutrifft, ist nicht bekannt. Zumindest die Eingabegeräte der Unify-Serie lassen sich mit einer neuen Firmware ausstatten.

Für einen erfolgreichen Übergriff müsse sich ein Angreifer Klostermeier zufolge maximal fünfzehn Meter von einem kabellosen Eingabegerät entfernt befinden. Mit ausgebauter Funk-Technik sei es aber auch vorstellbar, Mausbewegungen aus mehreren Kilometern Entfernung zu manipulieren.

In ihrer Demonstration setzten die Sicherheitsforscher einen Raspberry Pi mit einem Funk-USB-Dongle und ein Python-Tool ein. So konnten sie etwa einen Mauszeiger kapern und Befehle über die virtuelle Tastatur von Windows eingeben. Da man bei einem derartigen Übergriff den Bildschirminhalt in der Regel nicht einsehen kann, setzten die Sicherheitsforscher auf heuristische Methoden wie Trial and error, um die Eingaben vorzunehmen. Nach drei Minuten war der Test-Computer im Würgegriff eines Erpressungs-Trojaners. (des)