US-CERT warnt vor HTTPS-Inspektion

Viele Sicherheitsprodukte unterbrechen die Transport-Verschlüsselung von HTTPS-Seiten. Dabei kann so viel schief gehen, dass man selbst testen sollte, ob HTTPS trotzdem noch sicher ist, fordert das US-CERT.

Mit einem Alert zu HTTPS Interception Weakens TLS Security warnt das US-CERT vor den Gefahren des gedankenlosen Unterbrechens der schützenden Web-Verschlüsselung. Wer Software mit HTTPS-Inspektion einsetzt, müsse testen, ob die erforderliche Sicherheit damit noch gewährleistet bleibt. Auch das von heise Security befragte CERT-Bund sieht das Problem, dass viele HTTPS-Proxy-Implementierungen "schwerwiegende Fehler" aufweisen.

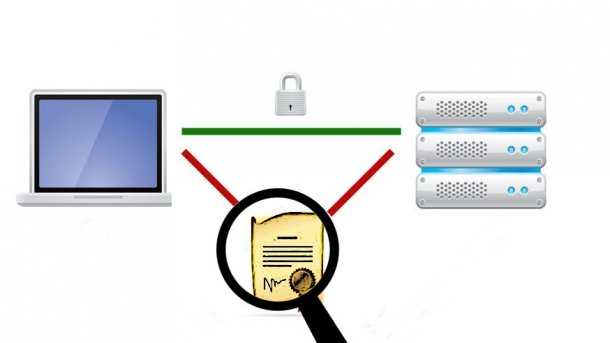

Antiviren-Software unterbricht häufig die Verschlüsselung zwischen Browser und HTTPS-Web-Server, um die übertragenen Daten zu scannen, bevor sie Unheil anrichten könnten. In Firmenumgebungen geschieht das oft, um Dokumentationspflichten nachzukommen, aber auch Intrusion Detection Systeme (IDS) oder Data Leakage Prevention forscht nach unerwünschten Inhalten und klemmt sich dazu in eine Man-in-the-Middle-Position (MitM).

Probleme bei HTTPS-Inspektion

Sofern das mit Wissen des Nutzers geschieht, ist dagegen prinzipiell nichts einzuwenden. Doch ein solcher MitM-Scan ist keineswegs trivial, im Gegenteil: Es gibt sehr viele Möglichkeiten, dass eine eigentlich sichere HTTPS-Verbindung zwischen Browser und Server durch den Eingriff der Sicherheits-Software angreifbar wird. Das beginnt mit schlechter Umsetzung der TLS-Verschlüsselung, geht weiter über den schwierigen Umgang mit ungültigen Zertifikaten und hört bei zu langsamen Security-Updates noch lange nicht auf. Erschwerend hinzu kommt, dass HTTPS-Inspektion wichtige Sicherheitsfunktionen wie Public Key Pinning außer Kraft setzt.

Da konkrete Tests immer wieder zeigen, dass man sich auf die Sorgfalt der Hersteller dabei nicht verlassen kann, forderten kürzlich Forscher, dass diese doch bitte schön lieber die Finger von HTTPS lassen mögen. Ganz so weit geht das US-CERT nicht. Es warnt mit deutliche Worten vor den Gefahren und weist Organisationen, die HTTPS-Inspektion einsetzen, darauf hin, dass sie die Vor- und Nachteile sehr gut abwägen sollten. Insbesondere sollten sie selbst überprüfen, ob die eingesetzten Produkte das wirklich alles richtig machen.

HTTPS selbst testen

Eine einfache Möglichkeit wie Admins aber auch Anwender einige der potentiellen Probleme überprüfen können, bietet die Seite BadSSL.com, auf die sowohl US-CERT als auch CERT-Bund verweisen. Sie enthält Unterseiten, die absichtlich fehlerhaft aufgesetzt sind. So kann man überprüfen, wie der Browser beziehungsweise der eventuell aktive MitM etwa auf ungültige Zertifikate reagiert. Kommt auf einer Seite mit einem kaputten Zertifikat nicht zumindest eine Warnung beim Benutzer an, hat man ein Problem, dem man weiter nachgehen sollte. Einen schnellen, kompakten Überblick liefert das BadSSL-Dashboard. Allerdings erfordert die Nutzung von BadSSL.com einiges an Hintergrundwissen; Security-Laien werden sich damit kaum zurecht finden. (ju)