Angebliche Amazon-Rechnungen entpuppen sich als Phishing

Eine derzeit massiv gepushte Spam-Welle nutzt einen raffinierten Trick, um Code auszuführen - und entpuppt sich dann doch als simpler Phishing-Versuch.

Die Amazon-Mail kam zunächst in Englisch und dann in perfektem Deutsch – wenn man von den Problemen mit den Umlauten absieht, die nicht weiter ungewöhnlich sind. Die angebliche Amazon-Rechnung über "Verkaeufergebuehren" klang ueberzeugend: "Um Ihnen verbesserte Funktionen zur Umsatzsteuerberechnung anbieten zu konnen, wurden unsere Systeme angepasst. Deshalb ..." sollte man letztlich eine angehängte HTML-Datei erst abspeichern und dann öffnen.

Verschwurbeltes JavaScript

Das weckte unsere Aufmerksamkeit, denn eine lokale HTML-Datei genießt besondere Privilegien, die solchen, die von einem Web-Server stammen, verwehrt bleiben. Wird hier etwa versucht, auf dem Rechner Code einzuschleusen und auszuführen, um ihn mit Schad-Software zu infizieren? Der erste neugierige Blick in die angehängte Datei "Rechnung.html" förderte kryptisches zutage:

<script type="text/javascript">

document.location.href="data:text/html;base64,PHNjcmlwdCB0...

Das ist ein Redirect auf eine Inline-HTML-Seite, die Base64-kodiert ist. Das Linux-Tool base64 aufgerufen mit -d liefert den Klartext beziehungsweise eine weitere Verschwurbelungsstufe:

<script type="text/javascript">

document.write('\u003C\u0068\u0065...

Der JavaScript-Aufruf injiziert weiteren HTML-Code in die aktuelle Seite, der der Unleserlichkeit wegen als Unicode dargestellt wird. Ersetzt man das document.write etwa durch console.log, kann man das Ergebnis in der Browser-Konsole inspizieren. Alternativ erledigt ein Online-Konverter das gefahrlos.

(Bild: Unicode code converter )

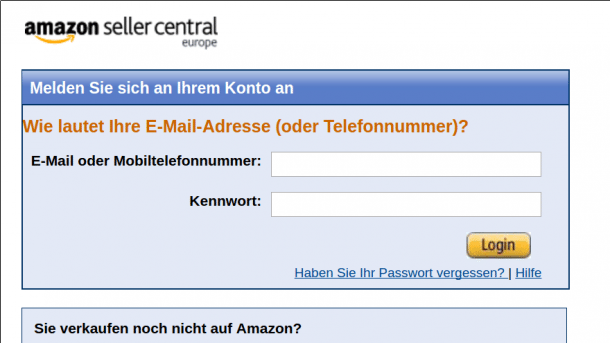

Das Ergebnis war dann allerdings etwas enttäuschend. Es handelt sich nämlich um eine nahezu identische Kopie einer echten Amazon-Verkäufer-Seite. Lediglich das Formular für die Anmeldedaten sendet Benutzernamen und Passwort statt an Amazon an einen wahrscheinlich gehackten brasilianischen Server (h**p://desentupidoraapolinario.com.br/loginr.php).

Die PDF-Version

Eine nachgeschobene Version der Spam-Mail enthält eine PDF-Datei, die beim Öffnen in einem alternativen Viewer eine Fehlermeldung präsentiert und zur Verwendung der Adobe Reader-Software auffordert.

Auch hier wurde unsere Hoffnung auf einen spannenden Adobe-Reader-Exploit enttäuscht. Auch dahinter verbirgt sich letztlich nur ein primitiver Phishing-Versuch: In das PDF ist ein JavaScript-Formular integriert, das zur Eingabe von E-Mail-Adresse und Amazon-Passwort auffordert – und beides an h**p://www.aeenekhaneh.com/ schickt. Wer seine fünf Sinne beisammen hat, sollte darauf eigentlich nicht hereinfallen.

(ju)