Intel-Fernwartung AMT bei Angriffen auf PCs genutzt

Die Hacker-Gruppe "Platinum" nutzt laut Microsoft eine Funktion von Intels Active Management Technology (AMT) für gezielte Angriffe auf PCs via Ethernet in Asien.

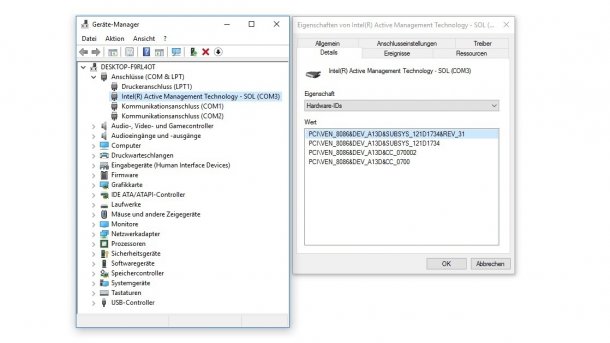

Intels Active Management Technology (AMT) kann per Serial-over-LAN (SoL) einen virtuellen COM-Port einbinden.

Das Windows Defender ATP Research Team von Microsoft berichtet über Aktivitäten einer "Platinum" genannten Hackergruppe, die gezielt Computer in Süd- und Südostasien angreift. Dabei verwendet Platinum unter anderem eine Funktion von Intels Active Management Technology (AMT), um die Windows-Firewall zu umgehen: AMT stellt auf entsprechend konfigurierten Bürocomputern und Business-Notebook eine virtuelle serielle Schnittstelle bereit.

Dieses "Serial-over-LAN"-(SoL-)Interface taucht als virtueller COM-Port im Geräte-Manager von Windows auf und ist über den Ethernet-Port des jeweiligen Systems nutzbar. Per WLAN ist SoL im Prinzip ebenfalls erreichbar, allerdings nur in einem speziellen Konfigurationsmodus, in dem dann das Betriebssystem selbst keine WLAN-Verbindung hat.

Intel AMT mit Serial-over-LAN (9 Bilder)

(Bild: Microsoft)

Am System vorbei

Laut Microsoft hat Platinum ein Datenübertragungswerkzeug (File Transfer Tool) entwickelt, um Daten mit Computern auszutauschen, die zuvor auf anderem Weg kompromittiert wurden.

Dabei müssen sich die Angreifer zuvor Administratorrechte verschafft haben, sie nutzen auch keine Sicherheitslücken in Intels AMT oder ME, wie Microsoft betont: Serial-over-LAN funktioniert genau wie von Intel beschrieben. Dank SoL können die Angreifer aber Daten an Kontrollmechanismen vorbeischleusen, etwa an der Firewall oder an Virenscannern, die nur den Netzwerkverkehr untersuchen. Laut Microsoft zeigt Windows Defender ATP aber eine Warnmeldung, wenn "ungewöhnliche" Prozesse Funktionen des "Intel Redirection SDK" aufrufen.

Intel ME, AMT und vPRO

Intel AMT ist eine Funktion der Management Engine (Intel ME). Während letztere in allen Intel-Systemen der vergangenen zehn Jahre eingebaut ist, funktioniert AMT nur auf sogenannten vPRO-Systemen: Das sind Desktop-PCs und Notebooks mit "Q"-Chipsätzen beziehungsweise Server und Workstations mit Chipsätzen wie dem C236. Der volle AMT-Funktionsumfang steht auch nur beim Einsatz bestimmter Prozessoren bereit, nämlich Core i5, Core i7 oder Xeon – also nicht mit Celeron, Pentium oder Core i3.

Damit SoL funktioniert, muss erstens die AMT-Fernwartung eingeschaltet und eingerichtet (provisioned) und zweitens auch die SoL-Funktion aktiviert sein. Dann taucht, wie eingangs erwähnt, im Betriebssystem eine zusätzliche, virtuelle serielle Schnittstelle auf. Sie funktioniert mit Standardtreibern und beispielsweise auch unter Linux.

Über diese SoL-Schnittstelle lassen sich im Prinzip auch TCP-Verbindunden "tunneln". Das ist zur Fernwartung gedacht, um auch auf Systeme zugreifen zu können, bei denen im Betriebssystem der Netzwerkzugriff nicht mehr klappt. Ein Administrator kommt dann trotzdem "von hinten" auf die Maschine, eben per SoL.

Gleicher Netzwerkchip

Auch bei Server-Fernwartung mit separatem Baseboard Management Controller (BMC) ist SoL eine gängige Funktion. Bei Servern erfolgt der Fernzugriff von Administratoren aber üblicherweise über einen separaten Netzwerkchip, der in ein vom eigentlichen LAN getrenntes Verwaltungsnetz eingebunden ist – mindestens in ein eigenes VLAN.

Intels AMT für Bürocomputer, Notebooks und Workstations läuft hingegen ganz bewusst über den ohnehin im System vorhandenen Ethernet- oder WLAN-Adapter; das muss jeweils ein bestimmter Intel-Typ sein, sonst funktioniert AMT nicht.

Einfacher Schutz

Deshalb ist Schutz vor dem erwähnten Angriff sehr einfach: Entweder AMT per BIOS-Setup abschalten oder SoL im MEBx-Setup abschalten oder eine zusätzliche (USB-)Netzwerkkarte statt des Onboard-Chips von Intel nutzen.

Intels Active Management Technology sollte mit Bedacht eingesetzt und konfiguriert werden. Die TCP-/UDP-Ports für die verschiedenen AMT-Funktionen sollten aus dem Internet nicht erreichbar sein.

Am 1. Mai hatte Intel den schwerwiegenden Bug SA-00075 in der ME-Firmware gemeldet, weshalb Nutzer von AMT auch Updates in ihre Systeme einspielen sollten.

Weitere Informationen zum Thema:

- Microsoft: Digging deep for PLATINUM

- Tipps zur Intel-ME-Sicherheitslücke SA-00075

- Das leistet die „Management Engine“ in Intel-Chipsätzen

- Ferngesteuert: Fernwartungstechnik für Büro-PCs und -Notebooks

- Linux-Tüftler wollen Intels Management Engine abschalten

- Free Software Foundation kritisiert AMD und Intel

- Spekulationen um geheime Hintertüren in Intel-Chipsätzen

- Deutschen Behörden entgleitet die Kontrolle über kritische IT-Systeme

- Innovation Engine ergänzt Management Engine (ME)

- Libiquity Taurinus X200: Linux-Notebook ohne Intels Management Engine

- POWER8-Workstation mit offener Firmware und Linux

- AMD Platform Security Processor (PSP)

(ciw)