BlueBorne: Android, Linux und Windows über Bluetooth angreifbar

Millionen, vielleicht sogar Milliarden, von Geräten mit Bluetooth können vom Opfer unbemerkt über das Funkprotokoll angegriffen werden. Android- und Linux-Geräte können auf diese Weise gar komplett übernommen werden.

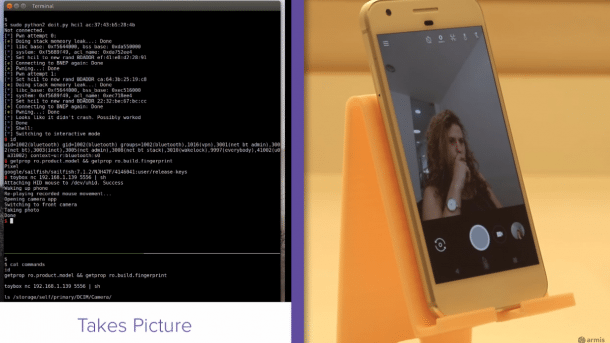

Unbemerkter Angriff auf ein Android-Handy

(Bild: Armis)

- Fabian A. Scherschel

Eine Reihe von Sicherheitslücken in den Umsetzungen des Bluetooth-Protokolls unter Android, Linux und Windows können von Angreifern missbraucht werden, um beliebigen Schadcode auf dem Zielgerät zur Ausführung zu bringen. Microsoft hat die Lücken im Zuge der Juli- und September-Patchdays geschlossen und Google verteilt ebenfalls bereits Patches. Linux auf dem Desktop ist am anfälligsten für den Angriff und zu allem Überfluss stehen hier Sicherheitsupdates bisher noch aus. Apples iOS war nur bis Version 10.0 angreifbar.

Angriff aus bis zu zehn Metern Entfernung

Entdeckt wurden die Lücken von der Sicherheitsfirma Armis, die auf Schwachstellen im Internet of Things (IoT) spezialisiert ist und die Schwachstellen-Sammlung BlueBorne getauft hat. Um einen Angriff zu starten, muss ein Hacker sich in ungefähr zehn Meter Entfernung zum Zielgerät befinden und das Opfer muss Bluetooth aktiviert haben. Der Angriff nutzt aus, dass Bluetooth-Geräte regelmäßig nach Kommunikationspartnern suchen. Er soll auch funktionieren, wenn das Zielgerät bereits eine Verbindung zu einem anderen Gerät aufgebaut hat. Das Opfer merkt im Zuge der Attacke nicht, dass es angegriffen wird, während der Angreifer Schadcode ausführt. Der ganze Angriff dauert nicht länger als zehn Sekunden.

Je nach Betriebssystem (vor allem bei Windows und Andoid) muss er dazu erst noch ASLR-Speicherverwürflung umgehen. Auf Windows haben es die Forscher darüber hinaus nicht geschafft, Schadcode auszuführen. Hier gelang es ihnen nur, den Netzwerkverkehr des Gerätes auf ihr Gerät umzuleiten und sich so in eine Man-in-the-Middle-Position zu begeben. Auf Android und Linux hingegen kann Schadcode mit den Rechten des Bluetooth-Prozesses ausgeführt werden – auf diesen Systemen kommt das einem Angriff mit Systemrechten gleich. So kann der Angreifer sich im System festsetzen und seinen Schadcode so verankern, dass dieser auch Neustarts des Gerätes übersteht.

Ein Bluetooth-Wurm wäre denkbar

Die Proof-of-Concept-Angriffe der Sicherheitsforscher sind recht simpler Natur. Die Forscher postulieren aber auch, dass es darüber hinaus mit etwas mehr Arbeit möglich wäre, einen Wurm zu schreiben, der sich über Bluetooth von Gerät zu Gerät hangelt. Um verschiedene Systeme zu infizieren wäre allerdings eine Menge Aufwand nötig, da der Angriffscode jedes mal auf die Kombination aus Betriebssystem und Bluetooth-Chipsatz angepasst werden muss.

Microsoft hat die Lücke in allen unterstützten Windows-Versionen bereits geschlossen. Google verteilt laut eigenen Angaben Updates für seine Nexus- und Pixel-Geräte und hat auch Patches an andere Hersteller weitergegeben. Auf Linux lassen Updates momentan noch auf sich warten. Red Hat stuft die Sicherheitslücke bisher nur als wichtig ein, wahrscheinlich vor allem deshalb, weil Server-Systeme oft gar keine Bluetooth-Hardware verbaut haben. Außerdem sind Systeme, deren Kernel mit Stack Protection kompiliert wurden (eine Standard-Sicherheitsmaßnahme bei den meisten Distributionen) höchstwahrscheinlich nur durch Abstürze gefährdet; Schadcode sollte in diesem Fall nicht zur Ausführung kommen.

Bluetooth abschalten

Red Hat arbeitet trotzdem, wie die meisten anderen großen Distributionen daran, Updates bereitzustellen. Wann diese auf den vor allem gefährdeten Desktop-Systemen aufschlagen, ist allerdings bisher nicht abzusehen. In der Zwischenzeit können Systeme (unabhängig von deren Betriebssystem) dadurch abgesichert werden, dass Bluetooth komplett deaktiviert wird.

Mit dieser App kann getestet werden, ob man betroffen bist: BlueBorne Vulnerability Scanner. (fab)