34C3: Forscher zeigen gezielte EMP-Angriffe auf Smartphones

Französische Sicherheitsforscher haben ein Analysesystem für Angriffe mit elektromagnetischem Puls entwickelt und gezeigt, dass sich mit derlei Attacken auch die Sicherheit digitaler Technik gezielt unterwandern lässt.

Auf dem 34C3 stellten die Forscher José Lopes Esteves und Chaouki Kasmi ihren Analyse-Aufbau zur Untersuchung von möglichen EMP-Angriffen auf Alltagselektronik vor.

(Bild: CC-BY-4.0 34C3 (media.ccc.de))

Waffen, die elektromagnetische Impulse (EMP) aussenden und damit großflächig elektronische Bauteile und Maschinen von Flugzeugen bis zum Herzschrittmacher stören oder komplett außer Gefecht setzen: Bislang sind sie den meisten Menschen nur aus Science-Fiction- oder Action-Filmen sowie aus nordkoreanischen Bedrohungsszenarien bekannt. Dabei sind (weniger Aufsehen erregende) EMP-Angriffe auf Sicherheitssysteme, Telefonnetzwerke, Spieleautomaten, Banken oder Polizeikräfte etwa in Deutschland, Japan, den Niederlanden, Großbritannien oder Russland seit Jahren dokumentiert.

Die Forscher José Lopes Esteves und Chaouki Kasmi von der französischen Cybersicherheitsagentur ANSII und der Firma Dark Matter wollten genauer wissen, welche Effekte Attacken mit elektromagnetischem Puls auf die wachsende elektronische Gerätewelt und die darauf basierende Infrastruktur haben können. Interessant schien es ihnen dabei etwa, inwiefern sich Hardwareausfälle mit Softwarefehlern verknüpfen ließen, erklärte das Duo am Donnerstag auf dem 34. Chaos Communication Congress in Leipzig. Mit Gedanken zu sogenannten Streu- und Parasitärkapazitäten im Hinterkopf, wonach sich jedes elektrische Bauelement kapazitiv mit seiner Umgebung oder parallel zum konzipierten Verhalten koppelt, hatten sich beide an das Design eines einschlägigen Analyse- und Testsystems gemacht.

Komplexe Problemstellung

Die Frage der elektromagnetischen Verträglichkeit heutiger analoger und insbesondere digitaler Elektrogeräte sei sehr komplex, erläuterte Kasmi. Einbezogen werden müssten kabelgestützte und drahtlose Netzverbindungen, nicht festgelegte Interaktionen, die Größe von Bauteilen, die etwa von einem Chip bis zu einem vernetzten Gebäude reiche, oder zufällige Parameter wie die Nutzlast. Die Tests müssten daher unterschiedlichste Konfigurationen unterstützen sowie verschiedene Möglichkeiten eines Angreifers zur EMP-Ausstrahlung, die sich etwa an der Verfügbarkeit oder den Kosten einer einschlägigen Störquelle festmachten.

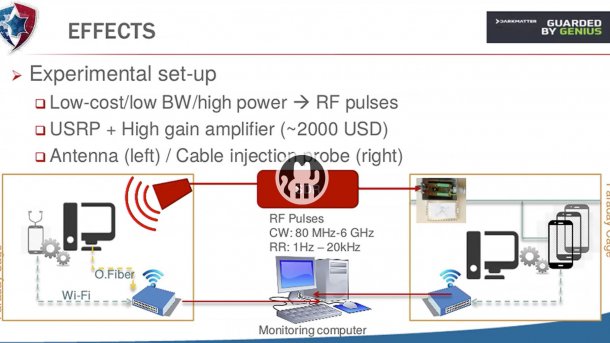

Es sei nötig, die "richtige Brille" zu entwerfen, um die Auswirkungen von EMP-Attacken zu erkennen, ergänzte Esteves. Das Duo habe sich daher im Kern darauf beschränkt, mit ihrem Analysesystem bei digitalen Geräten die Software auf Betriebssystemebene und die damit verknüpften Schnittstellen zu beobachten. Dies habe den Vorteil, dass die Wissenschaftler für dieses Setup die ganzen potenziellen physikalischen Effekte nicht verstehen müssten. Alle Experimente seien zudem mit einer kostengünstigen Quelle ohne große Bandbreite in Form eines Softwarebasierten Senders mit einigen Verstärkern, einer Antenne und Funktionen zur Manipulation von Stromkabeln durchgeführt worden.

Erfolgreiche Angriffe

Die anzugreifenden Objekte positionierten die Wissenschaftler in einem Faradayschen Käfig und verknüpften sie mit einem außerhalb aufgestellten Überwachungsrechner. Sie experimentierten nun nach eigenen Angaben etwa mit thermischen Leitern, Mikrofonen, Servomotoren oder Smartphones, wobei sie etwa bei eingebauten Prozessoren die Hitzeentwicklung sowie allgemein zahlreiche Logdateien etwa zu korrumpierten Datenkategorien, unbekanntem Code oder geänderten Gerätekennungen aufzeichneten. Dabei stellten sie ihrer Darstellung nach fest, dass sie mithilfe eines speziellen Algorithmus einen vergleichsweise zielgerichteten Störsender etwa für Sprachschnittstellen entwickeln konnten, der sich beispielsweise für "Denial of Service"-Angriffe oder Sabotage habe einsetzen lassen.

In Videos führten die Experten vor, wie es ihnen auf diese Weise gelang, unbefugt über ein analoges Mikrofon per "Voice Command Injection" Sprachbefehle an ein Smartphone zu senden, das gerade aufgeladen wurde und mit dem Stromnetz verbunden war. Das Android-Gerät öffnete so ferngesteuert eine beliebige Webseite, ohne den Nutzer darüber zu informieren. In einem ähnlichen, ebenfalls kurz per Video gezeigten Experiment konnten die Angreifer eine App starten. Prinzipiell sei es so auch möglich, Nutzer zu verfolgen, abzuhören, zu telefonieren oder sonstige Kosten auszulösen oder Malware zu platzieren, meinte Esteves. Gezielte Attacken seien so durchführbar und stellten eine realistische Bedrohung dar, da die benötigte Ausrüstung immer erschwinglicher werde.

Der Tüftler hält es daher für unerlässlich, dass Spezialisten für IT-Sicherheit und elektromagnetische Verträglichkeit stärker kooperieren und gemeinsam Schutzschilde gegen EMP-Attacken entwickeln. Sie selbst hätten passive Angriffe etwa über Tempest-Techniken oder Seitenkanäle zur elektronischen Spionage bislang nicht getestet, sodass es noch Forschungsbedarf gebe. (hob)