Spectre-Lücke: Updates für aktuelle Intel-Prozessoren auf dem Weg

Intel liefert PC-Herstellern Microcode-Updates zum Schutz gegen Spectre V2 für Prozessoren der Familien Coffee Lake, Kaby Lake, Skylake, also ab Core i-6000 und für aktuelle Xeons.

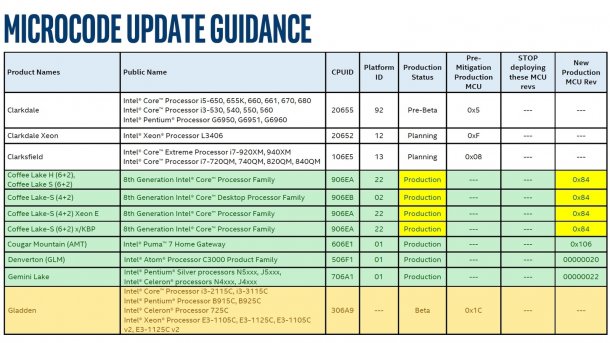

Intel Microcode Update Guidance vom 20.2.2018

(Bild: Intel)

Mühsam nährt sich das Eichhörnchen: In kleinen Schritten rücken BIOS-Updates näher, die Schutz gegen die Prozessor-Sicherheitslücke Spectre V2 alias Branch Target Injection (BTI, CVE-2017-5017) bringen. Intel meldet nun in der überarbeiteten "Microcode Update Guidance", dass Microcode-Updates für die Core-i- und Xeon-Prozessoren der Familien Coffee Lake, Kaby Lake und Skylake fertig sind.

Einige dieser Microcode-Updates sind bereits in BIOS-Updates enthalten, die man auf betroffenen Rechnern einspielen kann: Nämlich jene für Skylake-Prozessoren (Core i-6000). Diese Microcode-Updates hatte Intel am 22. Januar zwar ebenfalls zurückgezogen, gibt sie aber nun nach Prüfung unverändert wieder frei. Unter anderem bei Dell EMC, Fujitsu und HP sind BIOS-Updates für Skylake-Rechner zu finden.

Unverständlich ist, weshalb Intel die nun angeblich fertigen Microcode-Updates bisher nicht in eine neue Version des Linux Processor Microcode Data File integriert. Letztere ist noch immer nur in der Version 20171117 auf dem Intel-Server zu finden, seitdem die jüngere Fassung am 22. Januar zurückgezogen wurde.

Retpoline-Dokument

Außer der "Microcode Update Guidance" hat Intel noch das neue Whitepaper "Retpoline: A Branch Target Injection Mitigation" veröffentlicht. Es erklärt einige Ansätze zur Spectre-V2-"Mitigation", also zum Schutz gegen Spectre-Angriffe. Dabei geht es auch um die kommende Control-flow Enforcement Technology (CET).

Noch immer verrät Intel aber nicht, wann neue Prozessoren mit welchen Schutzfunktionen kommen.

IBC bei AMD

AMD hat unterdessen das Whitepaper "AMD64 Technology Indirect Branch Control Extension" herausgegeben. Genau wie bei Intel-CPUs sollen Microcode-Updates für Indirect Branch Control (IBC) bei AMD-Prozessoren die Funktionen Indirect Branch Prediction Barrier (IBPB), Indirect Branch Restricted Speculation (IBRS) und Single Thread Indirect Branch Predictor (STIBP) nachrüsten.

Angeblich ist bei den jüngsten Ryzen-APUs das CPUID-Bit für IBPB bereits gesetzt. Doch das Windows-PowerShell-Skript SpeculationControl findet auf diesen Systemen noch keine Hardware-Unterstützung für den BTI-Schutz, vermutlich weil dazu außer IBPB auch IBRS und STIBP nötig sind.

Unser Hotline-Tipp erklärt die Identifikation von Intel-Prozessoren anhand der Typenbezeichnung. Die letzten Generationen:

- Core i3/i5/i7-8000: 8. Generation = Coffee Lake (2017)

- Core i3/i5/i7-7000: 7. Generation = Kaby Lake (2016)

- Core i3/i5/i7-6000: 6. Generation = Skylake (2015)

- Core i3/i5/i7-5000: 5. Generation = Broadwell (2014)

- Core i3/i5/i7-4000: 4. Generation = Haswell (2013)

- Core i3/i5/i7-3000: 3. Generation = Ivy Bridge (2012)

- Core i3/i5/i7-2000: 2. Generation = Sandy Bridge (2011)

- Core i3-300, i5-400, i5-500, i7-600 = Arrandale, Clarkdale

- Core 2 Duo, Quad = Penryn, Wolfdale, Yorkfield

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(ciw)