Cisco Talos deckt riesiges Router- und NAS-Botnetz auf

Mindestens eine halbe Million Geräte sind unter der Kontrolle vermutlich staatlicher Angreifer. Das Erschreckende: Die Autoren der Schad-Software VPNFilter haben einen Schalter eingebaut, der die infizierten Systeme auf Befehl zerstört.

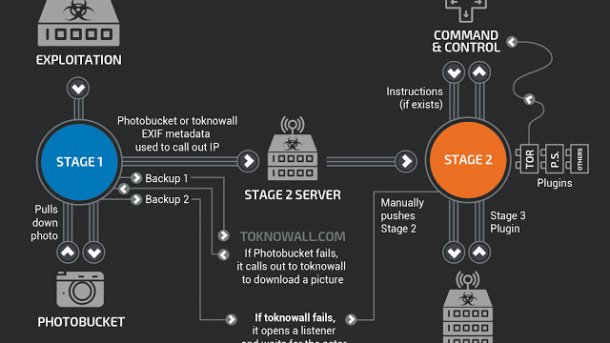

(Bild: Cisco Talos)

Die US-Sicherheitsfirma Talos, Tochter des Router-Herstellers Cisco, warnt vor einem riesigen Bot-Netz, dessen Herren es offenbar vor allem auf Router und Netzwerkspeichergeräte (NAS) abgesehen haben. Auf denen installieren die Angreifer eine raffinierte, mehrstufige Malware namens VPNFilter. Mindestens 500.000 infizierte Geräte will Talos bereits entdeckt haben. Die befinden sich in insgesamt 54 Ländern; einen Schwerpunkt der Aktivitäten sieht Talos in der Ukraine. Deutschland folgt mit über 30.000 infizierten Geräten auf Platz zwei der Verbreitungstatistik, erklärte Talos gegenüber heise Security.

Die Schad-Software besteht aus mehreren Stufen. Die erste nistet sich permanent im System ein und lädt dann die eigentlichen Schadfunktionen nach (Stage 2). Diese wiederum lassen sich durch zusätzliche Module um weitere Funktionen erweitern (Stage 3). Darüber, was der eigentliche Zweck der Malware ist, lässt sich Talos nicht sonderlich genau aus. Sie macht irgendwas mit Tor und Proxies – wobei nicht klar wird, ob das nur der eigenen Kommunikation mit den Kontrollservern dient oder ob sie diese Dienste quasi als Relay bereitstellt. Talos weist allerdings deutlich darauf hin, dass die Untersuchungen noch laufen und sie noch nicht alle Module zu Gesicht bekommen haben.

Eine besonders besorgniserregende Funktion von VPNFilter stellt Talos in den Vordergrund: Die Autoren haben eine Funktion eingebaut, die das infizierte Gerät auf Zuruf unbrauchbar macht. Konkret überschreibt VPNFilter nach einem "kill"-Befehl die ersten 5000 Byte des ersten Block-Devices (/dev/mtdblock0), was dazu führt, dass es nicht mehr startet. Das ermögliche es den Besitzern des Bot-Netzes, "eine zerstörerische Attacke im großen Stil" loszutreten.

Komplett-Reset erforderlich

Wie die Schad-Software auf die Geräte kam, ist noch nicht bekannt. Aber alle untersuchten Opfer sind zum Einen direkt über das Internet zu erreichen und weisen zum Anderen entweder Standard-Zugangspasswörter oder andere bekannte Sicherheitslücken auf. Deshalb geht Talos "mit hoher Wahrscheinlichkeit" davon aus, dass dabei keine bislang unbekannten Sicherheitslücken (0days) im Spiel sind. VPNFilter wurde bisher auf Netzwerk-Geräten von Linksys, MikroTik, Netgear und TP-Link aus dem SOHO-Bereich entdeckt. Außerdem nistete sich VPNFilter auf NAS-Geräten des Herstellers QNAP ein (siehe ausführliche Liste am Ende).

Um ein Gerät von der Infektion zu säubern, genügt es nicht, wie etwa bei Mirai, dieses neu zu starten. Denn dieser Vorgang entfernt nur die Stufen zwei und drei der Malware und eine erneute Infektion durch Stage 1 ist vorprogrammiert. Weil nicht bekannt ist, ob die aktuelle Liste der betroffenen Systeme vollständig ist, empfiehlt Cisco Talos allen Besitzern von SOHO-Routern und NAS-Geräten, diese auf Werkseinstellungen zurückzusetzen. Dieser Rat bezieht sich explizit auf "alle SOHO oder NAS-Geräte, unabhängig ob sie bekanntermaßen von der Bedrohung betroffen sind oder nicht" heißt es wörtlich in Talos Blog-Beitrag zu VPNFilter. Internet Provider sollten gemanagete Router ihrer Kunden zumindest rebooten.

[Anmerkung: Alle SOHO-Router und NAS-Geräte auf Werkseinstellung! Das ist ein sehr drastischer Schritt und man muss sich schon fragen, ob Talos das wirklich Ernst meint. Immerhin bedeutet das bei vielen NAS-Systemen, dass alle Daten darauf gelöscht werden. Wir haben das Cisco Talos gefragt, aber bisher keine Antwort bekommen. Ich werde mein NAS-System (das nicht aus dem Internet zu erreichen ist und von einem Hersteller stammt, der nicht auf Talos' Liste steht) jedenfalls nicht auf den vagen Hinweis hin, da könnte irgendwas Böses sein, komplett resetten. Ein vorsorglicher Neustart, der zumindest die Schadfunktionen von Stage 2 und 3 entfernt, muss genügen.]

Täter aus Russland?

Talos sieht hinter VPNFilter staatliche Akteure und zeigt mit dem Finger sehr deutlich in Richtung Russland, ohne dies jedoch explizit auszusprechen. Konkret tanzen die Analysten bei der Zuweisung mehrfach um den heißen Brei. So verweisen sie auf einen sehr charakteristischen Fehler bei der Umsetzung der eingesetzten RC4-Verschlüsselung, der bereits bei der Schadsoftware "BlackEnergy" aufgefallen ist. Deren Urspünge "vermuten Gesetzeshüter bei staatlichen Akteuren". Diesen Hinweis verlinkt Talos auf ein Dokument des US-amerikanischen Department of Homeland Security, das die Software Grizzly Steppe dem Russischen Geheimdienst zuordnet. Cisco Talos zeigt also über zwei Ecken mit dem Finger nach Russland.

Diese Vorsicht kommt nicht von ungefähr. Ein einzelnes Indiz wie dieses lässt sich natürlich sehr einfach fälschen, um falsche Spuren zu legen. Tatsächlich ist das so ähnlich bereits bei Olympic Destroyer passiert, wo mehrere Analysten, die voreilig Nordkorea verantwortlich machten, später zurückrudern mussten. Und weitere Indizien, die eine Attribution stützen, nennt Talos bisher nicht.

Update: 14:20, 24.5.2018: Von Qnap gibt es mittlerweile ein Security-Advisory zur VPNFilter Malware, das unter anderem den Einsatz von Malware Remover 2.2.1 empfiehlt, der VPNFilter entdecken und unschädlich machen kann.

Update 15:30, 24.05.2018 – 15:30 Uhr: Das FBI hat inzwischen einen wichtigen Kontrollserver übernommen. Nach einem Neustart wird die Malware also nicht mehr direkt automatisch neuinstalliert.

Update 17:30, 28.5.2018: In einer Stellungnahme gegenüber heise Security betont Qnap, dass man die VPNFilter-Probleme bereits 2017 adressiert habe. Dabei wurden unter anderem Signaturen für den Malware Remover bereit gestellt, um die Schad-Software zu entfernen. Dieser gehört nicht zum Lieferumfang; man muss ihn manuell über das App Center nachinstallieren. Nach unseren nur wenige Tage alten Erkenntnissen gibt es immer noch infizierte Qnap-NAS-Systeme, sodass – falls nicht schon geschehen – ein vorsorglicher Neustart und ein Scan mit der aktuellen Version des Malware Removers dringend anzuraten ist.

Linksys

- E1200

- E2500

- WRVS4400N

- 1016

- 1036

- 1072

- DGN2200

- R6400

- R7000

- R8000

- WNR1000

- WNR2000

- TS251

- TS439 Pro

- und andere Qnap NAS-Geräte mit QTS-Software

- R600VPN

(ju)