Was man über DNS als Sicherheits-Werkzeug wissen muss

DNS ist insbesondere in Firmenumgebungen eine wichtige Informationsquelle und kann dabei helfen, die Sicherheit zu verbessern. Allerdings bedeutet die bevorstehende Einführung sicherer DNS-Dienste, dass viele dieser Techniken absehbar Probleme bekommen werden.

(Bild: Farsight Security)

- Carsten Strotmann

- Jürgen Schmidt

Jede Aktion im Netz startet mit einer DNS-Anfrage (im Folgenden gekennzeichnet durch: ⚡) – das gilt auch für Einbrecher und Malware-Aktivitäten. Ein typischer Einbruch in ein Firmennetz verläuft in etwa so:

Ein Mitarbeiter öffnet eine an ihn adressierte Mail und klickt dort auf einen Link zu einer externen Web-Seite ⚡. Die lädt ein Exploit-Kit von einem Malware-Hosting-Server ⚡, das auch prompt eine veraltete Flash-Version mit einer bekannten Sicherheitslücke entdeckt. Über die schleust es Code in das System ein und lädt einen sogenannten Downloader/Dropper nach ⚡ und startet ihn. Der inspiziert das System und installiert ein Remote Administration Toolkit (RAT), das er von einem weiteren Hosting-Server bezieht ⚡. Dessen erste Aktion ist es, sich bei seinem Command&Control-Server (C&C) anzumelden ⚡.

Später wird einer der Einbrecher sich persönlich mit dem System verbinden. Wegen der vorgeschalteten Firewall erfolgt das – initiiert durch den C&C – ebenfalls über eine ausgehende Verbindung, eine sogenannte Reverse Shell ⚡. Bald danach lädt sich der Angreifer typischerweise seine persönliche Toolbox mit Diagnose- und Angriffswerkzeugen aus dem Internet nach ⚡.

Anschließend schaut er sich im lokalen Netz um. Dabei kommt es zu Verbindungsversuchen zu allen möglichen Diensten im LAN ⚡, die möglicherweise zu weiteren kompromittierten Systemen führen. Irgendwann findet der Einbrecher spannende Dokumente und will diese in seinen Besitz bringen. Für diese Exfiltration lädt er die Dateien (eventuell verschlüsselt) auf einen externen Server hoch ⚡.

Um Firewalls zu umgehen und die Kommunikation mit externen Servern zu verbergen, kommt bei einem Teil der Aktivitäten eventuell auch noch ein sogenannter DNS-Tunnel zum Einsatz ⚡⚡⚡⚡⚡⚡. Natürlich gibt es tausendundeine Variationen – aber letztlich kommt kein Angreifer darum herum, dass seine Aktionen DNS-Anfragen auslösen. Das kann man natürlich auch gegen ihn verwenden.

DNS-Firewalls

Ein DNS-Server, der nicht blind alles beantwortet, sondern Anfragen nach bekannt bösen Domains blockiert, kann eine Menge Schaden abwenden – oder zumindest rechtzeitig Alarm auslösen, um das Schlimmste noch zu verhindern. In einem einfachen Szenario macht das etwa ein DNS-Filter wie Pi-Hole, der als lokaler DNS-Proxy nicht nur Werbung filtert, sondern auch bekannte Malware-Domains blockiert. Daran scheitert im besten Fall schon der Exploit oder der Downloader.

Im Großen sind das dann sogenannte "DNS Firewalls", wie sie etwa der mittlerweile Cisco gehörende Dienstleister OpenDNS anbietet. Das sind dann DNS Resolver, die alle Anfragen gegen sogenannte Response Policy Zones (RPZ) abgleichen. Die RPZs legen fest, welche Hosts beziehungsweise Domains unerwünscht sind und erst gar nicht aufgelöst werden sollten. Einfache RPZs sperren im Firmeneinsatz ohnehin nicht genutzte, aber gefährliche Top Lovel Domains wie die von Nordkorea oder dubiose neue TLDs wie .xyz. Das ergänzen dann Filterlisten zu Malware- und Phishing-Domains und möglichst aktuelle Threat Intelligence Informationen zu aktuellen Angriffen. Eine solche DNS Firewall kann man sich mit einem lokalen Resolver wie Unbound auch selber bauen. Passende Filterlisten zur Erweiterung der RPZs gibt es von Anbietern wie Farsight Security und Spamhaus.

Intrusion Detection

Noch flexibler können moderne Netzwerk-Intrusion-Detection-Systeme agieren (NIDS). Die überwachen den DNS-Verkehr im Netz passiv – also ohne in die Namensauflösung einzugreifen. Dabei arbeiten sie zunächst ebenfalls mit DNS-Blacklists, um Alarme zu erzeugen. Doch moderne Vertreter dieser Gattung können mehr: Sie erlernen etwa normale Muster der Kommunikation im Netz und reagieren auf signifikante Abweichungen mit einem Alarm. Ein IDS kann etwa einen DNS-Tunnel an der extrem hohen Zahl der Fully Qualified Domain Names in einer Domain erkennen.

Als Reaktion auf einem Alarm kann etwa ein Intrusion-Prevention-System eine unerwünschte Kommunikation direkt über eine passende Firewall-Regel blockieren lassen. Oder es meldet das Vorkommnis an ein zentrales Security-Information and Event Management (SIEM). Das gleicht die Informationen mit denen anderer Systeme ab (etwa der Firewall oder Logs von Server-Systemen), um dem Sicherheitsteam umfangreiche Daten über einen potentiellen Angriff zur Verfügung zu stellen. Wie immer bei unscharfer Erkennung sind das zentrale Problem die False Positives – also Fehlalarme. Schon der Einsatz einer neuen Software im Firmennetz kann die Anomalie-Erkennung auslösen.

Passive DNS

Auch wenn das Kind bereits in den Brunnen gefallen ist können DNS-Daten eine wertvolle Hilfe sein -- sofern man sie aufgezeichnet hat. Denn nachdem ein Einbruch in ein Firmennetz festgestellt wurde, schlägt die Stunde der Incident Response Teams. Patient Zero einer sich ausbreitenden Infektionswelle finden, die Spuren der Einbrecher im Netz verfolgen und die Kompromittierung bestimmter Systeme oder ganzer Netzwerk-Bereiche bestätigen – oder wenn man Glück hat – auch auszuschließen, das sind dann ganz typische Aufgaben. Und bei all dem kann ein gutes DNS-Archiv helfen.

Deshalb zeichnen viele große Firmen ihren internen DNS-Verkehr im Netz auf und stecken die gewonnenen Informationen in Datenbanken. Das nennt sich dann Passive DNS und wurde zum ersten mal im Jahr 2004 von Florian Weimer beschrieben.

Die Passive-DNS-Daten können übrigens auch dabei helfen, Einbrüche zu entdecken. Organisationen, Firmen und CERTs tauschen nach der Analyse eines Einbruchs sogenannte "Indicators of Compromise" (IoCs) aus. Das ist dann etwa eine IP-Adresse, von der die Einbrecher ihre Toolbox nachgeladen haben. Findet der Admin einer anderen Firma diese IP-Adresse in seiner Passive-DNS-Datenbank, kann er ziemlich sicher sein, dass er ebenfalls ungebetenen Besuch in seinem Netz hat. Aus diesem Grund enthalten viele Veröffentlichungen zu gezielten Angriffen (APTs) die IP-Adressen beteiligter Server; Security-Teams tauschen solche Informationen etwa über die Malware Information Sharing Platform MISP aus. Security-Dienstleister bieten sie als Threat Intelligence feil.

Wichtig beim Einrichten von Passive DNS ist, dass man sich zunächst Gedanken darüber macht, welche Informationen man wie lange vorrätig halten möchte und das auf Machbarkeit abklopft. Dabei muss man neben technischen Aspekten – die Datenbanken wachsen sehr schnell auf enorme Größe -- auch den Datenschutzaspekt berücksichtigen. Immerhin sind die gespeicherten IP-Adressen ja unter Umständen personenbezogene Daten. Wenn man Passive DNS noch nicht im Einsatz hat, lohnt sich der Aufwand für das Einrichten von Grund auf kaum mehr. Denn die sich abzeichnenden Änderungen im DNS werden seinen Nutzen drastisch reduzieren (siehe weiter unten "Ausgesperrt").

Globales Passive DNS

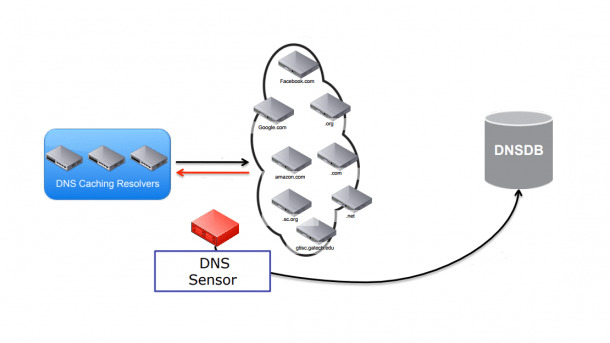

Kommerzielle Anbieter wie die Firma Farsight Security machen Passive DNS sogar Internet-weit. Die Firma wurde von Paul Vixie gegründet, der das DNS maßgeblich mit entwickelt hat. Sie sammelt an vielen zentralen Stellen öffentlich einsehbare DNS-Informationen ein, bereitet diese systematisch auf und stellt ihren Kunden daraus abgeleitete Informationen in Echtzeit zur Verfügung.

(Bild: Farsight )

Dieser globale Ansatz ermöglicht es unter anderem, Domains zu identifizieren, die für das Versenden von Spam und Malware oft nur sehr kurzfristig angelegt, dann für einen kurzen Zeitraum von weniger als einer Stunde intensiv genutzt werden und dann wieder verwaisen, weil sie verbrannt sind. Etwas allgemeiner arbeiten Firmen wie Farsight mit einer Domain-Reputation, die für etablierte, stabil genutzte Domains hoch, für neue oder bislang kaum genutzte zunächst sehr niedrig ausfällt.

Natürlich sind solche globalen Passive-DNS-Datenbanken eine unschätzbare Hilfe, wenn es etwa darum geht, die Ausmaße eine Bot-Netzes zu bestimmen oder die Aktivitäten eines Threat Actors zu verfolgen, dem man bestimmte IP-Adressen zuordnen kann. Schon deshalb betreiben viele Sicherheitsfirmen eigene Passive-DNS-Datenbanken. Ciscos CSIRT etwa analysierte schon 2012 nach eigenen Angaben pro Tag über 4 Milliarden DNS-Pakete.

Und auch wenn es bisher nicht dokumentiert ist, besteht kein Zweifel daran, dass Geheimdienste wie die NSA ebenfalls eigene Passive-DNS-Datenbanken betreiben. Schließlich liefert das genau die Meta-Informationen, auf die sie scharf sind: Wer wann mit wem kommuniziert.

Die zentrale Herausforderung bei Passive DNS ist es, die riesigen Datenmengen so zu verarbeiten, dass letztlich verwertbare Informationen dabei herauskommen. Das erschien über Jahre hinweg unmöglich; doch mit Erforschung und Einsatz von Big Data ist das durchaus realisierbar geworden.

Ethische Probleme

So praktisch DNS-Intrusion-Detection, RPZ und Passive-DNS für die Sicherheits-Abteilungen von Unternehmen sind, so gefährlich sind sie in den Händen von skrupellosen Staaten: Vor allem mittels Passive-DNS werden Internet-Benutzer systematisch ausspioniert; die leicht mitzuschneidenden Protokolle eines DNS-Resolvers zeichnen alle Aktivitäten seiner Benutzer auf.

Response Policy Zones können gefährliche Inhalte blockieren, sind aber auch das Handwerkszeug für einfach einzurichtende, DNS-basierte Internetzensur. Das ist in Staaten wie Türkei, China, Dänemark, Irland, Bulgarien und Frankreich bereits normal; und auch in Deutschland hören die Rufe nach zentralen Webseiten-Sperrungen nicht auf.

Nach den Snowden-Veröffentlichungen ist offenbar auch den Architekten des Internet ein gehöriger Schreck in die Knochen gefahren. Anders ist es kaum zu erklären, dass derzeit gleich mehrere Standards, die sich mehr Privatsphäre im DNS auf die Fahnen schreiben, auf der Überholspur durch die Gremien gepeitscht werden. Bei DNS over TLS (DoT, RFC 7858) gehen die DNS-Informationen nur noch verschlüsselt über die Leitung. Lauscher bleiben außen vor.

Ausgesperrt

DoT lässt sich noch erkennen und eventuell unterbinden, um einen Fallback auf unverschlüsseltes DNS zu erzwingen. Selbst das entfällt bei DNS over HTTPS (DoH, derzeit noch IETF Draft). Das ist ebenfalls mit TLS verschlüsselt; doch durch die Verwendung von HTTPS als Protokoll ist die Namensauflösung von herkömmlichem Web-Traffic kaum mehr zu unterscheiden. Zusätzlich kann bei DoH im Prinzip jeder Web-Server als Resolver Namen auflösen, was eine zentrale Überwachung oder gar DNS-basierte Zensur etwa über die DNS-Server der Internet-Provider nahezu aussichtslos erscheinen lässt. Mehr zu diesen neuen Standards lesen Sie im c't-Artikel Private Auskunft, DNS mit Privacy und Security vor dem Durchbruch.

Die verschlüsselnden DNS-Standards sind ein großer Schritt vorwärts für Privatsphäre und Freiheit im Internet – und gleichzeitig ein herber Rückschlag für Sicherheitsteams in Unternehmen. DNS als Sicherheitsinstrument zerbricht. Und zwar nicht erst in einigen Jahren sondern schon jetzt mit den ersten DoT- und DoH-Referenz-Implementierungen. Verräterischen DNS-Verkehr als harmlosen und unlesbaren HTTPS-Verkehr an den Alarmanlagen im Netz vorbeizuschleusen, ist für Cyber-Kriminelle ein zentrales Anliegen. Selbst wenn sich die großflächige Einführung von DoT und DoH über einige Jahre hinzieht – kriminelle Bot-Netz-Betreiber und professionelle Cyber-Spione werden die ersten sein, die auf diesen Zug aufspringen.

Diese Problematik betrifft im Übrigen nicht nur DNS sondern auch viele anderen Sicherheitstechniken im Netz. Letztlich muss man sich mit der Erkenntnis arrangieren, dass sich die Sicherheit von Servern und Clients immer weniger im Netzwerk realisieren lässt. Stattdessen müssen neue Sicherheitstechniken verstärkt auf den Endpunkten der Kommunikation ansetzen, wo die Kommunikation im Klartext vorliegt und auf mögliche Gefahren analysiert werden kann.

Nachtrag 31.7.2018: Microsoft beschreibt, wie sie selbst im eigenen Netz Passive DNS umsetzen: Network Forensics with Windows DNS Analytical Logging (ju)