35C3: OpSec für Hacker – "Vertraue niemand"

Datenreisende sollten "eine gewisse Grund-Paranoia haben" und ihre Spuren sowie ihre Geräte kennen, lauten Regeln aus dem CCC-Grundkurs für den Hacksport.

(Bild: CC by 4.0 35C3 media.ccc.de)

"Viele feine junge Hacker landen irgendwie im Knast", warnte Linus Neumann vom Chaos Computer Club (CCC) am Samstag die versammelte Gemeinde auf dem 35. Chaos Communication Congress (35C3) in Leipzig. "Es gibt viele Risiken, die den Hacksport begleiten und trüben, wie Hausdurchsuchungen, eingetretene Türen oder hohe Anwaltskosten." Dabei habe schon der russische Präsident Wladimir Putin gewusst: "Hacker, das sind freie Menschen, so wie Künstler. Die stehen morgens auf und wenn sie in Stimmung sind, dann setzen sie sich hin und malen ihre Bilder."

Das beste Mittel, um nicht im Knast zu landen, ist Neumann zufolge Operations Security (OpSec). Das Grundmotto für derlei Prozesse und Strategien zum Schutz von Daten und ihren Produzenten laute: "Alice und Bob halten's Maul." Die Geschichte des Hackersports sei aber voll von Gegenbeispielen aufgrund "verfehlten Geltungsdrangs". So erzählte Robert Morris, der Erfinder des ersten großen Computerwurms, der 1988 rund zehn Prozent des damals noch überschaubaren Internets lahmlegte, nur zu gern von dessen Funktionsweise. Der Informatik-Student erhielt dafür drei Jahre auf Bewährung, musste 400 Stunden soziale Arbeit leisten und 10.500 US-Dollar Strafe zahlen. Immerhin trägt die Malware seitdem seinen Namen.

Dank "responsible disclosure" in den Knast

Bei Datenreisen sei allgemeine Vorsicht geboten, betonte Neumann. Dies gelte auch bei der eigentlich sinnvollen Praxis von "responsible disclosure", also der Veröffentlichung von entdeckten Sicherheitslücken erst nach vorheriger Warnung der Betroffenen. Sonst könne es einem ergehen wie "Alberto" aus Uruguay, der bei einem E-Health-Dienst auf eingesetzte Standardpasswörter und ungesicherte Möglichkeiten zum Datenzugang gestoßen sei und dies dem nationalen Computersicherheitsteam beziehungsweise dem Anbieter gemeldet habe.

Nach einem Erpressungsversuch gegen den Plattformbetreiber mit Bitcoin-Forderung zwei Jahre später habe die Polizei bei Alberto die Tür eingetreten und "spannende Sachen" wie Kreditkarten, Kartenlesegeräte, eine Anonymous-Maske, "strategische Bargeldreserven" und zwei vergoldete Bitcoin-Münzen gefunden, berichtete er. Dies habe dem verantwortungsbewussten Hacker acht Monate Knast eingebracht. Es mache daher auch Sinn, den "local host" beziehungsweise das traute Heim zu pflegen.

Metadaten sind wie Fingerabdrücke – Kenne Deine Spuren

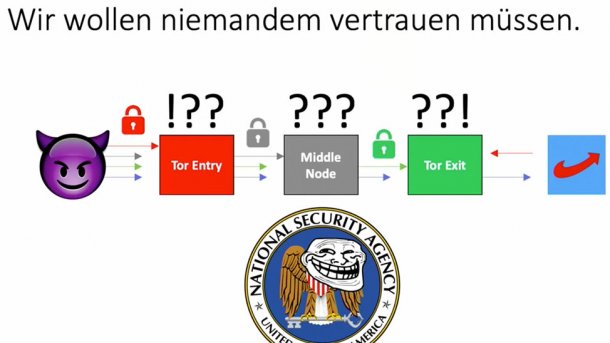

"Unsere IP-Adresse verrät unsere Herkunft", setzte Neumann den Grundkurs fort. Hacker nutzten daher den Anonymisierungsdienst Tor, bei dem der Datenverkehr mehrmals verschlüsselt über verschiedene Stationen im Internet gehe und allenfalls noch "globale Angreifer" wie die NSA die Puzzleteile zusammensetzen könnten. Vorher brauche man gar nicht anfangen mit OpSec. Das Umkehrstück dazu sei das Darknet mit "Hidden Services", die nur über Tor erreichbar seien. Wo der entsprechende Server stehe, sei damit nur noch schwer herauszubekommen. Drogenhändler oder Waffenverkäufer könnten aber auch dort mit "sauberer Polizeiarbeit" enttarnt werden.

Tor müsse man immer gleich am Start haben, fügte CCC-Mitstreiter Thorsten Schröder an. Wenn man sonst "mit der Maustaste ausrutscht" oder "ein falsches Zeichen" etwa bei einem schlecht abgesicherten Online-Händler eingebe, sei man schon halb überführt. Denn: "Metadaten sind so ähnlich wie Fingerabdrücke." Das Motto müsse daher sein: "Kenne deine Spuren", was sich neben Logs etwa auch auf Pseudonyme, Schlüssel und Profile bis hin zur Rechtschreibung, dem Programmierstil oder dem Browser-Footprint beziehe. Auch Smartphones und andere Geräte mit Mobilfunk oder WLAN könnten verräterisch sein.

"Nicht gierig werden"

Ein VPN-Anbieter taugt für Schröder nicht als Tor-Ersatz. Auch damit werde zwar die ursprüngliche IP-Adresse verschleiert, aber man müsse dort ein Konto eröffnen, dessen Daten abgefragt werden könnten. "Wir wollen niemandem vertrauen", laute der Leitspruch, dem Neumann noch ein "müssen" hinzusetzte. Man "sollte grundsätzlich eine gewisse Grund-Paranoia haben", starke Kryptografie verwenden, unter dem Radar bleiben und nicht faul sein, legte Schröder nach. Selbst bei Erfolgen gelte es, nicht übermütig und "nicht gierig zu werden".

Als Vorbild stellte Neumann den "Staatstrojaner-Jäger" Phineas Fisher dar, der Anbieter von Überwachungstechnik wie FinFisher oder Hacking Team bloßgestellt habe. Niemand wisse, wie dieser aussehe oder ob eventuell eine ganze Gruppe hinter dem Pseudonym stehe. Die italienische Staatsanwaltschaft habe die Ermittlungen in dem Fall vor einigen Monaten eingestellt, da sie dafür keinerlei Ansätze mehr sehe.

Die helle Seite der Macht

"Lasst die Finger vom Cybercrime. Bitcoin ist eh im Keller", gab Neumann dem Hackernachwuchs noch mit auf den Weg. "Arbeitet auf der leuchtend-glänzenden Seite der Macht." Er appellierte ans Publikum, "nie ohne Ethik zu hacken". Zu diesem Thema hatte es am ersten Kongresstag bereits einen Einführungsvortrag gegeben. (bme)