DNS over HTTPS: Ein Problem gelöst, mehrere neue geschaffen

Die verschlüsselte Auflösung von Domainnamen schützt die Privatsphäre – prima. Sie wird aber auch Google & Co. mästen und andere neue Probleme heraufbeschwören.

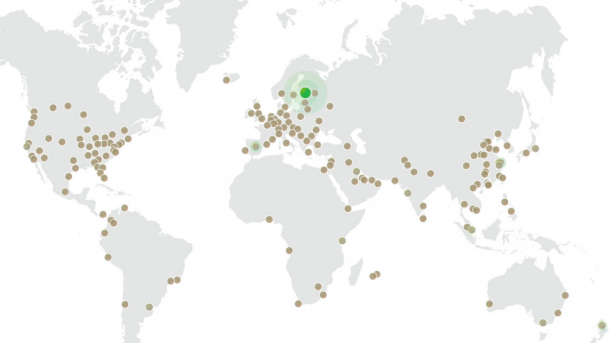

Das DoH-Protokoll wurde primär entwickelt, um die Privatsphäre zu wahren. Es gibt weltweit eine Handvoll kommerziell und experimentell betriebener DoH-Resolver, die Browser automatisch befragen könnten. Im Bild sind die weltweit verteilten Resolver von Cloudflare zu sehen.

(Bild: Cloudflare)

- Monika Ermert

- Dusan Zivadinovic

Auf dem 104. Treffen der Internet Engineering Task Force in Prag führen Spezialisten die Debatte über das noch junge Protokoll zur Namensauflösung DNS over HTTPS (DoH) intensiv fort. Kritiker warnen vor rechtlichen Fallstricken und Vertreter einiger großer Telekommunikationsunternehmen befürchten sogar Einbußen bei Arbeitsplätzen.

DoH ist eines der modernen Verfahren zur verschlüsselten DNS-Kommunikation (Domain Name Service, Auflösung von Domainnamen zu IP-Adressen). Mit DoH oder auch DoT (DNS over TLS) können Nutzer die DNS-Kommunikation mit dem Resolver verschlüsseln und so das Erstellen von Surf-Profilen erschweren – unverschlüsselte DNS-Daten lassen sich an jedem Router im Internet mitlesen, verschlüsselte DNS-Daten kann nur noch der Resolver-Betreiber verwerten.

Das Protokoll macht nun Furore, weil es zur Namensauflösung nicht den Resolver verwendet, der im Betriebssystem von PCs, Tablets, Smartphones oder Gadgets konfiguriert ist, sondern den, den der Entwickler einer App für gut befindet. Erste Beispiele haben Mozilla und Google mit ihren beiden Browsern vorgelegt.

Es ist leicht vorstellbar, dass Browser, die ihre Namensauflösung nach Gutdünken selbst erledigen, zu einer Konzentration der DNS-Anfragen bei einigen wenigen Dienstleistern führen – im konkreten Fall könnten Firefox und Chrome einen Großteil des DNS-Verkehrs zu Cloudflare (Dienstleister von Mozilla) und zu Google leiten. In beiden ist DoH standardmäßig noch nicht aktiv. Das kann sich aber schnell ändern. Manchen Gegnern brennt daher die Frage unter den Nägeln, wie sich verhindern lässt, dass Unternehmen die massive Konzentration von DNS-Verkehrsdaten für ihre kommerziellen Zwecke ausschlachten. Und wer kann prüfen, ob ein marktbeherrschender DNS-Anbieter gegen die Netzneutralität verstößt – denn Google könnte beispielsweise DNS-Anfragen nach eigenen Domains und Inhalten schneller beantworten als nach fremden.

Vom Problemlöser zur Problemquelle

Kritiker warnen daher in mehreren neuen Dokumenten vor den Risiken einer blitzartigen Umstellung auf DoH. Drei davon beschreiben die Effekte aus Sicht klassischer DNS-Betreiber. Vor allem große Telekommunikationsunternehmen wie Comcast, die British Telecom oder die Deutsche Telekom sind besorgt und stellen sich gegen die Verlagerung des DNS-Verkehrs auf wenige große Plattformen. Die ohnehin schon auffällige Konzentration auf Google, Cloudflare oder auch Quad9 könnte dadurch verstärkt werden. Das wiederum könnte Angreifern in die Hände spielen, die das DNS stören wollen. DoH biete sich auch als neuer Kanal für Angriffe an, über den sich Firewalls umgehen lassen.

User können durch fremde DoH-Resolver DNS-Sperren umgehen. DNS-Sperren schreiben zum Beispiel Gesetze in autokratischen Ländern vor, aber auch in Großbritannien, Schweden und Deutschland. Auch lokale Richtlinien etwa von Arbeitgebern werden damit umgangen, darunter auch solche, die den Datenschutz betreffen.

Die Liste der Empfehlungen für die Umsetzung des DoH-Protokolls ist lang. Weitere Messungen seien notwendig, etwa um zu prüfen, wie effizient diese DNS-Auflösung sei. Die Verschlüsselung verzögert die Namensauflösung, was auch für das parallel entwickelte DNS over TLS (DoT) gilt. Welche dieser beiden Methoden am Ende datenschutzfreundlicher ist, auch darüber streiten die Lager. DoH verbreitet sich jedenfalls schneller als DoT. Aber es eröffnet auch allerlei Tracking-Möglichkeiten. Die kann ein DoT-Client erschweren, indem er nicht nur einen Resolver befragt, sondern seine Anfragen zufallsgesteuert an mehrere verteilt – am besten gleich an Resolver, deren Betreiber zusichern, die Nutzerdaten nicht auszuwerten.

Sollten Nutzer selbst über ihren DNS-Resolver entscheiden?

Die vielleicht wichtigste Frage stellt sich den Benutzern: Bislang kam kaum ein Resolverbetreiber oder Entwickler auf die Idee, dass sich Nutzer dafür interessieren, wer eigentlich ihre DNS-Anfragen beantwortet. Die weitaus meisten überlassen die Entscheidung ihrem Internet-Provider. Jetzt machen sich die Provider aber zu Fürsprechern ihrer Teilnehmer, indem sie Opt-in für DoH fordern – womöglich mit dem Hintergedanken, dadurch eine stetig sprudelnde Einnahmequelle am Leben zu erhalten. Manche Provider liefern nämlich bei brauchbaren Domainvertippern keine Fehlermeldung (Domain unbekannt und daher nicht erreichbar), sondern blenden mehr oder minder zum Domainnamen passende Werbung ein.

Diese Einnahmen sind natürlich futsch, wenn die Domainanfrage gar nicht erst beim Resolver des Providers landet. Prinzipiell kann zwar jeder Nutzer einen Resolver nach seiner Wahl konfigurieren (im Router, im PC, im Smartphone, ...), praktisch tut das bisher aber nur eine kleine Gruppe (etwa Pi-Hole-User). Das kann sich schnell ändern, wenn ein Browser einen vorkonfigurierten fremden Resolver verwendet. Die Provider sehen aber auch rechtliche Probleme, wenn der im Browser voreingestellte DoH-Resolver in einer anderen Jurisdiktion ansässig ist. Für derartigen Betrieb sei mehr Transparenz und sogar eine informierte Einwilligung notwendig, lautet eine Empfehlung.

Vittorio Bertola von Open-Xchange schreibt, dass sich das Trust-Modell durch DoH fundamental ändert, wenn die DNS-Auflösung ein externer, nicht vertraglich mit dem Nutzer verbundener Anbieter liefert. Im Extremfall könnten Anfragen für die gleiche Domain über unterschiedliche Wege – via lokalem Resolver oder externem DoH-Dienstleister – unterschiedliche Antworten liefern. Bertola formuliert daher Richtlinien für künftige DoH-Clients. User sollten einfache Möglichkeiten zur Konfiguration erhalten und grundsätzlich auswählen können, welchen Resolver sie verwenden wollen. Außerdem müsse der Resolver DNSSEC nutzen, um das Einschleusen falscher DNS-Antworten zu verhindern.

Viel wird am Ende davon abhängen, ob eine gute Technik zum Auffinden (Discovery) und Auswählen von DoH-Servern entwickelt wird. Die würde die Sorgen um Marktkonzentration und singulären Angriffspunkt mildern. Gearbeitet wird daran schon. Einzelheiten dazu haben wir im c't-Artikel DNS over HTTPS: Der Weg zum richtigen DNS-Resolver veröffentlicht. Darin schildern wir auch die Probleme, die auf Mitarbeiter in Firmenumgebungen zukommen können, wenn sie anstatt des vorkonfigurierten Resolvers der Firma einen DoH-Resolver verwenden, der im Browser eingerichtet ist. (dz)