Schlammschlacht um Sicherheitslücke: VLC-Entwickler warnen vor Fake News

Eine Sicherheitslücke im Media Player VLC sei nicht so kritisch, wie vom CERT-Bund behauptet. Und sie habe nichts mit VLC zu tun, sagen die Entwickler.

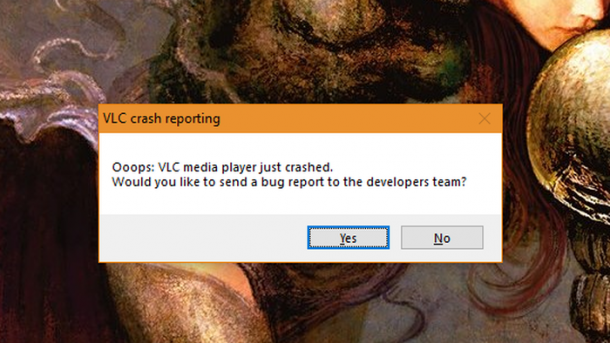

Ein VLC-Crash unter Windows 10 – allerdings beim Update auf die neueste Version, nicht wegen einer Sicherheitslücke.

(Bild: Fabian A. Scherschel / heise online)

- Fabian A. Scherschel

Seit einigen Tagen machen Berichte über eine Sicherheitslücke (CVE-2019-13615) im Open-Source-Video-Player VLC die Runde.

Das CERT des Bundesamts für Sicherheit in der Informationstechnik (CERT-Bund) und das National Institute of Standards and Technology (NIST) der US-Regierung hatten vor einer kritischen Schwachstelle in dem Media-Player gewarnt, welche die Software allein durch das Abspielen eines präparierten Videos zum Absturz bringen konnte. Die Möglichkeit, Schadcode auf diese Weise aus der Ferne zur Ausführung zu bringen, stand ebenfalls im Raum.

Die VLC-Entwickler streiten kategorisch ab, dass diese Sicherheitslücke existiert. Über Twitter teilten sie mit, dass es sich stattdessen um eine Schwachstelle in der Drittbibliothek libebml unter Ubuntu handele, die bereits seit mehr als einem Jahr geschlossen sei.

Entwickler spricht von "Fake News"

Im Eintrag der Sicherheitslücke im öffentlichen VLC-Bug-Tracker hatte ein VLC-Entwickler die Medienberichte über die Sicherheitslücke derweil als absichtliche Irreführung bezeichnet. In einem mittlerweile gelöschten Beitrag schrieb das Mitglied des VLC-Teams: "Wenn du auf diesem Bug-Ticket landest, weil du eine Nachrichten-Meldung gelesen hast, die von einer kritischen Lücke in VLC spricht, dann empfehle ich, oben noch mal nachzulesen und die (Fake)-News-Seiten zu überdenken, die du frequentierst." Dass viele dieser Berichte sich auf die Warnungen des CERT-Bund und des NIST, beides offizielle Regierungsorganisationen, beriefen, scheint dem Entwickler zu diesem Zeitpunkt egal gewesen zu sein.

Die Löschung des Kommentars deutet darauf hin, dass das VLC-Team diese Position nicht komplett unterstützt hat. Auf jeden Fall wäre auf Seiten der Medienvertreter einer Überprüfung des im Bug-Tickets verlinkten Proof-of-Concept-Codes (PoC) oder wenigstens eine Nachfrage bei den VLC-Entwicklern ratsam gewesen – das gilt auch für unsere Berichterstattung bei heise online.

Kritik an MITRE und am CERT-Bund

Unter ihrem Twitter-Konto veröffentlichten die VLC-Entwickler derweil eine detaillierte Beschreibung der Vorgänge, die zu den irreführenden Medien-Berichten beigetragen hatten. Ihren Ausführungen nach hat ein unabhängiger Sicherheitsforscher die Lücke entdeckt und mitsamt PoC öffentlich im Bug-Tracker gemeldet. Das ist gegen die Bug-Reporting-Richtlinien des Open-Source-Projektes, dessen Entwickler sich erst einmal eine vertrauliche Warnung an das Projekt wünschen – wie es eigentlich unter den meisten verantwortungsvollen Sicherheitsforschern Konsens ist.

Außerdem werfen die VLC-Entwickler der Sicherheitsfirma MITRE vor, eine CVE-Nummer für die Sicherheitslücke vergeben zu haben, ohne die VLC-Entwickler vorher zu kontaktieren. Auch das ist eher unüblich und widerspricht, erklärt das VLC-Team, gegen MITREs eigene Richtlinien.

Genaugenommen steht in den Richtlinien aber nur, dass Sicherheitsforscher, die Lücken melden, vorher sicherstellen müssen, dass es sich auch wirklich um sicherheitsrelevante Schwachstellen handelt. Der Sicherheitsforscher, der den Stein des Anstoßes entdeckt hatte, war mit ziemlicher Sicherheit davon überzeugt, dass er dieser Anforderung genüge getan hatte.

(Bild: Fabian A. Scherschel / heise online)

Auch dem CERT-Bund machen die VLC-Entwickler öffentlich Vorwürfe. Die Warnung der Behörde sei der Auslöser für viele falsche Medienberichte gewesen, man hätte das VLC-Projekt vorher kontaktieren müssen. Das CERT-Bund hat mittlerweile, ebenfalls via Twitter, die Einschätzung zur Schwere der Lücke von einem hohen auf ein mittleres Risiko korrigiert.

Das VLC-Team hält allerdings weiterhin daran fest, dass die zugrundeliegende Sicherheitslücke nichts mit VLC selbst zu tun hat, sondern von Linux-Distributionen gestopft werden muss – oder längst hätte gestopft werden müssen. Der Sicherheitsforscher habe demnach bei der Entdeckung und Meldung der Sicherheitslücke veraltete Software verwendet. Das liege nicht in der Verantwortung der VLC-Entwickler und erkläre, warum man die Sicherheitslücke von Anfang an nicht habe nachvollziehen können. Demnach solle der VLC Media Player (aktuelle Version: 3.0.7.1) seit mindestens Version 3.0.3 nicht mehr verwundbar sein.

System-Software aktualisieren

Nichtdestotrotz produzieren neuere VLC-Versionen (etwa 3.0.7) unter Ubuntu und Debian unter bestimmten Umständen Abstürze mit dem PoC-Video des Sicherheitsforschers. Ein auf den neuesten Stand gebrachtes Debian mit VLC 3.0.7.1 und dieselbe Version unter Windows 10 ließen sich in Tests von heise Security allerdings nicht zum Absturz bringen. Es scheint also, als sei VLC über diese Schwachstelle nicht angreifbar, wenn die Software des Systems auf dem aktuellen Stand ist.

Trotzdem ist es nützlich, sich vor Augen zu halten, dass Media Player generell angreifbar sind und immer wieder über präparierte Video- und Audio-Dateien zum Eindringen in das System missbraucht werden könnten. Das gilt nicht nur für VLC: Auch Google musste diese schmerzhafte Erfahrung mit seinem Media-Framework für Android bereits mehrfach machen.

Das eigentliche Problem

Mit größerem Abstand betrachtet, sind sowohl das VLC-Projekt als auch Vertreter der Medien und der deutschen beziehungsweise der US-Sicherheitsorganisationen Opfer eines Phänomens geworden, das mittlerweile zum Alltag im Umgang mit Sicherheitslücken gehört: Die öffentliche Wahrnehmung ist sehr schnelllebig geworden.

Alleine den Medien in diesem Zusammenhang Fake-News-Vorwürfe an den Kopf zu werfen, ist kurzsichtig. Es hat nun einmal gute Gründe, dass es oft kaum Möglichkeiten gibt, bei den Entwicklern einer Software nachzufragen, um Sicherheitslücken zu bestätigen. Viele Entwickler oder PR-Vertreter von Software-Firmen und -Projekten antworten gar nicht oder nicht zeitnah auf solche Anfragen. Oft bekommt man als Redakteur, der versucht, einer solchen Geschichte auf den Grund zu gehen, Desinformationen aufgetischt oder es wird versucht, den Fragesteller abzuwimmeln oder mürbe zu machen.

(Bild: Fabian A. Scherschel / Twitter)

Und das gilt lange nicht mehr nur für kommerzielle Firmen. Auch Open-Source-Projekte versuchen mittlerweile gezielt, Sicherheitslücken herunterzuspielen oder unter dem Radar verschwinden zu lassen, um einen wohl befürchteten Image-Schaden von ihrem Projekt abzuwenden.

Auf der anderen Seite liegt aber auch einiges im Argen: Sicherheitsforscher sind immer darauf aus, die von ihnen entdeckten Lücken möglichst dramatisch aussehen zu lassen, um viel Aufsehen – nicht zuletzt auch in der Presse – für ihre Entdeckung zu erzeugen.

Ob nun zu zu schnell gemeldet oder zu sehr aufgebauscht: Dem Leser ist es am Ende herzlich egal, ob sein System durch VLC selbst oder durch eine Dritt-Bibliothek gekapert wird, die seine Linux-Distribution hätte aktualisieren müssen – geowned ist geowned. (fab)