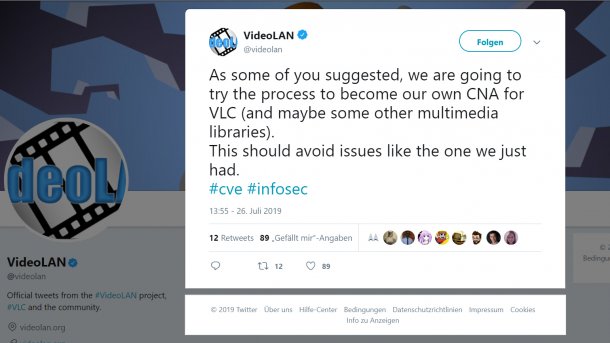

VLC-Entwickler wollen CVE-Verwaltung künftig lieber selbst in die Hand nehmen

Das VideoLAN-Projekt zieht Konsequenzen aus Fehleinschätzungen einer VLC-Sicherheitslücke durch Dritte: Es will selbst zur Kontrollinstanz werden.

(Bild: Twitter / Screenshot)

Das VideoLAN-Projekt hat angekündigt, sich um die Anerkennung als CVE Numbering Authority (CNA) für seinen beliebten VLC Media Player und möglicherweise auch für "einige andere Multimedia-Programmbibliotheken" bemühen zu wollen. CVE steht für "Common Vulnerabilities and Exposures" und ist ein Industriestandard zur Benennung von Sicherheitslücken in Computersystemen und Software.

Als CNA wäre VideoLAN direkter Ansprechpartner für jeden, der Sicherheitslücken in VLC melden will, und hätte die Kontrolle über die Vergabe der CVE-Nummern für diese Lücken.

Ungewöhnlich ist VideoLANs Ankündigung nicht: Derzeit sind – unter dem Vorsitz der MITRE Corporation als sogenannter "Root CNA" – knapp 100 Unternehmen, Projekte, Sicherheitsforscher, CERTs und Bug-Bounty-Programme als CNAs zugelassen. MITRES Übersichtsseite der "Participating CNAs" nennt neben Herstellern kommerzieller Software wie Adobe, Apple oder Microsoft auch viele Open-Source-Projekte wie die Apache Software Foundation oder die Mozilla Corporation.

Immer dann, wenn bestimmte Bereiche oder Produkte nicht von einer CNA abgedeckt sind, übernimmt MITRE als Root-CNA die Verantwortung für die CVE-Vergabe. Und genau dieser Prozess lief kürzlich offenbar schief: VideoLAN wirft MITRE vor, eine CVE-Nummer für eine vermeintliche Sicherheitslücke im VLC-Player vergeben zu haben, ohne die VLC-Entwickler vorher kontaktiert zu haben.

Fehleinschätzung mit Konsequenzen

Unter CVE-2019-13615 hatte MITRE vorletzte Woche auf Basis eines Eintrags im Bugtracker des VLC Media Players eine vermeintlich ungepatchte Sicherheitslücke in der aktuellen VLC-Version geführt. Diese Fehleinschätzung veranlasste das CERT des BSI (CERT-Bund) zur Veröffentlichung eines Warnhinweises, in dem unter anderem von einem hohen Sicherheitsrisiko und möglichen Remote-Angriffen durch unauthentifizierte Angreifer die Rede war. Die National Vulnerability Database (NVD) des National Institute of Standards and Technology (NIST) bewertete die Lücke als kritisch (CVSS-v3-Score 9.8).

Zahlreiche Medien (so auch heise online) übernahmen diese Informationen.

VideoLAN meldete sich am 24. Juli via Twitter zu Wort, um den Sachverhalt richtigzustellen. Die im Bugtracker beschriebenen Angriffsmöglichkeiten beträfen eine verwundbare Version einer Drittanbieter-Programmbibliothek, die vor mehr als 16 Monaten gefixt worden sei. VLC werde bereits seit Version 3.0.3 mit der korrekten Bibilotheksversion ausgeliefert und sei seitdem auch nicht mehr verwundbar.

heise online konnte diese Aussage anhand einer Proof-of-Concept-Datei aus dem Bugtracker und der aktuellen, ganz offensichtlich nicht verwundbaren VLC-Version validieren.

Wenig später ruderte das BSI zurück: Es korrigierte das Gefahrenpotenzial in seinem Sicherheitshinweis auf "niedrig" herunter, passte die Angabe der verwundbaren VLC-Versionen (< 3.0.3) an und baute nun auch die Information ein, dass der Fehler nicht etwa in VLC selbst, sondern in der Drittanbieter-Bibliothek steckte.

Auch der Eintrag zu CVE-2019-13615 in der National Vulnerability Database wurde überarbeitet und der dort angegebene CVSS-v3-Score von 9.8 ("critical") auf 5.5 ("medium") herabgesetzt.

(ovw)