Biometrie: Lebenderkennung bei biometrischer Authentifzierung am iPhone ausgehebelt

Durch einfache Aufkleber auf Brillengläsern lässt sich die Lebenderkennung der Face-ID-Funktion von iPhones aushebeln.

(Bild: Tencent)

- Uli Ries

Forscher haben zwei verschiedene Wege entwickelt, um die von Sensoren für Stimme, Fingerabdruck oder Gesicht verwendete Lebenderkennung des iPhone aushebeln. Eine der Methoden ist technisch aufwändig – die andere erschreckend simpel und für jedermann machbar.

HC Ma von Tencent Security demonstrierte während der Black Hat 2019 die Forschungsergebnisse seiner Kollegen, die mangels Visum nicht selbst vortragen konnten. Die Hacker nahmen sich die Verfahren vor, mit denen Sensoren zur Erkennung von Gesicht, Stimme, Fingerabdruck, Iris oder Handballen feststellen, ob ein lebender Mensch mit ihnen interagiert – oder nur ein Foto beziehungsweise eine Stimmaufzeichnung. Damit setzen sie sich von den Forschern ab, die sich ausschließlich aufs Austricksen der Sensoren an sich konzentrierten, dabei aber Funktionen wie Apples "Aufmerksamkeitsprüfung für Face ID" außen vor ließen.

Angriff 1: Erfolgreich, aber sehr aufwändig

Beim Entwickeln ihres Hacking-Werkzeugs war für die Forscher vor allem wichtig, dass dieses eine niedrige Latenz beim Abspielen der – möglichst in Echtzeit eingespielten –, gefälschten Bilder oder Stimmaufzeichnungen hat und mit möglichst vielen verschiedenen Apps zurechtkommt, die auf Biometrie zur Erkennung der Anwender setzen. Letztlich kombinierten sie ein Android-Entwicklerboard mit einem Videochip von Toshiba, der einen per HDMI eingehenden Datenstrom in das bei Smartphones und Tablets übliche MIPI Camera Serial Interface konvertiert.

Mittels eines unter Windows ausgeführten Python-Skripts manipulieren die Forscher erst ein Portraitfoto des Opfers so, dass die Augen vermeintlich blinzeln oder sich der Kopf in alle Richtungen dreht. Diesen Videostrom spielen sie über den Toshiba-Chip direkt in das auf dem Entwicklerboard laufende Android-Betriebssystem ein. Da das Bild über MIPI CS hereinkommt, hat eine App keine Chance, den Datenstrom von dem zu unterscheiden, den die ins herkömmliche Endgerät eingebaute Frontkamera erzeugt – und gibt dem Datendieb Zugriff auf die Daten des Opfers.

Praxistauglich ist der Angriff in der aktuellen Form nicht sonderlich, da die Angreifer zum einen ein ausreichend gutes Portrait des Opfers benötigen und dann auch noch mittels einer Malware einen digitalen Fingerabdruck (IMEI, MAC-Adresse, Android-ID, Informationen über die Hardware und so weiter) von dessen Endgerät erzeugen müssen. Nur wenn dieser auch auf dem emulierten Endgerät vorliegt, akzeptieren Apps beziehungsweise deren Server die eingespielten biometrischen Daten.

Angriff 2: Simple Bastelbrille gegen iPhone

Leichter umsetzbar war hingegen ein zweiter demonstrierter Angriff, der konkret die modernen iPhones eigene Aufmerksamkeitsprüfung für Face ID aufs Korn nahm. Die Forscher stellten fest, dass die Software des iPhones bei der Aufzeichnung des Gesichts des potentiellen Opfers von drei erfassten Dimensionen auf 2D zurück schaltet, wenn der zu erkennende Mensch eine Brille trägt. Damit sinkt die Erkennungsgenauigkeit erheblich.

Außerdem erkannten die Hacker, dass das Telefon bei schlechten Lichtverhältnissen hauptsächlich nach zwei weißen Punkten Ausschau hält – den Augen des Opfers. Daher müssen Anwender beim Entsperren des Telefons im Dunkeln auch geradeaus in die Kamera blicken.

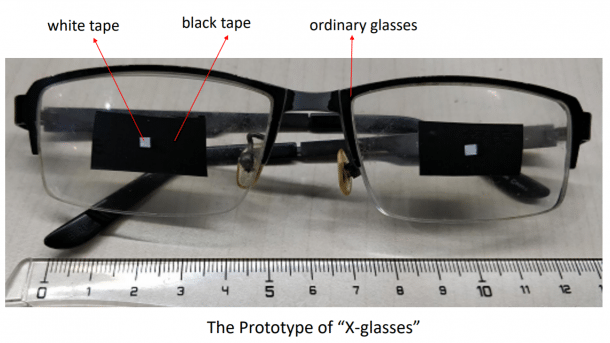

Diese Erkenntnisse führten dann zu einem denkbar einfachen Hack: Die Forscher klebten je einen schwarzen, rechteckigen Flecken auf die Brillengläser. In dessen Mitte brachten sie einen weißen Punkt an. Nachdem sie dem schlafenden Besitzer des iPhones die Brille aufsetzten, ließ sich das Telefon trotz geschlossener Augen anstandslos entsperren.

Forscher schlagen Abwehrstrategien vor

Vorschläge, wie sich die jeweiligen Angriffe wirksam verhindern lassen, machten die Hacker während ihres Vortrags ebenfalls. Im Fall der per Hardware injizierten Datenströme würde eine Authentifizierung der eingebauten Kamera genügen, um von Angreifern erzeugte Datenströme herauszufiltern. Und im Fall der "X-Glasses" getauften Bastelbrille müsste die Face-ID-Software die Tiefeninformationen auch bei Brillenträgern aus dem Kamerabild extrahieren.

Mehr zu den Themen Face ID und Biometrie:

- Apple lässt sich Face ID für Macs patentieren

- Pro & Contra: Ist Apples Face ID wirklich ein Fortschritt?

- Biometrie-Themenseite bei heise online

(ovw)