Updates notwendig: Sicherheitslücken im UEFI-BIOS erleichtern Rootkitverankerung

Zahlreiche Bugs in UEFI-BIOS-Versionen der Firma Insyde H2O betreffen auch große PC-Hersteller. Sie erleichtern gezielte Angriffe auf Desktop-PCs und Notebooks.

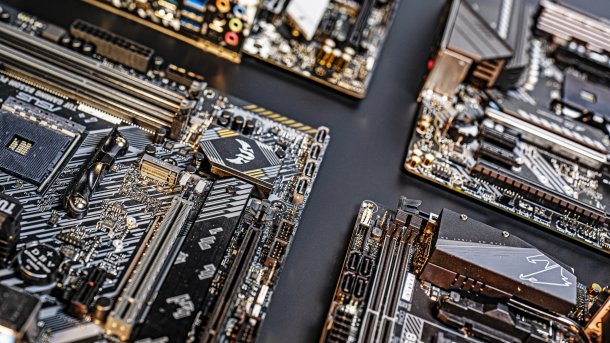

(Bild: c't)

Für viele Notebooks, Desktop-PCs, Workstations, Server und Embedded-Systeme sind BIOS-Updates dringend empfehlenswert, denn im UEFI-BIOS-Code der taiwanischen Firma Insyde wurden 19 Sicherheitslücken mit "hohem" Risiko entdeckt. Das Firmware-Framework InsydeH2O verwenden unter anderem die Hersteller Fujitsu, Siemens, Dell, HP, HPE, Lenovo, Microsoft, Intel und Bull Atos für ihre UEFI-BIOS-Versionen.

Die Sicherheitslücken betreffen insbesondere den schon oft mit schweren Schwachstellen aufgefallenen System Management Mode (SMM) und lassen sich dazu ausnutzen, manipulierte Firmware im System zu verankern, beispielsweise in Form von BIOS-Rootkits. Allerdings muss man für einen Angriff am System angemeldet sein. Ist das erst einmal der Fall, ist der Schadcode resistent, bleibt also auch nach Neustarts wirksam. Zudem schlagen gängige Sicherheitsmechanismen nicht an, etwa Endpunkt-Sicherheitsverfahren, Secure Boot und virtualisierungsbasierte Sicherheitsisolierung.

Videos by heise

Insyde listet alle 19 Sicherheitslücken auf einer eigenen Security-Webseite auf. Sie alle haben CVSS-Scores von 7,5 bis 8,2, sind also mit einem "hohem" Sicherheitsrisiko eingestuft:

- CVE-2020-5953

- CVE-2021-33625

- CVE-2021-33626

- CVE-2021-33627

- CVE-2021-41837

- CVE-2021-41838

- CVE-2021-41839

- CVE-2021-41840

- CVE-2021-41841

- CVE-2021-42059

- CVE-2021-42060

- CVE-2021-42113

- CVE-2021-42554

- CVE-2021-43323

- CVE-2021-43522

- CVE-2021-43615

- CVE-2022-24030

- CVE-2022-24031

- CVE-2022-24069

BIOS-Updates kommen

Firmware-Updates von Insyde stehen den betroffenen Herstellern bereits zur Verfügung, sie müssen damit aber noch eigene BIOS-Updates entwickeln und verteilen. Fujitsu etwa hat mit der Bereitstellung schon begonnen.

Die Sicherheitsfirma Binarly entdeckte die Sicherheitslücken ursprünglich in Fujitsu-PCs, wies sie später aber auch bei anderen Herstellern nach. Binarly leitete daraufhin den Disclosure-Prozess ein – im Blog-Beitrag wird die Zusammenarbeit insbesondere mit Binarly und Fujitsu gelobt. In einer eigenen Auflistung stehen derweil die IDs von 23 Sicherheitslücken, vier davon stammen aus älteren Bekanntmachungen.

(mma)